YORUM

Jeopolitik gerginliklerin artmasıyla birlikte, Kuzey Koreli bir siber casusluk grubunun ABD ve müttefik örgütlere yönelik siber saldırılarındaki artış hiç de beklenmedik değil. Ancak, Kimsuky olarak bilinen gelişmiş bir sürekli tehdit (APT) grubunun, zayıf yapılandırılmış Alan Tabanlı Mesaj Kimlik Doğrulama, Raporlama ve Uygunluk (DMARC) politikalarını kullanarak avantaj sağlamak için mızraklı kimlik avı kampanyaları yürüterek savunma gücünü bir zayıflığa dönüştürerek kayda değer bir başarı elde etmiş olması rahatsız edici.

A 2 Mayıs uyarısı FBI, Ulusal Güvenlik Ajansı (NSA) ve ABD Dışişleri Bakanlığı’ndan gelen bir raporda, Kuzey Kore Keşif Genel Bürosu’nun (RGB) bir kolu olarak hareket eden Kimsuky’nin, yüksek profilli düşünce kuruluşlarındaki, medya kuruluşlarındaki, kâr amacı gütmeyen kuruluşlardaki, akademisyenlerdeki ve diğer kuruluşlardaki kişilere sahte e-postalar gönderdiği belirtildi. E-postalar, özellikle nükleer politikalar, yaptırımlar ve Kore yarımadasını ilgilendiren diğer hassas endişelerle ilgili jeopolitik ve dış politika planları hakkında bilgi toplamak için yapılan bir istihbarat kampanyasının bir parçası.

Yaptırımlar sertleşirkenKuzey Kore müthiş bir siber suç yeteneği rejim için likidite yaratmak. Ancak bu durumda, Kimsuky tehdit aktörlerinin odaklarını istihbarat operasyonlarına çevirdiğini, güvenilir taraflar ve önde gelen örgütler tarafından tutulan bilgi hazinelerini hedef aldığını görüyoruz. Devam eden kampanyanın karmaşık jeopolitik etkileri olmasına rağmen, bu saldırılara karşı etkili bir şekilde savunma yapmak temelde sağlam, eyleme geçirilebilir ve düzgün bir şekilde yürütülen siber hijyen uygulamalarına dayanmaktadır.

DMARC Yanlış Yapılandırmaları Çok Yaygın

Kimsuky, meşru etki alanlarını taklit etmek ve güvenilir kişilikleri ve kuruluşları taklit etmek için uygunsuz şekilde yapılandırılmış veya eksik DMARC’ye sahip güvenilir ağları kullanıyor. DMARC protokolü, kullanıcı hesaplarının tehlikeye atılmasını durdurmak ve burada iş başında olan sosyal mühendislik türlerini engellemek için oluşturuldu.

Çalışması gereken yol şudur: DMARC, e-posta alıcılarının bir e-postanın kaynağını Alan Adı Sistemi (DNS) aracılığıyla doğrulamasını sağlar ve tehdit aktörlerinin meşru alan adlarını taklit edememesini sağlar. DMARC, gelen bir e-posta için Gönderen Politika Çerçevesi (SPF) ve Alan Anahtarları Tanımlı Posta (DKIM) kayıtlarını kontrol eder ve meşru görünmüyorsa alıcı e-posta sunucusuna daha sonra ne yapması gerektiğini söyler.

Ancak Kimsuky’nin saldırılarının gösterdiği gibi, bu yalnızca DMARC hizmetleri düzgün bir şekilde yapılandırıldığında işe yarar. IC3 uyarılarının ayrıntılı olarak açıkladığı gibi, yanlış yapılandırmalar çok yaygındır veya politikalar etki alanı sahipleri tarafından yetersiz tanımlanmıştır. Bazı kuruluşlar için, kendi kendini yöneten DMARC maliyet açısından etkili görünebilir, ancak aynı zamanda artan güvenlik açıkları, gelişen tehditlere dikkat etmeme, sağlam uyumluluk raporlamasını kaçırma ve yanlış bir güvenlik duygusu yaratma gibi önemli gözden kaçırmalara da yol açabilir.

Kuzey Kore’nin Saldırısı Nasıl Görünüyor?

Kimsuky’nin mızraklı kimlik avı kampanyaları, görünüşte güvenilir bir kaynaktan gelen zararsız bir e-postayla başlayabilir ve ardından kötü amaçlı bir bağlantı veya ek içeren bir e-posta göndermeden önce güven oluşturabilir. Grup daha sonra daha yüksek değerli hedeflere yönelik daha güvenilir mızraklı kimlik avı e-postalarıyla saldırıları artırmak için başarılı uzlaşmaları kullanır.

Grup, istihbarat toplama faaliyetlerini Güney Kore, Japonya ve ABD’ye yoğunlaştırıyor ve çeşitli alanlarda uzman olduğu tespit edilen kişileri hedef alıyor. Daha sonraki bir tavsiyeye göre Siber Güvenlik ve Altyapı Güvenlik Ajansı’nın (CISA) yanı sıra düşünce kuruluşları ve Güney Kore hükümet kuruluşları da hedef alındı.

FBI-NSA danışma yazısındaki gerçek dünyadan bir örnekte konu satırında şu yazıyordu: “[Invitation] ABD’nin Kuzey Kore’ye Yönelik Politikası Konferansı.” Görünüşte bilinen bir üniversiteden gelen mesaj şöyle başlıyor: “Siz ve ailenizin güzel bir tatil ve dinlendirici bir sezon geçirmenizi umuyorum. Sizi, Kuzey Kore’ye Yönelik ABD Politikası Konferansı’nın ev sahipliği yaptığı özel bir çalıştayda açılış konuşması yapmaya davet etmek benim için bir ayrıcalıktır. [legitimate think tank] ABD’nin Kuzey Kore’ye yönelik politikasını görüşmek üzere.” E-postada ayrıca 500 dolarlık bir konuşmacı ücreti de teklif ediliyor.

Başka bir e-postanın konusu ise “Kuzey Kore hakkında sorular”dı. Yazar, meşru bir medya kuruluşundan gazeteci gibi davranarak röportaj talebinde bulunuyordu ve ardından Kuzey Kore’nin nükleer faaliyetleri hakkında genel bir açıklama yapıyordu.

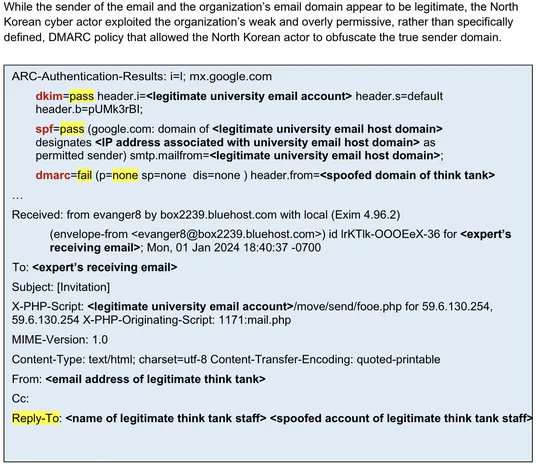

Üniversite örneğinde, e-posta SPF ve DKIM kontrollerinden “geçti” aldı, bu da saldırganın üniversitenin meşru e-posta istemcisine erişim sağladığını gösteriyor. Ve DMARC, gönderenin e-posta etki alanının meşru kaynak için SPF ve DKIM kayıtlarından farklı olması nedeniyle bir “başarısız” döndürse de, kuruluşun DMARC politikası filtreleme eylemi gerçekleştirecek şekilde ayarlanmamıştı, bu nedenle mesaj iletildi. İkinci durumda, saldırganın gazetecinin adını ve haber kuruluşunun e-posta etki alanını taklit etmesine olanak tanıyan hiçbir DMARC politikası mevcut değildi.

DMARC Neden Önemlidir?

ABD hükümetinin tavsiyeleri, kuruluşların dijital varlıklarını güvence altına almaları için ikna edici nedenler sunuyor. Kimsuky, APT’ler arasında veya daha genel olarak kâr amacıyla çalışan siber suçlular arasında tek değil: Dersler paylaşılıyor ve herkes yanlış yapılandırmaları ve zayıflıkları hedeflemede giderek daha fazla bilgi sahibi oluyor.

Güvence altına almak ve DMARC’ı düzgün bir şekilde yapılandırma kurumsal siber hijyeni iyileştirdiği ve iş e-postası ihlali ve fidye yazılımı e-posta saldırıları gibi yaygın tehditlere karşı genel koruma sağladığı için önemlidir.

Özellikle, endüstri veya düzenleyici gereksinimler DMARC’yi kuruluşunuz için zaten bir gereklilik haline getirebilir. Şubat 2024 itibarıyla Google ve Yahoo DMARC’a ihtiyaç duyuldu büyük miktarda e-posta gönderen kuruluşlar için ve Microsoft’un da bu yolu izlemeyi planladığı bildiriliyor. Ek olarak, PCI DSS4.0 DMARC’ın uygulanmasını gerektirir. BIM RadarıFBI’ın 2 Mayıs tarihli duyurusundan bu yana, DMARC’ı dünya çapında benimseyen kuruluş sayısı 17 Haziran itibarıyla 3,74 milyondan 5,71 milyona çıktı.

İş hayatında da bir zorunluluk var. Kuruluşlar, dijital varlıklarını korumak, veri ihlallerini önlemek ve gelişen siber güvenlik tehditlerine karşı koruma sağlamak için siber hijyene öncelik vermelidir. DMARC, kuruluşunuzun siber duruşunun bir parçası olmalıdır. Doğru şekilde yönetildiğinde, yalnızca daha iyi teslimatı garantilemekle kalmaz, kimlik avına ve iş e-postası ihlaline (BEC) karşı koruma sağlar ve dağıtımını etkinleştirir Mesaj Tanımlaması için Marka Göstergeleri (BIMI) ancak ulus-devlet casusluğu ve siber suçlara karşı kapıları kapatmaya yardımcı olabilir.