Kötü niyetli aktörlerin, fırsatçı saldırılar düzenlemek amacıyla Progress Software WhatsUp Gold’daki yakın zamanda açıklanan güvenlik açıklarını tespit etmek için kamuya açık kavram kanıtı (PoC) istismarlarından yararlanması muhtemel.

Faaliyetin, bir PoC’nin tespit edilmesinden yalnızca beş saat sonra, 30 Ağustos 2024’te başladığı söyleniyor. piyasaya sürülmüş için CVE-2024-6670 (CVSS puanı: 9.8) aynı zamanda keşif ve raporlamayla da tanınan Summoning Team’den güvenlik araştırmacısı Sina Kheirkhah tarafından CVE-2024-6671 (CVSS puanı: 9.8).

Kimliği doğrulanmamış bir saldırganın bir kullanıcının şifrelenmiş parolasını ele geçirmesine olanak tanıyan kritik güvenlik açıklarının her ikisi de yamalı Progress tarafından Ağustos 2024 ortasında.

Trend Micro araştırmacıları Hitomi Kimura ve Maria Emreen Viray, “Olayların zaman çizelgesi, yamaların mevcut olmasına rağmen bazı kuruluşların bunları hızlı bir şekilde uygulayamadığını ve bunun da PoC’nin yayınlanmasının hemen ardından olaylara yol açtığını gösteriyor” dedi. söz konusu Perşembe günkü analizde.

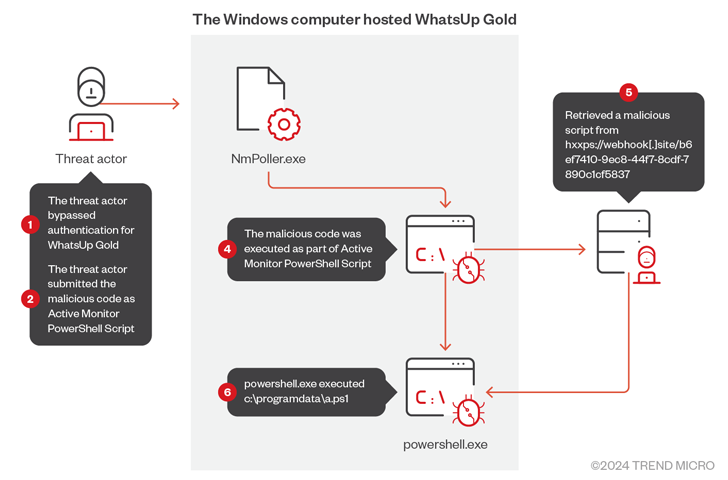

Siber güvenlik şirketinin gözlemlediği saldırılar, Active Monitor PowerShell Script’ini istismar etmek ve nihayetinde Windows ana bilgisayarında kalıcılık elde etmek için çeşitli uzaktan erişim araçlarını indirmek amacıyla WhatsUp Gold kimlik doğrulamasını atlatmayı içeriyor.

Bunlara Atera Agent, Radmin, SimpleHelp Remote Access ve Splashtop Remote dahildir; hem Atera Agent hem de Splashtop Remote, uzak bir sunucudan alınan tek bir MSI yükleyici dosyası aracılığıyla yüklenir.

“WhatsUp Gold yürütülebilir dosyası olan NmPoller.exe yoklama işlemi, Active Monitor PowerShell Script adlı bir betiği meşru bir işlev olarak barındırabiliyor gibi görünüyor,” diye açıkladı araştırmacılar. “Bu vakadaki tehdit aktörleri, uzaktan keyfi kod yürütme için bunu seçti.”

Herhangi bir takip eden istismar eylemi tespit edilmemiş olsa da, birkaç uzaktan erişim yazılımının kullanılması, bir fidye yazılımı aktörünün dahil olduğuna işaret ediyor.

Bu, WhatsUp Gold’daki güvenlik açıklarının vahşi doğada aktif olarak silahlandırıldığı ikinci sefer. Geçtiğimiz ayın başlarında, Shadowserver Foundation, Haziran 2024’te Progress tarafından çözülen bir diğer kritik hata olan CVE-2024-4885’e (CVSS puanı: 9.8) karşı istismar girişimleri gözlemlediğini söyledi.

Bu açıklama, Trend Micro’nun tehdit aktörlerinin Atlassian Confluence Veri Merkezi ve Confluence Sunucusu’nda artık düzeltilmiş bir güvenlik açığından yararlandığını açıklamasından haftalar sonra geldi (CVE-2023-22527CVSS puanı: 10.0) Godzilla web kabuğunu sunmak için.

Şirket, “CVE-2023-22527 güvenlik açığı, bu güvenlik açığını kötü amaçlı faaliyetler gerçekleştirmek için kötüye kullanan çok çeşitli tehdit aktörleri tarafından yaygın bir şekilde kullanılmaya devam ediyor ve bu durum onu dünya çapındaki kuruluşlar için önemli bir güvenlik riski haline getiriyor” dedi. söz konusu.