Siber güvenlik araştırmacıları, analizlerden kaçınmak ve kurbanların bankacılık bilgilerini ele geçirmek için sahte oturum açma ekranları görüntülemek üzere yeni yeteneklerle donatılmış TrickMo adlı Android bankacılık trojanının yeni bir türünü ortaya çıkardı.

“Mekanizmalar arasında JSONPacker ile birlikte kötü biçimlendirilmiş ZIP dosyalarının kullanılması da yer alıyor,” diyor Cleafy güvenlik araştırmacıları Michele Roviello ve Alessandro Strino. söz konusu“Ayrıca uygulama, aynı anti-analiz mekanizmalarını paylaşan bir dropper uygulaması aracılığıyla yükleniyor.”

“Bu özellikler, tespit edilmekten kaçınmak ve siber güvenlik uzmanlarının kötü amaçlı yazılımı analiz etme ve azaltma çabalarını engellemek için tasarlanmıştır.”

İlk olarak Eylül 2019’da CERT-Bund tarafından tespit edilen TrickMo’nun, özellikle Almanya’daki kullanıcıları hedef alarak tek seferlik parolaları (OTP) ve diğer iki faktörlü kimlik doğrulama (2FA) kodlarını çalmak ve böylece finansal dolandırıcılığı kolaylaştırmak gibi Android cihazları hedef alma geçmişi bulunuyor.

Mobil odaklı kötü amaçlı yazılımın, artık faaliyette olmayan TrickBot e-suç çetesinin işi olduğu ve zaman içinde radar altında uçmak için karartma ve analiz önleme özelliklerini sürekli olarak geliştirdiği değerlendiriliyor.

Ekran etkinliğini kaydetme, tuş vuruşlarını kaydetme, fotoğraf ve SMS mesajlarını toplama, cihaz üzerinde dolandırıcılık (ODF) gerçekleştirmek için enfekte cihazı uzaktan kontrol etme ve Android’in erişilebilirlik hizmetleri API’sini kötüye kullanarak HTML katman saldırıları gerçekleştirme ve cihaz üzerinde tıklama ve hareketler gerçekleştirme gibi öne çıkan özellikleri bulunuyor.

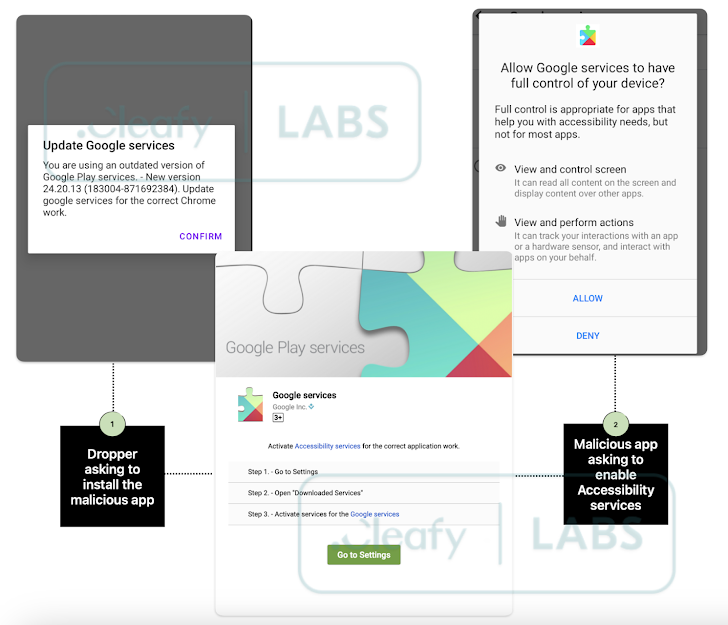

İtalyan siber güvenlik şirketinin keşfettiği kötü amaçlı dropper uygulaması, kurulumdan sonra başlatıldığında kurbanı Onayla butonuna tıklayarak Google Play Hizmetlerini güncellemeye yönlendiren Google Chrome web tarayıcısı kılığına giriyor.

Kullanıcı güncellemeyi yaparsa, TrickMo yükünü içeren bir APK dosyası “Google Hizmetleri” adı altında cihaza indiriliyor ve ardından kullanıcıdan yeni uygulama için erişilebilirlik hizmetlerini etkinleştirmesi isteniyor.

Araştırmacılar, “Erişilebilirlik hizmetleri, engelli kullanıcılara cihazlarıyla etkileşim kurmaları için alternatif yollar sağlayarak yardımcı olmak üzere tasarlanmıştır” dedi. “Ancak, TrickMo gibi kötü amaçlı uygulamalar tarafından istismar edildiğinde, bu hizmetler cihaz üzerinde kapsamlı bir kontrol sağlayabilir.”

“Bu yükseltilmiş izin, TrickMo’nun SMS mesajlarını engellemek, kimlik doğrulama kodlarını engellemek veya gizlemek için bildirimleri işlemek ve kullanıcı kimlik bilgilerini çalmak için HTML kaplama saldırıları yürütmek gibi çeşitli kötü amaçlı eylemler gerçekleştirmesine olanak tanır. Ayrıca, kötü amaçlı yazılım tuş korumalarını devre dışı bırakabilir ve izinleri otomatik olarak kabul edebilir, bu da cihazın işlemlerine sorunsuz bir şekilde entegre olmasını sağlar.”

Ayrıca, erişilebilirlik hizmetlerinin kötüye kullanılması, kötü amaçlı yazılımın önemli güvenlik özelliklerini ve sistem güncellemelerini devre dışı bırakmasına, istediği zaman otomatik izin vermesine ve belirli uygulamaların kaldırılmasını engellemesine olanak tanıyor.

Cleafy’nin analizi ayrıca cihazlardan sızdırılan kimlik bilgileri ve resimler de dahil olmak üzere 12 GB değerindeki hassas verilere herhangi bir kimlik doğrulaması gerektirmeden erişilmesini mümkün kılan komuta ve kontrol (C2) sunucusundaki yanlış yapılandırmaları da ortaya çıkardı.

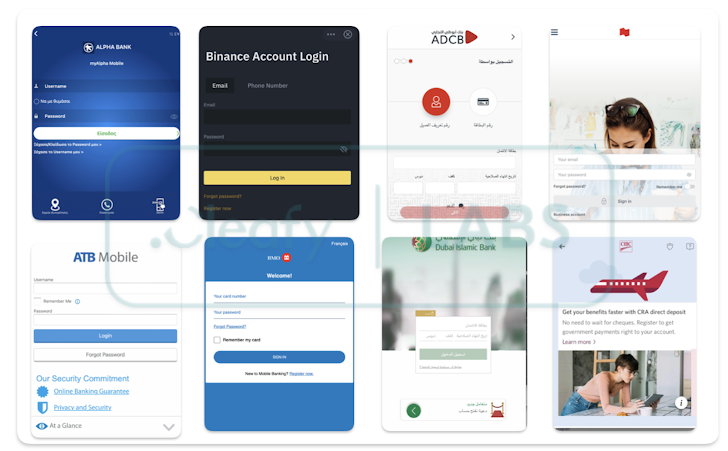

C2 sunucusu ayrıca, overlay saldırılarında kullanılan HTML dosyalarını da barındırır. Bu dosyalar, ATB Mobile ve Alpha Bank gibi bankalar ve Binance gibi kripto para platformları da dahil olmak üzere çeşitli hizmetler için sahte giriş sayfalarını kapsar.

Güvenlik zafiyeti, tehdit aktörlerinin operasyonel güvenlik (OPSEC) hatasını gözler önüne sermekle kalmıyor, aynı zamanda mağdurların verilerini diğer tehdit aktörleri tarafından istismar edilme riskine de sokuyor.

TrickMo’nun C2 altyapısından açığa çıkan bilgi zenginliği, kimlik hırsızlığı yapmak, çeşitli çevrimiçi hesaplara sızmak, yetkisiz fon transferleri yapmak ve hatta hileli satın alımlar yapmak için kullanılabilir. Daha da kötüsü, saldırganlar hesapları ele geçirebilir ve şifrelerini sıfırlayarak kurbanları dışarıda bırakabilir.

Araştırmacılar, “Saldırgan, kişisel bilgiler ve görseller kullanarak, kurbanları daha fazla bilgi vermeye veya kötü amaçlı eylemler gerçekleştirmeye kandıran ikna edici mesajlar hazırlayabilir” dedi.

“Bu kadar kapsamlı kişisel verilerin istismar edilmesi, mağdurlar için anında maddi ve itibar kaybına ve uzun vadeli sonuçlara yol açarak, iyileşme sürecini karmaşık ve uzun hale getiriyor.”

Açıklama, Google’ın üçüncü taraf geliştiricilerin yan yüklemeyi kullanmalarına izin vermek için yan yüklemeyle ilgili güvenlik açıklarını kapatmasının ardından geldi. belirlemek uygulamaları yan yükleme yoluyla yükleniyorsa Oyun Bütünlüğü API’si ve eğer öyleyse, kullanıcıların uygulamaları kullanmaya devam edebilmeleri için Google Play’den uygulamaları indirmeleri gerekecektir.