Siber güvenlik araştırmacıları, yasadışı kripto para madenciliği yapmak ve botnet kötü amaçlı yazılımları dağıtmak için Linux ortamlarını hedef alan yeni bir kötü amaçlı yazılım kampanyasını ortaya çıkardı.

Özellikle Oracle Weblogic sunucusunu hedef alan bu etkinlik, adı verilen bir kötü amaçlı yazılım türünü dağıtmak için tasarlanmıştır. Hadooken’ınBulut güvenlik firması Aqua’ya göre.

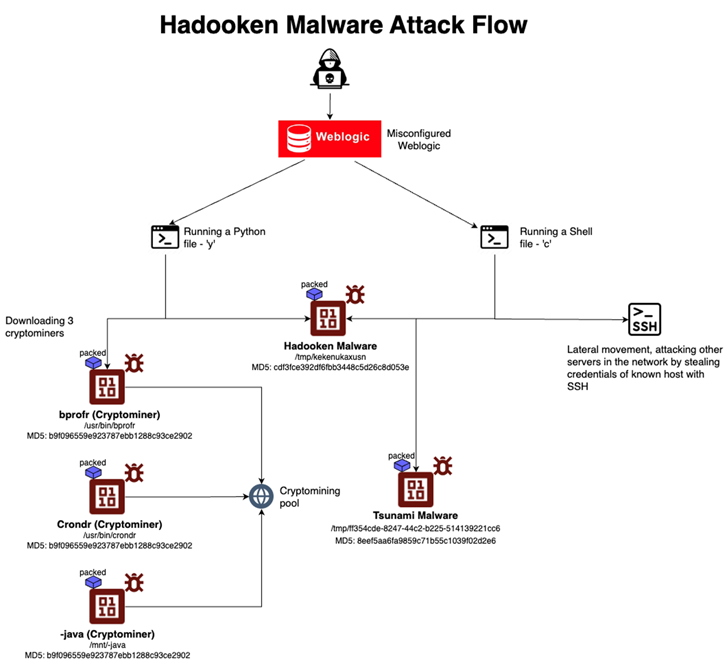

“Hadooken yürütüldüğünde bir Tsunami kötü amaçlı yazılımı bırakıyor ve bir kripto madencisi dağıtıyor,” güvenlik araştırmacısı Assaf Moran söz konusu.

Saldırı zincirleri, zayıf kimlik bilgileri gibi bilinen güvenlik açıklarını ve yanlış yapılandırmaları kullanarak, ilk tutunma noktasını elde eder ve hassas örneklerde keyfi kod yürütür.

Bu, biri Python’da, diğeri ise bir kabuk betiği olan ve her ikisi de uzak bir sunucudan Hadooken kötü amaçlı yazılımını almaktan sorumlu olan neredeyse aynı iki yükün başlatılmasıyla gerçekleştirilir (“89.185.85[.]102” veya “185.174.136[.]204“).

Morag, “Ayrıca, kabuk betiği sürümü, SSH verilerini (kullanıcı kimlik bilgileri, ana bilgisayar bilgileri ve sırlar gibi) içeren çeşitli dizinler üzerinde yineleme yapmaya çalışır ve bu bilgileri bilinen sunuculara saldırmak için kullanır” dedi.

“Daha sonra Hadooken kötü amaçlı yazılımını daha fazla yaymak için kuruluş genelinde veya bağlı ortamlarda yatay olarak hareket eder.”

Hadooken, bir kripto para madencisi ve Tsunami (diğer adıyla Kaiten) adı verilen dağıtılmış hizmet reddi (DDoS) botnet’i olmak üzere iki bileşenle birlikte gelir. tarih Kubernetes kümelerinde konuşlandırılmış Jenkins ve Weblogic servislerini hedeflemek.

Ayrıca, kötü amaçlı yazılım, ana bilgisayarda kalıcılık sağlamaktan sorumludur. cron işleri Kripto madencisini periyodik olarak değişen frekanslarda çalıştırmak.

Aqua, IP adresinin 89.185.85 olduğunu belirtti[.]102, Almanya’da Aeza International LTD (AS210644) adlı barındırma şirketi altında kayıtlıdır. önceki rapor Şubat 2024’te Uptycs’ten Apache Log4j ve Atlassian Confluence Server ve Data Center’daki kusurları kötüye kullanarak bunu 8220 Gang kripto para birimi kampanyasına bağlayarak bir saldırı başlattı.

İkinci IP adresi 185.174.136[.]204, şu anda aktif olmasa da Aeza Group Ltd. (AS216246) ile bağlantılıdır. Qurium ve EU DisinfoLab tarafından Temmuz 2024’te vurgulandığı gibi, Aeza, Moskova M9’da ve Frankfurt’taki iki veri merkezinde varlığı olan kurşun geçirmez bir barındırma hizmeti sağlayıcısıdır.

Araştırmacılar raporda, “Aeza’nın işleyiş biçimi ve hızlı büyümesi, Rusya’da siber suçlara barınak sağlayan kurşun geçirmez barındırma sağlayıcılarına bağlı genç geliştiricilerin işe alınmasıyla açıklanabilir” ifadelerine yer verdi.