Çin’e bağlı üç tehdit faaliyeti kümesinin, kod adı “Çin’e Karşı Güvenlik” olan yenilenen bir devlet destekli operasyonun parçası olarak Güneydoğu Asya’daki daha fazla hükümet kuruluşunu tehlikeye attığı gözlemlendi. Kızıl Saraycasusluk faaliyetlerinin kapsamının genişlediğini gösteriyor.

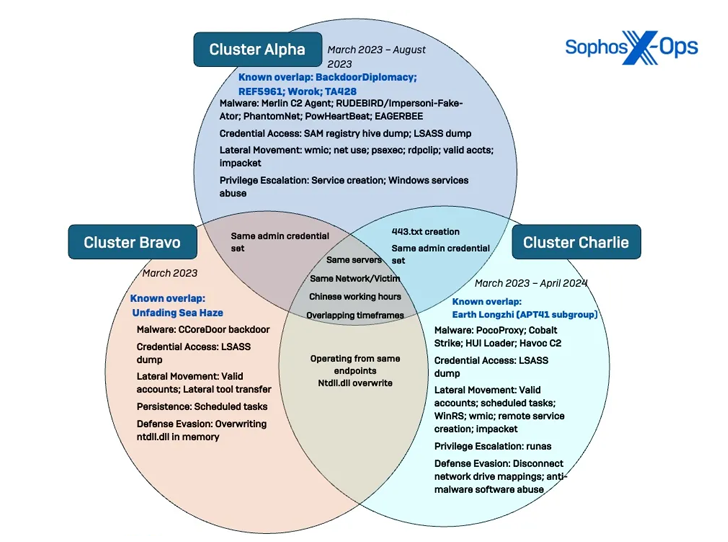

Siber saldırıyı izleyen siber güvenlik firması Sophos, saldırının Cluster Alpha (STAC1248), Cluster Bravo (STAC1870) ve Cluster Charlie (STAC1305) olarak izlenen üç saldırı setinden oluştuğunu söyledi. STAC, “güvenlik tehdidi aktivite kümesi”nin kısaltmasıdır.

Güvenlik araştırmacıları Mark Parsons, Morgan Demboski ve Sean Gallagher, “Saldırganlar, güvenilir bir erişim noktası kisvesi altında kötü amaçlı yazılım ve araçlar sunmak için o bölgedeki diğer tehlikeye atılmış kurumsal ve kamu hizmeti ağlarını sürekli olarak kullandılar” dedi. söz konusu The Hacker News ile paylaşılan teknik raporda.

Saldırıların dikkat çekici bir yönü, isimsiz bir kuruluşun sistemlerinin bir komuta ve kontrol (C2) röle noktası ve araçlar için bir sahneleme alanı olarak kullanılmasını gerektirmesidir. İkinci bir kuruluşun tehlikeye atılmış Microsoft Exchange Server’ının kötü amaçlı yazılım barındırmak için kullanıldığı söyleniyor.

Crimson Palace, siber güvenlik şirketi tarafından ilk olarak Haziran 2024’ün başlarında belgelendi ve saldırılar Mart 2023 ile Nisan 2024 arasında gerçekleşti.

Unfading Sea Haze adlı tehdit grubuyla örtüşen Cluster Bravo ile ilişkili ilk aktivite Mart 2023 ile sınırlı kalırken, Ocak ve Haziran 2024 arasında tespit edilen yeni bir saldırı dalgasının aynı bölgedeki 11 başka kurum ve kuruluşu hedef aldığı gözlemlendi.

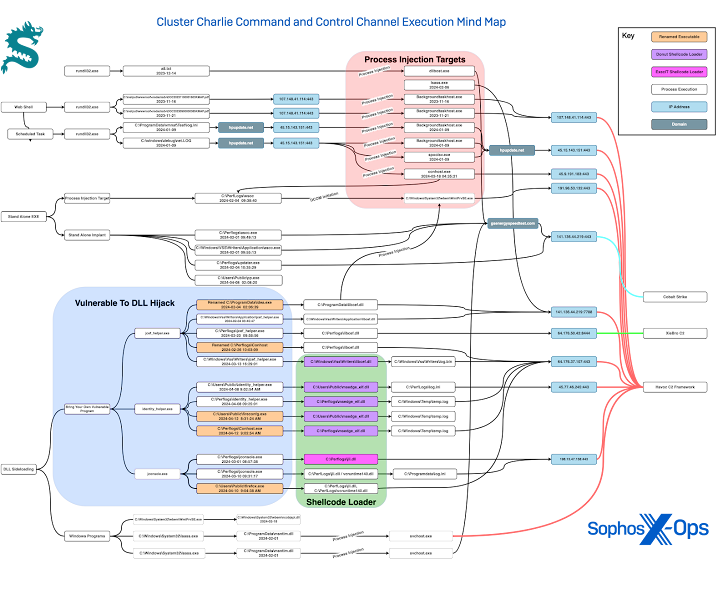

Earth Longzhi olarak adlandırılan bir küme olan Cluster Charlie tarafından düzenlenen bir dizi yeni saldırı da Eylül 2023 ile Haziran 2024 arasında tespit edildi; bunlardan bazıları Cobalt Strike, Havoc ve benzeri C2 çerçevelerinin dağıtımını da içeriyor. Xie KardeşC2 Kullanım sonrası işlemleri kolaylaştırmak ve ek yükler sunmak için Keskin Tazı Active Directory altyapı eşlemesi için.

Araştırmacılar, “Etkinliğin yeniden başlamasından sonra istihbarat değeri taşıyan verilerin dışarı sızdırılması hala bir hedefti,” dedi. “Ancak, çabalarının çoğu, EDR yazılımını atlayarak ve C2 implantları engellendiğinde erişimi hızla yeniden kurarak hedef ağdaki yerlerini yeniden kurmaya ve genişletmeye odaklanmış gibi görünüyordu.”

Bir diğer önemli husus ise Cluster Charlie’nin kötü amaçlı yazılımları çalıştırmak için DLL ele geçirme yöntemine yoğun bir şekilde bel bağlaması. Bu yaklaşım, daha önce Cluster Alpha’nın arkasındaki tehdit aktörleri tarafından da benimsenmişti ve bu da taktiklerin “çapraz tozlaşmasına” işaret ediyor.

Tehdit aktörü tarafından kullanılan diğer açık kaynaklı programlardan bazıları şunlardır: GerçekKörlemeEDR Ve Alkatrazantivirüs işlemlerini sonlandırmaya ve taşınabilir yürütülebilir dosyaları (örneğin, .exe, .dll ve .sys) radar altında uçmak amacıyla gizlemeye olanak tanır.

Kümenin kötü amaçlı yazılım cephaneliğini tamamlayan, ilk olarak Ağustos 2023’te tespit edilen ve Google Chrome ve Microsoft Edge tarayıcı verilerini toplayabilen, TattleTale kod adlı daha önce bilinmeyen bir tuş kaydedici bulunuyor.

Araştırmacılar, “Kötü amaçlı yazılım, tehlikeye atılan sistemin parmak izini alabilir ve oturum açmış bir kullanıcıyı taklit ederek bağlı fiziksel ve ağ sürücülerini kontrol edebilir” açıklamasında bulundu.

“TattleTale ayrıca etki alanı denetleyicisinin adını toplar ve parola politikaları, güvenlik ayarları ve bazen önbelleğe alınmış parolalarla ilgili hassas bilgiler içerdiği bilinen LSA (Yerel Güvenlik Yetkilisi) Sorgu Bilgi Politikasını çalar.”

Özetle, üç küme el ele çalışırken aynı zamanda saldırı zincirindeki belirli görevlere odaklanıyor: hedef ortamlara sızma ve keşif yapma (Alpha), çeşitli C2 mekanizmaları kullanarak ağların derinliklerine inme (Bravo) ve değerli verileri sızdırma (Charlie).

Araştırmacılar, “Saldırı boyunca, saldırganın tekniklerini, araçlarını ve uygulamalarını sürekli olarak test ettiği ve iyileştirdiği görüldü,” sonucuna vardı. “Biz onların özel kötü amaçlı yazılımlarına karşı önlemler dağıtırken, onlar özel olarak geliştirilen araçlarının kullanımını, meşru penetrasyon test uzmanları tarafından sıklıkla kullanılan genel, açık kaynaklı araçlarla birleştirdiler ve farklı kombinasyonları test ettiler.”