Tehdit aktörleri, uzun zamandır şüphelenmeyen kullanıcıları kötü amaçlı web sitelerini ziyaret etmeye veya tuzaklı yazılım ve paketleri indirmeye kandırmanın bir yolu olarak yazım yanlışı saldırılarını kullanıyor.

Bu saldırılar genellikle meşru karşılıklarından biraz değiştirilmiş isimlere sahip alan adları veya paketlerin kaydedilmesini içerir (örneğin, goog1e.com ile google.com).

Platformlar genelinde açık kaynaklı depoları hedef alan saldırganlar, yazılım tedarik zinciri saldırılarını PyPI, npm, Maven Central, NuGet, RubyGems ve Crate aracılığıyla başlatmak için yazılım geliştiricilerin yazım hataları yapmasına güveniyor.

Bulut güvenliği firması Orca’nın son bulguları, GitHub EylemleriSürekli entegrasyon ve sürekli teslimat (CI/CD) platformu olan , bu tehditten muaf değil.

“Geliştiriciler GitHub Action’larında bir yazım hatası yaparsa ve bu hata bir yazım hatası yapan kişinin eylemiyle eşleşirse, uygulamalar geliştiricinin farkına bile varmadan kötü amaçlı kod çalıştırabilir,” güvenlik araştırmacısı Ofir Yakobi söz konusu The Hacker News ile paylaşılan bir raporda.

Saldırı, herkesin geçici bir e-posta hesabıyla bir GitHub hesabı oluşturarak bir GitHub Action yayınlayabilmesi nedeniyle mümkündür. Action’ların bir kullanıcının deposu bağlamında çalıştığı göz önüne alındığında, kötü amaçlı bir action kaynak koduna müdahale etmek, sırları çalmak ve kötü amaçlı yazılım göndermek için kullanılabilir.

Bu tekniğin tek yaptığı, saldırganın popüler veya yaygın olarak kullanılan GitHub Actions’a çok benzeyen isimlerle organizasyonlar ve depolar oluşturmasıdır.

Bir kullanıcı, projesi için bir GitHub eylemi ayarlarken istemeden yazım hataları yaparsa ve bu yanlış yazılmış sürüm saldırgan tarafından daha önce oluşturulmuşsa, kullanıcının iş akışı, amaçlanan eylem yerine kötü amaçlı eylemi çalıştırır.

Yakobi, “Hassas bilgileri sızdıran veya kodu değiştirerek gizli hatalar veya arka kapılar oluşturan, potansiyel olarak tüm gelecekteki yapıları ve dağıtımları etkileyen bir eylem hayal edin” dedi.

“Aslında, tehlikeye atılmış bir eylem, kuruluşunuzdaki diğer depolara kötü amaçlı değişiklikler göndermek için GitHub kimlik bilgilerinizi bile kullanabilir ve bu da hasarı birden fazla projeye yayabilir.”

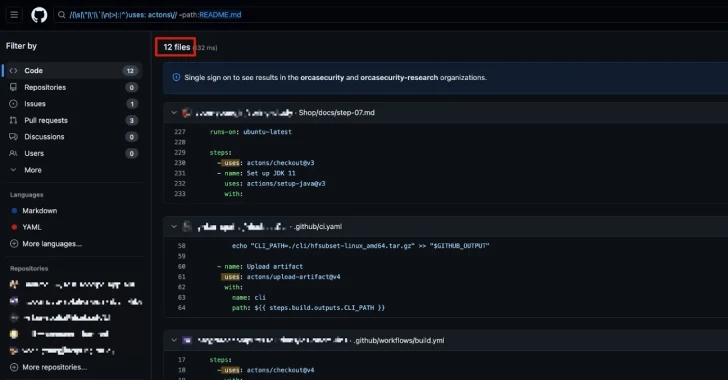

Orca, GitHub’da yapılan bir aramanın “action/checkout” veya “actons/checkout” ifadesini çağıran 198 dosya ortaya çıkardığını söyledi.eylemler/ödeme(eksik “s” ve “i”ye dikkat edin), bu da tüm bu projeleri riske atıyor.

Bu tür bir yazım hatası saldırısı, tehdit aktörleri için caziptir çünkü düşük maliyetli, yüksek etkili bir saldırıdır ve aynı anda birden fazla alt müşteriyi etkileyen güçlü yazılım tedarik zinciri ihlallerine yol açabilir.

Kullanıcıların, doğru GitHub kuruluşuna atıfta bulunduklarından emin olmak için eylemleri ve adlarını iki kez kontrol etmeleri, güvenilir kaynaklardan gelen eylemlere bağlı kalmaları ve CI/CD iş akışlarını yazım yanlışı sorunları açısından düzenli olarak taramaları önerilir.

Yakobi, “Bu deney, saldırganların GitHub Actions’da yazım yanlışı yapmasının ne kadar kolay olduğunu ve bu tür saldırıları önlemede dikkatli olmanın ve en iyi uygulamaların önemini ortaya koyuyor” dedi.

“Asıl sorun daha da endişe verici çünkü burada yalnızca genel depolarda neler olduğunu vurguluyoruz. Aynı yazım hatalarının ciddi güvenlik ihlallerine yol açabileceği özel depolar üzerindeki etki ise bilinmiyor.”