YORUM

Baş bilgi güvenliği yöneticilerinin (CISO) yarısından fazlası, siber riskleri liderlik ekiplerine etkili bir şekilde iletmekte zorluk çekiyor. FTI Danışmanlık. Eğer bu çoğunluğun bir parçasıysanız, yalnız değilsiniz. Her ay CISO’larla sohbet ederek, endişeleri ve zorlukları hakkında konuşarak sayısız saat harcıyorum. Tekrar tekrar aynı hayal kırıklığını duyuyorum: karmaşık siber riskler Liderlik için hazmedilebilir bir anlatıya dönüştürmek zorlu bir mücadeledir.

Zorluk çok yönlüdür:

-

CISO’lar iş riskleri denizinde dikkat çekmek için yarışıyor. Birçok modern kurumsal organizasyonda, güvenlik ekipleri, iş riskini bütünsel olarak izleyen kurumsal risk yönetimi (ERM) veya yönetişim, risk ve uyumluluk (GRC) ekipleriyle birlikte var oluyor. Siber endişeler, finans, daha geniş ekonomik faktörler, jeopolitik, iklim sorunları ve personel zorlukları gibi uzun bir öncelikler listesindeki maddelerden sadece biri.

-

Geleneksel risk iletişim araçları etkili hikaye anlatma araçları değildir. ERM veya GRC ekipleri inceleme yaptığında risk liderlikle, genellikle karmaşıklığı azaltan ısı haritaları veya yüzlerce, hatta binlerce satır içerikle boğulan risk kayıtları sunarlar. Her iki durumda da, siber riskin nüansları verilerde kaybolur, bu da liderlerin önemli ayrıntılardan kopuk olduğu anlamına gelir.

-

Riskler her zamankinden daha yüksek. Bir veri ihlalinin ortalama maliyetiyle 2024 yılında 4,88 milyon dolara ulaşacakNet ve ikna edici risk iletişimine duyulan ihtiyaç hiç bu kadar kritik olmamıştı.

Siber Riskin Kodunu Çözmek: Yakınlık Dayanıklılık Grafiğine Neler Dahildir?

Artan siber tehditler ve iletişim zorlukları karşısında, CISO’lar verilerini liderliğe daha net ve daha ilgi çekici bir şekilde nasıl sunabilirler? Soyut risk verilerini ilgi çekici, eyleme geçirilebilir bir anlatıya dönüştüren güçlü bir görsel araç olan yakınlık dayanıklılık grafiği oluşturmanızı öneririm.

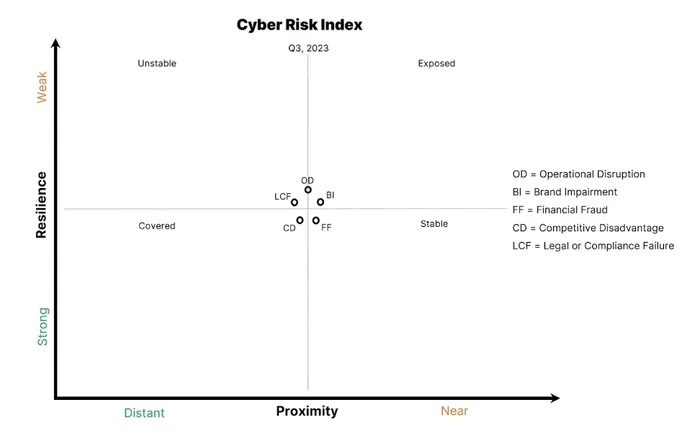

Kaynak: Kaydedilen Gelecek

Grafiğin neden bu kadar yararlı olduğunu görmek için bileşenlerini inceleyelim:

Y ekseniResilience olarak etiketlenir, bir organizasyonun siber güvenlik kasını temsil eder. Standart GRC kontrol listelerinin çok ötesine geçerek tüm kontrolleri, çabaları, planları, süreçleri, teknolojileri ve kaynakları kapsar. Örneğin, oyunlaştırılmış bir kimlik avı eğitim programı uyguladığınızı düşünün. Çalışan katılımı ve sosyal mühendisliğe karşı dayanıklılık iyileştikçe, bunun Y ekseninde aşağı doğru bir hareketle yansıdığını görürsünüz. Bu eksen, bir organizasyonun güvenlik yatırımlarının ve girişimlerinin somut etkisini sergilediği için önemlidir.

X ekseniYakınlık (Saldırı Yakınlığı’ndaki gibi) olarak etiketlenir ve bir organizasyonu çevreleyen tehditlerin tamamını yakalar. Bu ekseni eşleştirirken, bir CISO dahili güvenlik telemetrisinden, harici tehdit telemetrisinden ve genel siber saldırı olaylarından kendisine sunulan tüm güvenlik ve tehdit verilerini kullanmalıdır. Örneğin, bir sağlık şirketi sektörünü hedef alan fidye yazılımı saldırılarında bir artış tespit ederse, saldırı yakınlığı sağa kayar. Benzer şekilde, bir üretim firmasının güvenlik operasyonları merkezi (SOC) kimlik avı girişimlerinde bir artış tespit ederse, bu dahili telemetri sinyali de yakınlığı sağa kaydırır. Bu eksen, dahili ve harici faktörlerin bir organizasyonun risk duruşunu nasıl etkilediğini gösteren hayati bir bağlam sağlar.

Grafik orta çizgileri izleyicilerin hareketi görselleştirmesine yardımcı olur ve en üstteki etiket, zaman artışlarını sabitlemek için mutlak referanstır. Hareket miktarı ve orta satır etiketleri esnektir ve bunu bir organizasyonun güvenlik duruşunun evrimini gösteren dinamik bir hikayeye dönüştürür. Bir CISO, hareketi göstermek için yeterince büyük bir zaman dilimi seçmelidir. Yönetim kurulları veya direktörleriyle üç ayda bir görüşürlerse, etiket olarak bir çeyreğin başlangıcını kullanabilirler.

Kadran etiketleri — Kararsız, Kararlı, Açık ve Kapalı — basit ve anlamlıdır, ancak bir CISO, bunların izleyici katılımı ve anlaşılması üzerindeki etkilerini gördükten sonra gerektiği gibi bunları ayarlayabilir veya ortadan kaldırabilir.

Nihayet, veri noktaları beş temel risk etkisini temsil eder: Operasyonel Kesinti, Marka Bozulması, Finansal Sahtekarlık, Rekabet Dezavantajı ve Yasal veya Uyumluluk Başarısızlığı. Sonuç olarak, yakınlık dayanıklılık grafiği hareketi vurgulayarak, dayanıklılığın belirli bir risk etkisi için iyileşip iyileşmediğini veya kötüleştiğini göstererek değer sağlar. Örneğin, başarılı bir fidye yazılımı masaüstü egzersizinden sonra, Operasyonel Kesinti nokta Y ekseninde aşağı kayarak gelişmiş dayanıklılığı gösterir. Bu ayrıntılı yaklaşım, tüm siber riskleri genelleştirmek yerine, belirli risk alanları hakkında ayrıntılı tartışmalara olanak tanır.

X ekseninde, tehdit kategorileri risk etkisi hareketini besler ve tehdit kategorilerinin çeşitli risk etkilerine nasıl eşlendiğini çevirmek CISO’lara kalmıştır. Örneğin, bir iş e-postası ihlali (BEC) öncelikle bir Finansal Dolandırıcılık risk etkisi yaratır, ancak olay kamuoyuna açık hale gelirse Marka Bozulmasını da tetikleyebilir.

İletişim Açığını Kapatmak: Yakınlık Dayanıklılık Grafiğinizi Oluşturun

Yakınlık dayanıklılık grafiği, ısı haritaları ve risk kayıtlarından daha doğru bir risk temsili sunmakla kalmaz, aynı zamanda CISO’ların karmaşık bir hikayeyi tek bir görselleştirmede anlatmasına da olanak tanır. Öznel etiketlerden kaçınır ve farklı yorumlara izin verir, böylece liderler dayanıklılığın nerede ve nasıl değiştiğini görebilir ve bilgili sorular sormaya başlayabilir. Ayrıca siber riskin daha geniş iş riskinin gürültüsünde kaybolma şansını da ortadan kaldırır.

Yakınlık dayanıklılık grafiği, liderlerin risk anlayışını ve katılımını artırır, mevcut ve gelecekteki siber güvenlik yatırımlarının zamanlamasına olan güvenlerini yükseltir ve güvenlik ekibinin değerine ilişkin algıları iyileştirir.