Brezilya’daki mobil kullanıcılar, Rocinante adlı yeni bir Android bankacılık trojanını dağıtan yeni bir kötü amaçlı yazılım kampanyasının hedefi haline geldi.

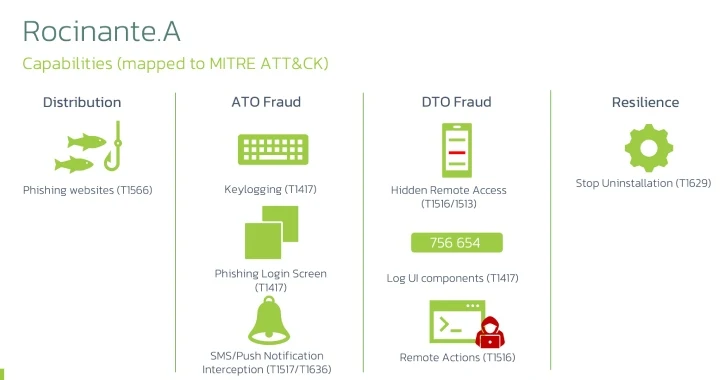

“Bu kötü amaçlı yazılım ailesi, Erişilebilirlik Hizmeti’ni kullanarak tuş kaydı gerçekleştirebiliyor ve ayrıca farklı bankalar gibi görünen kimlik avı ekranlarını kullanarak kurbanlarından PII çalabiliyor,” diyor Hollandalı güvenlik şirketi ThreatFabric söz konusu.

“Son olarak, tüm bu sızdırılmış bilgileri, enfekte olmuş cihazda tam uzaktan erişim elde etmek için erişilebilirlik hizmeti ayrıcalıklarından yararlanarak, cihazın ele geçirilmesini (DTO) gerçekleştirmek için kullanabilir.”

Kötü amaçlı yazılımın hedef aldığı başlıca şirketler arasında Itaú Shop, Santander gibi finans kuruluşları ve Bradesco Prime ve Correios Celular gibi sahte uygulamalar yer alıyor.

- Livelo Pontos (com.resgatelivelo.cash)

- Correios Recarga (com.correiosrecarga.android)

- Bratesco Prine (com.resgatelivelo.cash)

- Segurança Modülü (com.viberotion1414.app)

Kötü amaçlı yazılımın kaynak kodu analizi, Rocinante’nin operatörler tarafından dahili olarak Pegasus (veya PegasusSpy) olarak adlandırıldığını ortaya koydu. Pegasus adının ticari gözetim satıcısı NSO Group tarafından geliştirilen bir çapraz platform casus yazılımıyla hiçbir bağlantısı olmadığını belirtmekte fayda var.

Bununla birlikte, Silent Push’ın yakın zamanda yaptığı bir analize göre Pegasus’un, ERMAC, BlackRock, Hook ve Loot gibi benzer kötü amaçlı yazılım türleriyle de bilinen DukeEugene adlı bir tehdit aktörünün işi olduğu değerlendiriliyor.

ThreatFabric, ERMAC’ın erken yinelemelerinden doğrudan etkilenen Rocinante kötü amaçlı yazılımının parçalarını tespit ettiğini söyledi, ancak 2023’te ERMAC’ın kaynak kodunun sızdırılmasının bir rol oynamış olabileceğine inanılıyor.

“Bu, orijinal bir kötü amaçlı yazılım ailesinin sızıntıdan kodu alıp sadece bir kısmını kendi koduna uyguladığı ilk vakadır,” diye belirtti. “Ayrıca bu iki sürümün aynı ilk projenin ayrı çatalları olması da mümkün.”

Rocinante, esas olarak sahte dropper uygulamalarını yüklemeleri için şüphelenmeyen kullanıcıları kandırmayı amaçlayan kimlik avı siteleri aracılığıyla dağıtılıyor. Bu uygulamalar yüklendikten sonra, virüslü cihazdaki tüm aktiviteleri kaydetmek, SMS mesajlarını engellemek ve kimlik avı oturum açma sayfaları sunmak için erişilebilirlik hizmeti ayrıcalıkları istiyor.

Ayrıca, uzaktan yürütülecek daha fazla talimatı beklemek için bir komuta ve kontrol (C2) sunucusuyla da bağlantı kurar – dokunma ve kaydırma olaylarını simüle eder. Toplanan kişisel bilgiler bir Telegram botuna sızdırılır.

ThreatFabric, “Bot, hedef bankalar gibi görünen sahte oturum açma sayfalarını kullanarak elde edilen yararlı PII’yi çıkarıyor. Daha sonra bu bilgileri biçimlendirilmiş bir şekilde suçluların erişebildiği bir sohbette yayınlıyor,” diye belirtti.

“Bilgiler, elde etmek için kullanılan sahte oturum açma sayfasına bağlı olarak biraz değişiklik gösterir ve model ve telefon numarası, CPF numarası, parola veya hesap numarası gibi cihaz bilgilerini içerir.”

Gelişme, Symantec’in güvenli sunucuyu istismar eden başka bir bankacılık trojan kötü amaçlı yazılım kampanyasını vurgulamasının ardından geldi[.]net alan adının İspanyolca ve Portekizce konuşulan bölgeleri hedeflemesi amaçlanıyor.

Broadcom’a ait şirket, “Çok aşamalı saldırı, gizlenmiş bir .hta dosyası içeren bir arşive yönlendiren kötü amaçlı URL’lerle başlıyor” dedi. söz konusu.

“Bu dosya, son AutoIT yükünü indirmeden önce birden fazla AntiVM ve AntiAV kontrolü gerçekleştiren bir JavaScript yüküne yol açar. Bu yük, kurbanın sisteminden bankacılık bilgilerini ve kimlik bilgilerini çalma ve bunları bir C2 sunucusuna sızdırma amacıyla işlem enjeksiyonu kullanılarak yüklenir.”

Ayrıca, 2023’ün başlarında kolluk kuvvetleri tarafından kapatılan ve Latin Amerika (LATAM) bölgesindeki kullanıcılardan Chrome Web Mağazası’nda yayılan kötü amaçlı web tarayıcı uzantılarını kullanarak hassas bilgileri çalmak üzere tasarlanan Genesis Market’in yeni bir sürümü aracılığıyla satışa sunulduğu duyurulan yeni bir “hizmet olarak uzantı yazılımı”nın ortaya çıkmasını da takip ediyor.

2023 ortasından beri aktif olan ve Meksika ile diğer LATAM ülkelerini hedef alan bu faaliyet, bu tür hizmetleri diğer siber suçlu ekiplerine sunan Cybercartel adlı bir e-suç grubuna atfedildi. Uzantılar artık indirilemiyor.

“Kötü amaçlı Google Chrome eklentisi, kullanıcıları tehlikeye atılmış web sitelerinden veya kimlik avı kampanyalarından yüklemeye kandırarak kendisini meşru bir uygulama gibi gizler,” Metabase Q Ocelot Tehdit İstihbarat Ekibi’nden Karla Gomez’in güvenlik araştırmacıları Ramses Vazquez söz konusu.

“Uzantı yüklendikten sonra, kullanıcının ziyaret ettiği web sayfalarına JavaScript kodu enjekte eder. Bu kod, belirli kampanyaya ve hedeflenen bilgi türüne bağlı olarak, sayfaların içeriğini yakalayabilir ve değiştirebilir ve ayrıca oturum açma kimlik bilgileri, kredi kartı bilgileri ve diğer kullanıcı girdileri gibi hassas verileri yakalayabilir.”