Microsoft’un macOS uygulamalarında, saldırganların işletim sisteminin Şeffaflık, Onay ve Kontrol (TCC) çerçevesi etrafında dönen izin tabanlı modelini atlatarak daha yüksek ayrıcalıklar elde etmek veya hassas verilere erişmek için kullanabileceği sekiz güvenlik açığı keşfedildi.

“Başarılı olursa, saldırgan etkilenen Microsoft uygulamalarına daha önce verilmiş olan tüm ayrıcalıkları elde edebilir,” Cisco Talos söz konusu“Örneğin saldırgan, kullanıcının farkına varmadan kullanıcı hesabından e-posta gönderebilir, ses klipleri kaydedebilir, fotoğraf çekebilir veya kullanıcıyla herhangi bir etkileşime girmeden video kaydedebilir.”

Eksiklikler Outlook, Teams, Word, Excel, PowerPoint ve OneNote gibi çeşitli uygulamaları kapsıyor.

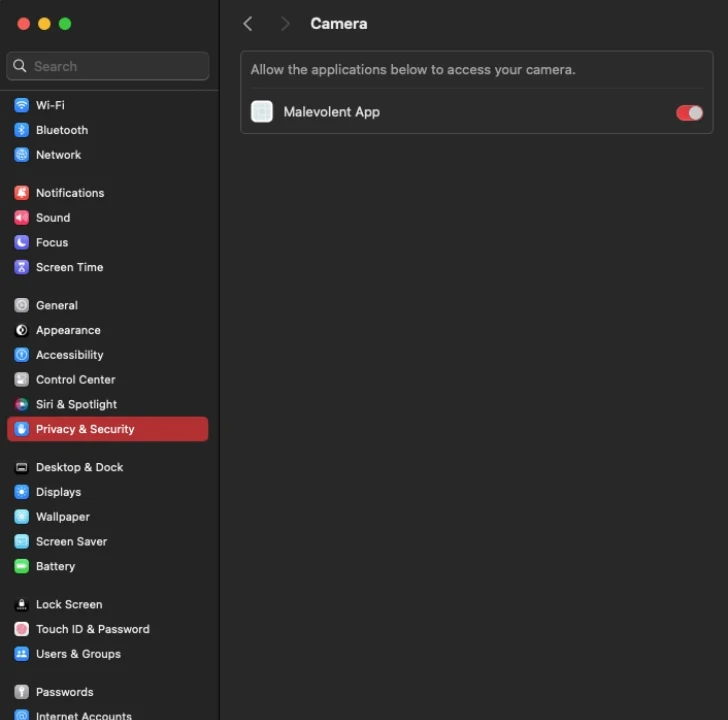

Siber güvenlik şirketi, kötü amaçlı kütüphanelerin bu uygulamalara enjekte edilebileceğini ve bunların haklarını ve kullanıcı tarafından verilen izinleri ele geçirebileceğini, ardından bunların her bir uygulamaya verilen erişime bağlı olarak hassas bilgileri çıkarmak için silah olarak kullanılabileceğini söyledi.

TCC, Apple tarafından macOS’ta hassas kullanıcı verilerine erişimi yönetmek için geliştirilen bir çerçevedir ve kullanıcılara, makineye yüklenen farklı uygulamaların verilerine nasıl eriştiği ve bunları nasıl kullandığı konusunda daha fazla şeffaflık sağlar.

Bu, tercihlerin sistem genelinde tutarlı bir şekilde uygulanmasını sağlamak amacıyla, kullanıcının her uygulamaya verdiği izinleri kaydeden şifreli bir veritabanı biçiminde tutulur.

“TCC, macOS ve iOS’taki uygulama deneme alanı özelliğiyle birlikte çalışır,” diyor Huntress notlar TCC için yaptığı açıklamada. “Sandboxing, bir uygulamanın sisteme ve diğer uygulamalara erişimini kısıtlayarak ekstra bir güvenlik katmanı ekler. TCC, uygulamaların yalnızca açık kullanıcı onayı aldıkları verilere erişebilmelerini sağlar.”

Sandbox, aynı zamanda saldırganların bir makineye erişimi olan ve meşru işlemlere kötü amaçlı kod yerleştirmesine ve korunan verilere erişmesine olanak tanıyan kod enjeksiyonuna karşı koruma sağlayan bir karşı önlemdir.

Talos araştırmacısı Francesco Benvenuto, “macOS bağlamında Dylib Hijacking olarak da bilinen kütüphane enjeksiyonu, kodun bir uygulamanın çalışan sürecine eklendiği bir tekniktir” dedi. “macOS, bu tehdide aşağıdaki gibi özelliklerle karşı koyar: sertleştirilmiş çalışma zamanı“Bu, bir saldırganın başka bir uygulamanın süreci aracılığıyla keyfi kod yürütme olasılığını azaltır.”

“Ancak bir saldırgan, çalışan bir uygulamanın işlem alanına bir kütüphane enjekte etmeyi başarırsa, bu kütüphane, işleme daha önce verilmiş tüm izinleri kullanabilir ve etkin bir şekilde uygulamanın kendisi adına çalışabilir.”

Ancak bu tür saldırıların, tehdit aktörünün tehlikeye atılan bilgisayara belirli bir düzeyde erişime sahip olmasını gerektirdiğini ve bu erişimin daha ayrıcalıklı bir uygulama açmak ve kötü amaçlı bir kütüphane enjekte etmek için kötüye kullanılabileceğini belirtmekte fayda var; bu da esasen istismar edilen uygulama ile ilişkili izinleri onlara verir.

Başka bir deyişle, güvenilir bir uygulamaya bir saldırgan tarafından sızılması durumunda, bu uygulama izinlerini kötüye kullanmak ve kullanıcıların izni veya bilgisi olmadan hassas bilgilere haksız erişim sağlamak için kullanılabilir.

Bu tür bir ihlal, bir uygulamanın saldırganın potansiyel olarak manipüle edebileceği konumlardan kitaplıkları yüklemesi ve kitaplık doğrulamasını riskli bir hak (yani, doğru olarak ayarlama) yoluyla devre dışı bırakması durumunda meydana gelebilir; aksi takdirde kitaplıkların yüklenmesi, uygulamanın geliştiricisi veya Apple tarafından imzalananlarla sınırlı olur.

“macOS, uygulamaların izinlerini kendi kendine denetlemesine güvenir,” diye belirtti Benvenuto. “Bu sorumlulukta bir başarısızlık, uygulamaların yetkisiz eylemler için yanlışlıkla vekil olarak hareket etmesi, TCC’yi atlatması ve sistemin güvenlik modelini tehlikeye atmasıyla tüm izin modelinin ihlaline yol açar.”

Microsoft ise tanımlanan sorunları “düşük riskli” olarak değerlendiriyor ve uygulamaların eklentileri desteklemek için imzasız kitaplıkları yüklemesi gerektiğini düşünüyor. Ancak şirket, OneNote ve Teams uygulamalarındaki sorunu gidermek için harekete geçti.

Benvenuto, “Güvenlik açığı bulunan uygulamalar, saldırganların uygulamanın tüm yetkilerini istismar etmesine ve herhangi bir kullanıcı uyarısı olmadan uygulamaya daha önce verilmiş tüm izinleri yeniden kullanmasına olanak sağlıyor ve saldırgan için bir izin aracısı görevi görüyor” dedi.

“Bu eklentilerin macOS’un mevcut çerçevesi içinde güvenli bir şekilde nasıl işleneceğini belirsiz olduğunu da belirtmek önemlidir. Üçüncü taraf eklentilerinin noter tasdiki bir seçenektir, ancak karmaşık bir seçenektir ve Microsoft veya Apple’ın güvenliklerini doğruladıktan sonra üçüncü taraf modüllerini imzalamasını gerektirir.”