Siber güvenlik araştırmacıları, kurbanların fiziksel kredi ve banka kartlarındaki temassız ödeme verilerini, dolandırıcılık operasyonları yürütme amacıyla saldırganların kontrolündeki bir cihaza aktarabilen yeni bir Android kötü amaçlı yazılımını ortaya çıkardı.

Slovak siber güvenlik şirketi, yeni zararlı yazılımı NGate olarak takip ediyor ve Çekya’daki üç bankayı hedef alan suç yazılımı kampanyasını gözlemlediğini belirtiyor.

Araştırmacılar Lukáš Štefanko ve Jakub Osmani, “Kötü amaçlı yazılım, Android cihazlarına yüklenen kötü amaçlı bir uygulama aracılığıyla kurbanların ödeme kartlarındaki verileri saldırganın kök erişimli Android telefonuna aktarma gibi benzersiz bir yeteneğe sahip” dedi. söz konusu Bir analizde.

Etkinlik, Kasım 2023’ten beri kötü amaçlı ilerici web uygulamaları (PWA’lar) ve WebAPK’lar kullanarak Çekya’daki finansal kuruluşları hedef aldığı tespit edilen daha geniş bir kampanyanın parçasıdır. NGate’in ilk kaydedilen kullanımı Mart 2024’teydi.

Saldırıların nihai amacı, NGate kullanarak kurbanların fiziksel ödeme kartlarından yakın alan iletişimi (NFC) verilerini klonlamak ve bu bilgileri, orijinal kartı taklit ederek bir ATM’den para çeken bir saldırgan cihazına iletmektir.

NGate’in kökeni, meşru bir araç olan NGate’e dayanır. NFC Kapısıilk olarak 2015 yılında TU Darmstadt’taki Güvenli Mobil Ağ Laboratuvarı öğrencileri tarafından güvenlik araştırması amaçlı geliştirildi.

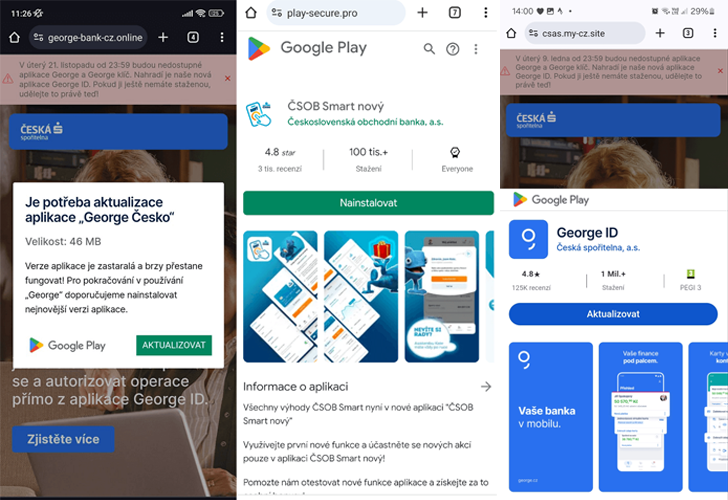

Saldırı zincirlerinin, kullanıcıları Google Play mağazasında bulunan meşru bankacılık sitelerini veya resmi mobil bankacılık uygulamalarını taklit eden kısa ömürlü etki alanlarına yönlendirerek NGate yüklemeleri için kandırmayı amaçlayan sosyal mühendislik ve SMS kimlik avının bir kombinasyonunu içerdiği düşünülüyor.

Kasım 2023 ile Mart 2024 arasında, faaliyetlerin muhtemelen durdurulduğu tarihler arasında bugüne kadar altı farklı NGate uygulaması tespit edildi. tutuklamak Çek yetkililer tarafından ATM’lerden para çalmakla suçlanan 22 yaşındaki bir kişi hakkında dava açıldı.

NGate, NFC trafiğini yakalamak ve başka bir cihaza iletmek için NFCGate’in işlevselliğini kötüye kullanmanın yanı sıra, kullanıcılardan bankacılık müşteri kimliği, doğum tarihi ve bankacılık kartlarının PIN kodu gibi hassas finansal bilgileri girmelerini ister. Kimlik avı sayfası bir Web Görünümü.

Araştırmacılar, “Ayrıca akıllı telefonlarında NFC özelliğini açmalarını istiyor,” dedi. “Ardından, kurbanlara kötü amaçlı uygulama kartı tanıyana kadar ödeme kartlarını akıllı telefonlarının arkasına koymaları talimatı veriliyor.”

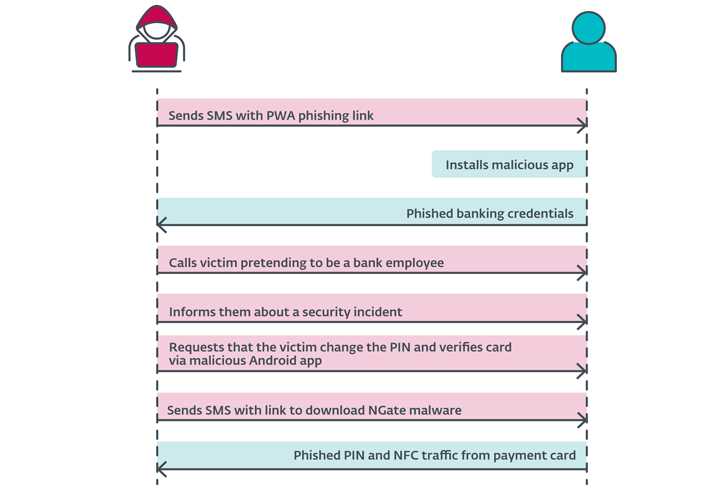

Saldırılar, kurbanların SMS mesajları aracılığıyla gönderilen bağlantılarla PWA veya WebAPK uygulamasını yükledikten sonra kimlik bilgilerinin çalınması ve ardından banka çalışanı gibi davranan ve uygulamayı yükledikleri için banka hesaplarının tehlikeye girdiğini bildiren tehdit aktöründen telefon almaları şeklinde sinsi bir yaklaşım benimsiyor.

Daha sonra PIN kodlarını değiştirmeleri ve banka kartlarını farklı bir mobil uygulama (yani NGate) kullanarak doğrulamaları talimatı verilir ve bu uygulamaya bir yükleme bağlantısı da SMS ile gönderilir. Bu uygulamaların Google Play Store aracılığıyla dağıtıldığına dair bir kanıt yoktur.

The Hacker News ile paylaşılan bir açıklamada Google, resmi Android pazarında kötü amaçlı yazılım içeren herhangi bir uygulama bulmadığını doğruladı. Şirket ayrıca kullanıcıların, Google Play Hizmetleri’ne sahip Android cihazlarda varsayılan olarak etkinleştirilen Google Play Protect tarafından NGate’in bilinen sürümlerine karşı otomatik olarak korunduğunu, uygulamalar üçüncü taraf kaynaklardan indirilse bile söyledi.

Araştırmacılar, “NGate işlemlerini kolaylaştırmak için iki ayrı sunucu kullanıyor,” diye açıkladı. “Birincisi, kurbanları hassas bilgiler vermeye çekmek için tasarlanmış ve bir NFC röle saldırısı başlatma kapasitesine sahip bir kimlik avı web sitesi. İkincisi, NFC trafiğini kurbanın cihazından saldırganın cihazına yönlendirmekle görevli bir NFCGate röle sunucusu.”

Açıklama, Zscaler ThreatLabz’ın, sesli kimlik avı (vishing) saldırılarıyla yayılan ve kullanıcıları banka hesap bilgilerini girmeye ikna eden Copybara adlı bilinen bir Android bankacılık trojanının yeni bir türünü ayrıntılı olarak açıklamasının ardından geldi.

“Copybara’nın bu yeni çeşidi Kasım 2023’ten beri aktif ve komuta ve kontrol (C2) sunucusuyla iletişim kurmak için MQTT protokolünü kullanıyor,” Ruchna Nigam söz konusu.

“Kötü amaçlı yazılım, enfekte cihaz üzerinde ayrıntılı kontrol sağlamak için Android cihazlara özgü erişilebilirlik hizmeti özelliğini kötüye kullanır. Arka planda, kötü amaçlı yazılım ayrıca logolarını ve uygulama adlarını kullanarak popüler kripto para borsalarını ve finans kuruluşlarını taklit eden kimlik avı sayfalarını indirmeye devam eder.”

(Hikaye, Google’dan gelen yanıtı da içerecek şekilde yayımlandıktan sonra güncellendi.)