Siber güvenlik araştırmacıları, Apple Safari ve Google Chrome tarayıcılarındaki artık düzeltilmiş kusurları kullanarak mobil kullanıcıları bilgi çalan kötü amaçlı yazılımlarla enfekte eden çok sayıda vahşi saldırı kampanyasını tespit etti.

“Bu kampanyalar, yamaları mevcut olan n günlük istismarlar sağladı, ancak yama uygulanmamış cihazlara karşı hala etkiliydi,” Google Tehdit Analizi Grubu (TAG) araştırmacısı Clement Lecigne söz konusu The Hacker News ile paylaşılan bir raporda.

Kasım 2023 ile Temmuz 2024 arasında gözlemlenen etkinlik, Moğolistan hükümet web siteleri cabinet.gov’a bir sulama deliği saldırısı yoluyla istismarların sunulmasıyla dikkat çekiyor.[.]mn ve mfa.gov[.]mn.

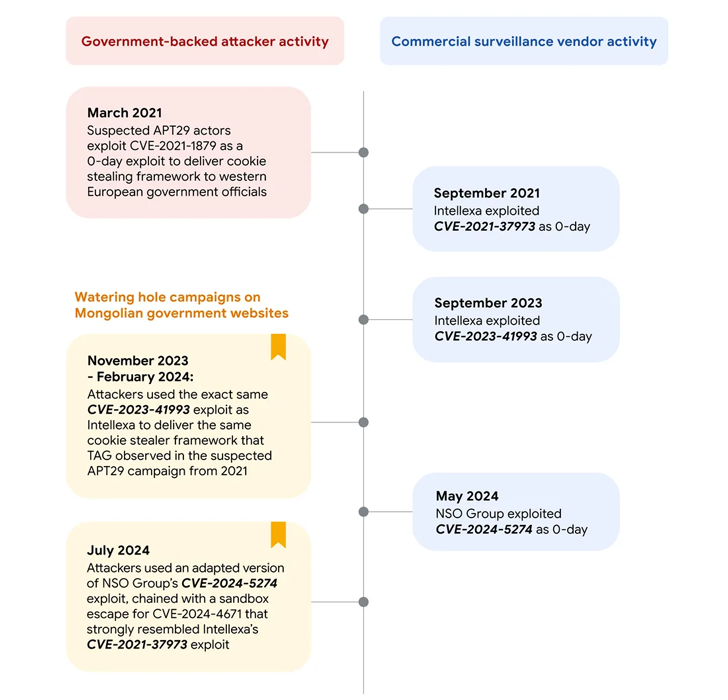

Saldırı seti, orta düzeyde güvenle APT29 (diğer adıyla Midnight Blizzard) kod adlı Rus devlet destekli bir tehdit aktörüne atfedildi; kampanyalarda kullanılan istismarlar ile daha önce ticari gözetim sağlayıcıları (CSV’ler) Intellexa ve NSO Group ile ilişkilendirilen istismarlar arasında paralellikler gözlemlendi ve bu da istismarın tekrar kullanıldığını gösteriyor.

Kampanyaların merkezindeki zaaflar aşağıda listelenmiştir:

- CVE-2023-41993 – Özel olarak hazırlanmış web içeriği işlenirken keyfi kod yürütülmesine yol açabilecek bir WebKit hatası (Apple tarafından Eylül 2023’te iOS 16.7 ve Safari 16.6.1’de düzeltildi)

- CVE-2024-4671 – Chrome’un Görseller bileşeninde, keyfi kod yürütülmesine yol açabilecek bir kullanım sonrası serbest bırakma açığı (Google tarafından Windows ve macOS için Chrome sürüm 124.0.6367.201/.202’de ve Linux için sürüm 124.0.6367.201’de Mayıs 2024’te düzeltildi)

- CVE-2024-5274 – V8 JavaScript ve WebAssembly motorunda, keyfi kod yürütülmesine yol açabilecek bir tür karışıklığı hatası (Google tarafından Windows ve macOS için Chrome sürüm 125.0.6422.112/.113’te ve Linux için sürüm 125.0.6422.112’de Mayıs 2024’te düzeltildi)

Kasım 2023 ve Şubat 2024 kampanyalarının, her ikisi de ilk ve tek mfa.gov olan iki Moğolistan hükümet web sitesinin ele geçirilmesini içerdiği söyleniyor[.]İkincisinde ise mn, aktör tarafından kontrol edilen bir etki alanına işaret eden kötü amaçlı bir iframe bileşeni aracılığıyla CVE-2023-41993 için bir istismar sağlamak amacıyla kullanılır.

Google, “iPhone veya iPad cihazıyla ziyaret edildiğinde, sulama deliği siteleri, cihazdan tarayıcı çerezlerini sızdırmak için WebKit açığını içeren başka bir yükü indirip dağıtmadan önce doğrulama kontrolleri gerçekleştiren bir keşif yükünü sunmak için bir iframe kullandı” dedi.

Yük, Google TAG’ın daha önce 2021’de iOS sıfır günlük açığının (CVE-2021-1879) Google, Microsoft, LinkedIn, Facebook, Yahoo, GitHub ve Apple iCloud dahil olmak üzere çeşitli popüler web sitelerinden kimlik doğrulama çerezlerini toplamak ve bunları WebSocket aracılığıyla bir saldırganın kontrolündeki IP adresine göndermek amacıyla kullanılmasıyla bağlantılı olarak ayrıntılı olarak açıkladığı bir çerez çalma çerçevesidir.

Google o dönemde, “Çerezlerin başarılı bir şekilde sızdırılabilmesi için kurbanın Safari’den bu web sitelerinde açık bir oturumunun olması gerekir” demiş ve “saldırganların, kötü amaçlı bağlantılar göndererek Batı Avrupa ülkelerindeki hükümet yetkililerini hedef almak için LinkedIn mesajlaşmasını kullandığını” eklemişti.

Çerez hırsızı modülünün aynı zamanda “webmail.mfa.gov” web sitesini de hedef alması[.]”mn” ifadesi, Moğolistan hükümet çalışanlarının iOS kampanyasının muhtemel hedefi olabileceğini gösteriyor.

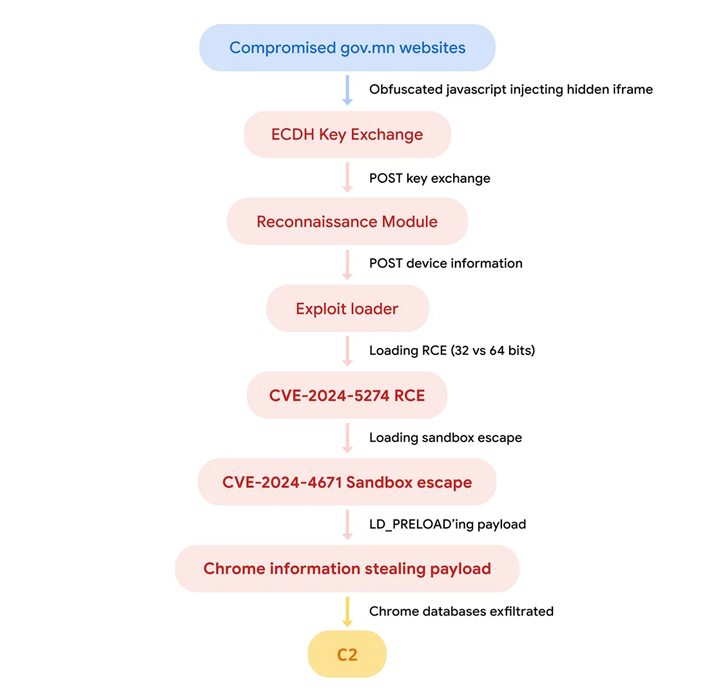

mfa.gov[.]mn web sitesi, Android kullanıcılarını Chrome kullanarak, CVE-2024-5274 ve CVE-2024-4671 kusurlarını birleştiren bir exploit zincirini çalıştıran ve tarayıcı bilgisini çalan bir veriyi dağıtan kötü amaçlı bir bağlantıya yönlendiren JavaScript kodunu enjekte etmek için Temmuz 2024’te üçüncü kez enfekte edildi.

Özellikle, saldırı dizisi, işleyiciyi tehlikeye atmak için CVE-2024-5274’ü ve bir sanal alan kaçış güvenlik açığı elde etmek için CVE-2024-4671’i kullanır ve sonuçta Chrome’dan çıkmayı mümkün kılar site izolasyonu korumaları sağlar ve hırsız bir kötü amaçlı yazılım sunar.

“Bu kampanya, tüm Chrome Çökme raporlarını silen ve aşağıdaki Chrome veritabanlarını track-adv’ye geri aktaran basit bir ikili dosya sunar[.]Google TAG, “com sunucusu, önceki iOS kampanyalarında görülen temel son yüke benzer” dedi.

Teknoloji devi ayrıca Kasım 2023’teki watering hole saldırısında ve Intellexa’nın Eylül 2023’te kullandığı exploit’lerin aynı tetikleyici kodunu paylaştığını, aynı kalıbın Temmuz 2024’teki watering hole saldırısında ve NSO Group’un Mayıs 2024’te kullandığı CVE-2024-5274 tetikleyicilerinde de gözlemlendiğini söyledi.

Dahası, CVE-2024-4671 açığının, Intellexa’nın Google tarafından Eylül 2021’de giderilen başka bir Chrome açığı olan CVE-2021-37973 ile bağlantılı olarak kullandığı keşfedilen önceki bir Chrome deneme alanı kaçışıyla benzerlikler taşıdığı söyleniyor.

Saldırganların üç açığın istismarlarını nasıl elde ettikleri henüz net olmasa da bulgular, ulus-devlet aktörlerinin başlangıçta CSV’ler tarafından sıfır gün olarak kullanılan n günlük istismarları kullandığını açıkça ortaya koyuyor.

Ancak bu durum, söz konusu istismarların daha önce bunları casus yazılım satıcılarına sıfır gün açığı olarak satan bir zafiyet aracısından elde edilmiş olma ihtimalini gündeme getiriyor; Apple ve Google’ın savunmalarını güçlendirmesiyle birlikte bu zafiyetlerin sürekli olarak artması da bu durumu destekliyor.

Araştırmacılar, “Ayrıca, sulama deliği saldırıları, mobil cihazlar da dahil olmak üzere siteleri düzenli olarak ziyaret edenleri hedeflemek için karmaşık istismarların kullanılabileceği bir tehdit olmaya devam ediyor” dedi. “Sulama delikleri, hala yamalanmamış tarayıcılar çalıştırabilecek bir nüfusu kitlesel olarak hedef alarak n günlük istismarlar için etkili bir yol olabilir.”