Pazartesi günü Samsung, Galaxy akıllı telefonlarıyla ilgili kaynak kodu da dahil olmak üzere şirket içi verilerin ifşa edilmesiyle sonuçlanan bir güvenlik ihlali olduğunu doğruladı.

Elektronik devi, “İlk analizimize göre, ihlal Galaxy cihazlarının çalışmasıyla ilgili bazı kaynak kodları içeriyor, ancak tüketicilerimizin veya çalışanlarımızın kişisel bilgilerini içermiyor” dedi. söylenmiş Bloomberg.

Güney Koreli chaebol ayrıca, olayın sonucunda işletmesi veya müşterileri üzerinde herhangi bir etki beklemediğini ve gelecekte bu tür ihlalleri önlemek için yeni güvenlik önlemleri uyguladığını doğruladı.

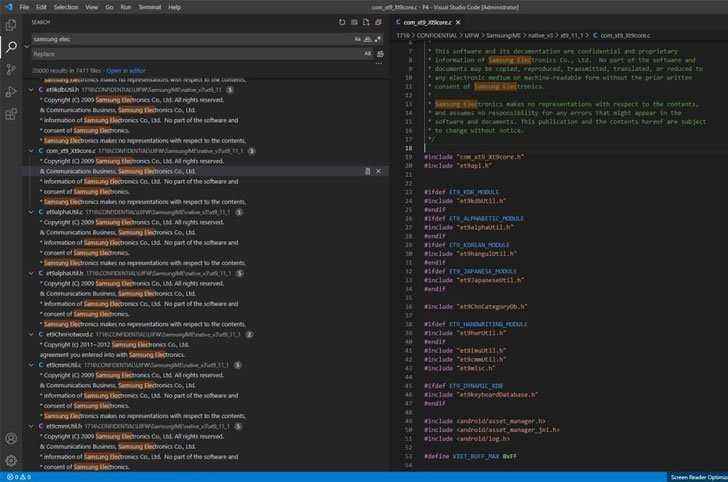

Onay, LAPSUS$ bilgisayar korsanlığı grubunun geçen haftanın sonuna doğru Telegram kanalına 190 GB Samsung verisi atmasından ve iddiaya göre TrustZone’a yüklenen güvenilir uygulamaların kaynak kodunu, biyometrik kimlik doğrulama algoritmalarını, yeni cihazlar için önyükleyicileri ve hatta gizli bilgileri ifşa etmesinden sonra geldi. çip tedarikçisi Qualcomm’dan gelen veriler.

Sızıntı haberi ilk oldu rapor edildi 4 Mart 2022’de Bleeping Computer tarafından.

LAPSUS$ adı tanıdık geliyorsa, geçen ay NVIDIA’nın 1 TB’lık özel verilerini, yani çalışan kimlik bilgilerini, şemaları, sürücü kaynak kodunu ve en son grafik yongalarına ilişkin bilgileri ortadan kaldıran aynı gaspçı çetedir.

İlk olarak Aralık 2021’in sonlarında ortaya çıkan grup, şirketi GPU sürücülerini sonsuza kadar açık kaynaklı hale getirmeye ve daha fazla sızıntıyı önlemek için tüm NVIDIA 30 serisi GPU’lardan Ethereum kripto para madenciliği üst sınırını kaldırmaya çağıran olağandışı bir talepte bulundu.

LAPSUS$’ın bilgileri yayınlamadan önce Samsung’a benzer taleplerde bulunup bulunmadığı hemen belli değil.

NVIDIA sızıntılarından kaynaklanan serpinti de serbest bırakmak “70.000’den fazla çalışan e-posta adresi ve NTLM parola karmaları, bunların çoğu daha sonra kırıldı ve bilgisayar korsanlığı topluluğu içinde dağıtıldı.”

Hepsi bu değil. İki kod imzalama sertifikası dahil NVIDIA’dan önbellek dökümü kötü amaçlı Windows sürücülerini imzalamak için kullanıldı ve diğer araçlar genellikle hack ekipleri, yani Cobalt Strike beacons, Mimikatz ve diğer uzaktan erişim truva atları tarafından kullanılır.

“Tehdit aktörleri, torrent’ten bir gün sonra 1 Mart’ta başladı [was] yayınlandı,” güvenlik araştırmacısı Kevin Beaumont dedim Geçen hafta bir tweet’te.