Bu yılın başlarında, Güney Koreli bir gelişmiş kalıcı tehdit (APT), Çin’deki üst düzey kuruluşları gözetlemek için WPS Office’teki kritik bir güvenlik açığını kullandı. Çok popüler ofis yazılımındaki tek kritik sorunun bu olmadığı ortaya çıktı.

WPS Office, Haziran ayı itibarıyla aylık 600 milyon aktif kullanıcısıyla Microsoft Office’e ücretsiz olarak rakip olan bir uygulamadır. Özellikle mobil ofis yazılımlarında %90’lık bir pazar payına sahip olduğu ve devlet kurumları, telekomünikasyon şirketleri ve diğer büyük sektörlerde bulunabildiği ana vatanı Çin’de yaygın olarak benimsenmiştir. Daha geçen hafta, hizmet yarım gün boyunca aşağı indiÜlke çapında sanayide büyük aksamalara neden oldu.

Yaygınlığı — bazen hassas belgeleri ele alışından bahsetmiyorum bile — WPS Office’i Çinli kuruluşları ve bireyleri hedef alan bilgisayar korsanları için çekici bir hedef haline getiriyor. Bu durum, daha önce Kore’nin kendi içindeki varlıkları hedef alan Güney Kore bağlantılı bir siber casusluk grubu olan APT-C-60 (diğer adıyla Pseudo Hunter) için de geçerliydi. Bu yılın başlarında, WPS kullanıcılarına “SpyGlace” adlı özel bir arka kapı sunmuştu. keyfi kod yürütme açığı.

Çin merkezli DBAPPSecurity’ye göre kampanyanın amacı; Çin-Güney Kore ilişkileri hakkında istihbarat.

WPS Office’te Bir RCE Hatası

Bu yılın Şubat ayının son gününde, ESET araştırmacıları VirusTotal’a yüklenen garip bir elektronik tablo belgesini fark ettiler.

Elektronik tablo aslında bir MHTML dosyasına, yani toplu HTML belgelerinin MIME kapsüllenmesine yerleştirilmişti. MHTML, bir web sayfasının tüm içeriklerini tek bir dosyaya sıkıştırmak için kullanılan bir Web arşivi dosya biçimidir. Burada olduğu gibi, APT-C-60’ın bir Microsoft Excel (XLS) dosyasının MHTML dışa aktarımını kullandığı diğer içerik türleri için de aynısını yapabilir.

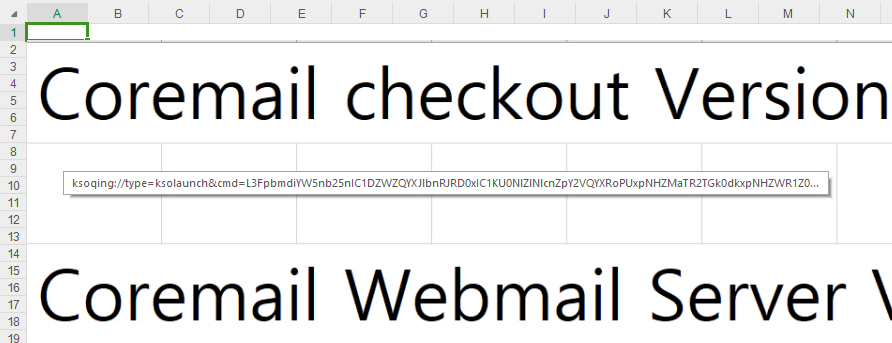

Kurbanlar dosyayı açarsa, Hong Kong merkezli Coremail e-posta servisine atıfta bulunan bir elektronik tabloyla karşılaşıyorlardı. Garip bir şekilde, normal satırlar ve sütunlar yerine satırlar ve sütunlardan oluşan bir görüntü katmanı vardı. Hücre gibi görünen bir şeye tıklamayı deneyen bir kurban aslında kötü amaçlı bir bağlantıyı gizleyen görüntü dosyasını etkinleştiriyordu. Bu tek tıklama daha sonra APT-C-60’ın kötü amaçlı arka kapısının indirilmesini tetikleyecekti.

WPS’de böylesine tehlikeli bir tek tıklamalı saldırıya izin veren şey ne olabilir?

Kaynak: ESET

Sorun, WPS Office for Windows’da eklentileri programa yüklemek için kullanılan dosya yollarını düzgün bir şekilde doğrulamayan bir eklenti bileşeni olan promecefpluginhost.exe’de yatıyordu. APT-C-60, güvenli olmayan bileşen üzerinden doğrudan kötü amaçlı yazılım yüklemek yerine, WPS tarafından kaydedilen özel bir protokol işleyicisi olan ksoqing://’yi kullanarak wps.exe’yi yürüttü ve promecefpluginhost.exe’yi başlattı ve onu meşru bir eklenti yerine yeterince doğrulanmamış kötü amaçlı kodunu yüklemeye kandırdı.

CVE-2024-7262 olarak izlenen temel sorun, CVSS güvenlik açığı önem ölçeğinde 10 üzerinden 9,3 kritik puan aldı. Yaklaşık bir yıl önce yayınlanan 12.2.0.13110 sürümünden Mart ayındaki 12.1.0.16412 sürümüne kadar WPS Office for Windows’u etkiliyor. Ancak bu, destanın sonu değil.

WPS Office’te İkinci Bir Hata

Mart ayının bir noktasında, herhangi bir tantana yapılmadan, WPS’nin geliştiricisi Kingsoft, CVE-2024-7262 için iki aşamalı bir düzeltme uyguladı.

“Yaptıkları ilk şey, yüklenecek kütüphanenin imzasını kontrol etmek oldu [by promecefpluginhost.exe] — şirket tarafından imzalanan kendi paketleri olduğunu” açıklıyor ESET’te kötü amaçlı yazılım araştırmacısı olan Romain Dumont. bir blog yazısı yayınladı 28 Ağustos’taki çift düzeltmede. “Ve sonra savunmasız olan parametrelerden birini temizlemeye çalıştılar, ancak aynı türde bir savunmasızlığa izin veren başka bir parametreyi kaçırdılar.”

Nisan ayının sonuna gelindiğinde, yalnızca CVE-2024-7262 hala aktif olarak istismar edilmekle kalmıyordu, aynı zamanda diğer uygunsuz şekilde temizlenmiş parametre de ele alınmamıştı. Şimdi CVE-2024-7263 olarak izlenen bu son sorun, kendi kritik 9.3 önem derecesini kazandı. Dumont, bunun muhtemelen baharın bir noktasında düzeltildiğini değerlendiriyor.

Her iki kritik hata da artık giderilmişken, Dumont tüm WPS kullanıcılarının derhal yama yapmasını istiyor. “Bu güvenlik açığı bir Bekar “Uygulamanın içindeki gizli köprüye tıklayın” diyor. “Bilgisayarınızı güncel tutmaya çalışın ve dikkatli olun.”