Fortra, uzaktaki bir saldırganın yönetimsel erişim elde etmek için kötüye kullanabileceği FileCatalyst Workflow’u etkileyen kritik bir güvenlik açığını giderdi.

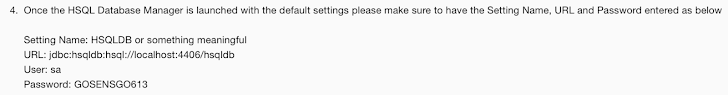

CVE-2024-6633 olarak izlenen güvenlik açığının CVSS puanı 9,8 olup, HSQL veritabanına bağlanmak için statik bir parola kullanılmasından kaynaklanıyor.

“FileCatalyst Workflow için HSQL veritabanı (HSQLDB) kurulumunun varsayılan kimlik bilgileri bir satıcıda yayınlanır bilgi tabanı makalesi,” Fortra söz konusu bir danışmada. “Bu kimlik bilgilerinin kötüye kullanılması, yazılımın gizliliğinin, bütünlüğünün veya kullanılabilirliğinin tehlikeye girmesine yol açabilir.”

“HSQLDB yalnızca kurulumu kolaylaştırmak için eklenmiştir, kullanım dışı bırakılmıştır ve satıcı kılavuzlarına göre üretim kullanımı için tasarlanmamıştır. Ancak, FileCatalyst Workflow’u önerilere göre alternatif bir veritabanı kullanacak şekilde yapılandırmamış kullanıcılar, HSQLDB’ye ulaşabilen herhangi bir kaynaktan gelen saldırıya karşı savunmasızdır.”

Bu açığı keşfedip bildiren siber güvenlik şirketi Tenable, söz konusu HSQLDB varsayılan olarak TCP 4406 portu üzerinden uzaktan erişilebilir durumdadır, bu sayede uzaktaki bir saldırganın statik parolayı kullanarak veritabanına bağlanmasına ve kötü amaçlı işlemler gerçekleştirmesine olanak tanır.

Fortra, 2 Temmuz 2024’te yaptığı sorumlu açıklamanın ardından FileCatalyst Workflow 5.1.7 veya sonraki sürümlerdeki güvenlik açığını kapatmak için bir yama yayınladı.

Tenable, “Örneğin saldırgan, DOCTERA_USERS tablosuna yönetici düzeyinde bir kullanıcı ekleyerek, Workflow web uygulamasına yönetici kullanıcısı olarak erişim sağlayabilir” dedi.

Ayrıca ele alındı 5.1.7 sürümünde, kurulum süreci sırasında bir form gönderme adımını kötüye kullanarak veritabanında yetkisiz değişiklikler yapan yüksek önem dereceli bir SQL enjeksiyon açığı (CVE-2024-6632, CVSS puanı: 7.2) bulunmaktadır.

“FileCatalyst Workflow’un kurulum süreci sırasında, kullanıcıdan bir form gönderimi yoluyla şirket bilgilerini sağlaması istenir,” Dynatrace araştırmacısı Robin Wyss söz konusu.

“Gönderilen veriler bir veritabanı ifadesinde kullanılıyor, ancak kullanıcı girişi uygun giriş doğrulamasından geçmiyor. Sonuç olarak, saldırgan sorguyu değiştirebilir. Bu, veritabanında yetkisiz değişikliklere izin verir.”