BlackByte fidye yazılımı grubunun ardındaki tehdit aktörlerinin, VMware ESXi hipervizörlerini etkileyen yakın zamanda düzeltilen bir güvenlik açığını istismar ederken, güvenlik korumalarını etkisiz hale getirmek için çeşitli güvenlik açığı bulunan sürücülerden yararlandıkları gözlemlendi.

Cisco Talos, teknik bir raporda, “BlackByte fidye yazılımı grubu, kuruluşundan bu yana ticari zanaatının temelini oluşturan taktikleri, teknikleri ve prosedürleri (TTP’ler) kullanmaya devam ediyor, güvenlik korumalarını aşmak için savunmasız sürücülerin kullanımını sürekli olarak yineliyor ve kendi kendini yayan, solucana dönüşebilen bir fidye yazılımı şifreleyicisi dağıtıyor” dedi. rapor The Hacker News ile paylaşıldı.

VMware ESXi’deki bir kimlik doğrulama atlama güvenlik açığı olan ve diğer fidye yazılımı grupları tarafından da kullanılan CVE-2024-37085’in istismar edilmesi, e-suç grubunun yerleşik yaklaşımlardan uzaklaştığının bir işareti.

Karabayt yapılmış 2021 yılının ikinci yarısında ortaya çıkan ve kötü şöhretli Conti fidye yazılımı ekibinin kapatılmasından önceki aylarda ortaya çıkan fidye yazılımı varyantlarından biri olduğu iddia ediliyor.

Fidye yazılımı hizmeti olarak (RaaS) grubunun, geçmişte şu tür istismarlarda bulunduğu bilinmektedir: Proxy Kabuğu Rusça ve bazı Doğu Avrupa dillerini kullanan sistemlerden kaçınarak ilk erişimi elde etmek için Microsoft Exchange Server’daki güvenlik açıklarını kullanın.

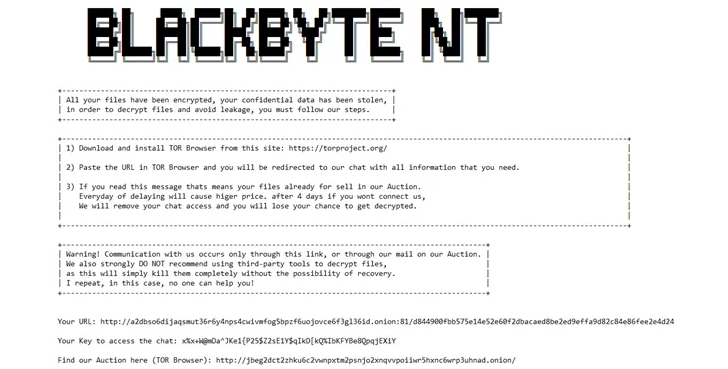

RaaS grupları gibi, bu da şu avantajları sağlıyor: çift gasp saldırıların bir parçası olarak, karanlık web’de işletilen bir veri sızıntısı sitesi aracılığıyla isim ve utanç yaklaşımını benimseyerek, kurbanları ödeme yapmaya zorluyor. Fidye yazılımının birden fazla çeşidi, C, .NET ve Go’da yazılmıştırbugüne kadar vahşi doğada gözlemlendi.

Bir iken şifre çözücü BlackByte, Trustwave tarafından Ekim 2021’de piyasaya sürüldükten sonra, grup çalışma biçimini geliştirmeye devam etti ve hatta BlackByte adlı özel bir araç kullanma noktasına geldi. Eski Bayt Şifrelemeye başlamadan önce veri sızdırma için.

Bir tavsiye piyasaya sürülmüş ABD hükümeti tarafından 2022 yılı başlarında yapılan bir açıklamada RaaS grubunun finans, gıda ve tarım ile hükümet tesisleri gibi kritik altyapı sektörlerini hedef alan finansal amaçlı saldırılarla ilişkilendirildiği belirtildi.

Saldırılarının önemli yönlerinden biri, güvenlik süreçlerini sonlandırmak ve kontrolleri aşmak için savunmasız sürücülerin kullanılmasıdır; bu teknik, kendi savunmasız sürücünüzü getirin (BYOVD) olarak bilinir.

Son BlackByte fidye yazılımı saldırısını araştıran Cisco Talos, saldırının kurban kuruluşun VPN’ine erişmek için geçerli kimlik bilgileri kullanılarak kolaylaştırılmış olabileceğini söyledi. İlk erişimin kaba kuvvet saldırısıyla elde edildiğine inanılıyor.

“BlackByte’ın ilk erişim için kamuya açık güvenlik açıklarını kullanma geçmişi göz önüne alındığında, uzaktan erişim için VPN kullanımı teknikte ufak bir değişiklik veya fırsatçılık anlamına gelebilir,” diyor güvenlik araştırmacıları James Nutland, Craig Jackson, Terryn Valikodath ve Brennan Evans. “Kurtarıcının VPN’inin uzaktan erişim için kullanılması, saldırgana kuruluşun EDR’sinden daha az görünürlük de dahil olmak üzere başka avantajlar da sağlıyor.”

Tehdit aktörü daha sonra ayrıcalıklarını yükseltmeyi başardı ve kuruluşun VMware vCenter sunucusuna erişim izinlerini kullanarak ESX Admins adlı bir Active Directory grubuna yeni hesaplar oluşturdu ve ekledi. Talos, bunun, bir saldırganın bu isimde bir grup oluşturarak ve herhangi bir kullanıcıyı ekleyerek hipervizörde yönetici ayrıcalıkları elde etmesini sağlayan CVE-2024-37085’i kullanarak yapıldığını söyledi.

Bu ayrıcalık daha sonra sanal makineleri (VM) kontrol etmek, ana sunucunun yapılandırmasını değiştirmek ve sistem günlüklerine, tanılamalara ve performans izleme araçlarına yetkisiz erişim elde etmek için kötüye kullanılabilir.

Talos, açığın kamuoyuna açıklanmasından birkaç gün sonra istismar edildiğini belirterek, tehdit aktörlerinin yeni ortaya çıkan güvenlik açıklarını kendi cephaneliklerine dahil etmek ve saldırılarını ilerletmek için taktiklerini ne kadar hızlı geliştirdiklerini vurguladı.

Ayrıca, son BlackByte saldırıları, şifrelenmiş dosyaların “blackbytent_h” dosya uzantısıyla yeniden yazılmasıyla doruğa ulaşır ve şifreleyici ayrıca BYOVD saldırısının bir parçası olarak dört savunmasız sürücüyü düşürür. Dört sürücünün hepsi benzer bir adlandırma kuralını izler: Sekiz rastgele alfanümerik karakter, ardından bir alt çizgi ve artımlı bir sayısal değer –

- AM35W2PH (RtCore64.sys)

- AM35W2PH_1 (DBUtil_2_3.sys)

- AM35W2PH_2 (zamguard64.sys diğer adıyla Terminator)

- AM35W2PH_3 (gdrv.sys)

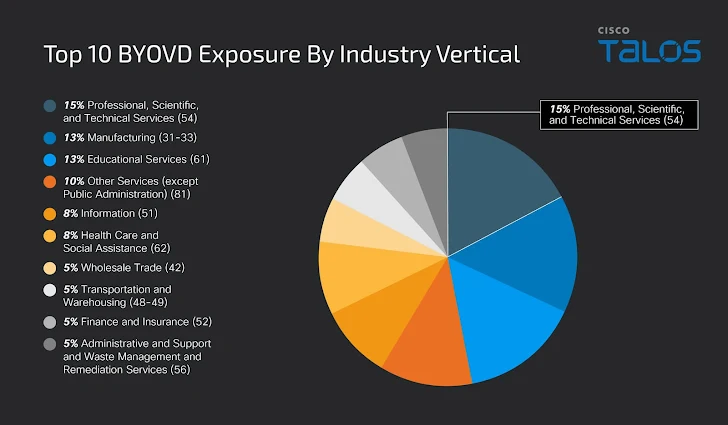

Profesyonel, bilimsel ve teknik hizmet sektörleri, toplamın %15’ini oluşturan gözlemlenen savunmasız sürücülere en fazla maruz kalan sektörlerdir, bunu imalat (%13) ve eğitim hizmetleri (%13) takip eder. Talos ayrıca tehdit aktörünün göründüğünden daha aktif olma olasılığını değerlendirdi ve mağdurların yalnızca tahmini %20-30’unun kamuya açık olarak yayınlandığını, ancak bu farklılığın kesin nedeninin belirsizliğini koruduğunu belirtti.

“BlackByte’ın programlama dillerinde C#’dan Go’ya ve ardından C/C++’a doğru ilerlemesi son sürüm şifreleyicisinin – SiyahBaytNT Araştırmacılar, “Bu, kötü amaçlı yazılımın tespit ve analize karşı dayanıklılığını artırmak için bilinçli bir çabayı temsil ediyor” dedi.

“C/C++ gibi karmaşık diller, diğer güvenlik araştırmacıları tarafından yapılan detaylı analizler sırasında BlackByte araçlarında gözlemlenen gelişmiş anti-analiz ve anti-hata ayıklama tekniklerinin dahil edilmesine olanak tanır.”

Açıklama, Group-IB’nin Brain Cipher ve RansomHub olarak takip edilen diğer iki fidye yazılımı türüyle ilişkili taktikleri açığa çıkarmasının ardından geldi ve Brain Cipher’ın EstateRansomware, SenSayQ ve RebornRansomware gibi fidye yazılımı gruplarıyla potansiyel bağlantılarını vurguladı.

Singapurlu siber güvenlik şirketi, “Brain Cipher’ın fidye notunun tarzı ve içeriği SenSayQ fidye yazılımınınkilerle benzerlikler taşıyor” dedi. söz konusu“Brain Cipher fidye yazılımı grubunun ve SenSayQ fidye yazılımı grubunun TOR web siteleri benzer teknolojiler ve betikler kullanıyor.”

Öte yandan RansomHub’ın Scattered Spider’ın eski iştiraklerini işe aldığı gözlemlendi, bu ayrıntı ilk olarak geçen ay gün yüzüne çıktı. Saldırıların çoğu ABD, Brezilya, İtalya, İspanya ve İngiltere’deki sağlık, finans ve hükümet sektörlerini hedef aldı

“İlk erişim için bağlı kuruluşlar genellikle İlk Erişim Aracılarından (IAB’ler) ve harici uzak hizmetlerden tehlikeye atılmış geçerli alan adı hesapları satın alırlar,” Group-IB söz konusu“Hesaplar LummaC2 hırsızı aracılığıyla elde edildi.” ifadesi eklendi.

“RansomHub’ın taktikleri arasında ilk erişim için tehlikeye atılmış alan adı hesaplarını ve genel VPN’leri kullanmak, ardından veri sızdırma ve kapsamlı şifreleme süreçleri yer alıyor. Yakın zamanda bir RaaS iştirak programını başlatmaları ve yüksek talep gören fidye ödemelerini kullanmaları, gelişen ve agresif yaklaşımlarını gösteriyor.”