Çin bağlantılı siber casusluk grubu takip ediliyor Volt Tayfunu Versa Director’ı etkileyen yakın zamanda açıklanan yüksek önemdeki bir güvenlik açığının sıfırıncı gün istismarına orta düzeyde güvenle atfedildi.

Lumen Technologies’deki Black Lotus Labs ekibi, saldırıların 12 Haziran 2024 gibi erken bir tarihte İnternet servis sağlayıcısı (İSS), yönetilen servis sağlayıcısı (MSP) ve bilgi teknolojisi (BT) sektörlerindeki dört ABD’li ve bir ABD’li olmayan mağduru hedef aldığını belirtti. söz konusu The Hacker News ile paylaşılan bir teknik raporda. Kampanyanın yama uygulanmamış Versa Director sistemlerine karşı devam ettiği düşünülüyor.

Söz konusu güvenlik açığı, Versa Director’ı etkileyen bir dosya yükleme hatası olan CVE-2024-39717’dir (CVSS puanı: 6.6), geçen hafta ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA) tarafından Bilinen Açıklardan Yararlanılan Güvenlik Açıkları (KEV) kataloğuna eklendi.

“Bu güvenlik açığı, potansiyel olarak kötü amaçlı dosyaların Provider-Data-Center-Admin veya Provider-Data-Center-System-Admin ayrıcalıklarına sahip kullanıcılar tarafından yüklenmesine izin verdi,” Versa söz konusu Pazartesi günü yayınlanan bir duyuruda, etkilenen müşterilerin sırasıyla 2015 ve 2017’de yayınlanan sistem güçlendirme ve güvenlik duvarı yönergelerini uygulamada başarısız olduğu belirtildi.

Bu kusur esasen yönetici ayrıcalıklarına sahip tehdit aktörlerinin Versa Director GUI’sindeki “Favicon Değiştir” seçeneğinden yararlanarak PNG resim dosyaları olarak kamufle edilmiş kötü amaçlı dosyaları yüklemelerine olanak tanır. 22.1.4 veya sonraki sürümlerde giderilmiştir.

Volt Typhoon’un güvenli erişim hizmeti kenarı (SASE) sağlayıcısı Versa Networks’ü hedef alması şaşırtıcı değil ve saldırganın, ağ trafiğini yönlendirmek ve uzun süreler boyunca tespit edilmekten kaçınmak için tehlikeye atılmış küçük ofis ve ev ofisi (SOHO) ağ ekipmanlarını kullanma geçmişiyle örtüşüyor.

Santa Clara merkezli şirket sayar Müşterileri arasında Adobe, Axis Bank, Barclays, Capital One, Colt Technology Services, Infosys, Orange, Samsung, T-Mobile ve Verizon yer alıyor.

“Atıfın bir parçası [to Volt Typhoon] Lumen’in Black Lotus Labs’ındaki Güvenlik Araştırmacısı Ryan English, The Hacker News’e yaptığı açıklamada, “Bu, SOHO cihazlarının kullanımına ve bunların kullanım biçimlerine dayanıyor” dedi.

“Ancak, ağ altyapısı, sıfırıncı gün istismarı, belirli sektörlerin/kurbanların stratejik olarak hedeflenmesi, web kabuğu analizi ve kötü amaçlı faaliyetlerin doğrulanmış diğer örtüşmeleri de dahil olmak üzere bilinen ve gözlemlenen TTP’lerin bir kombinasyonu da vardı.”

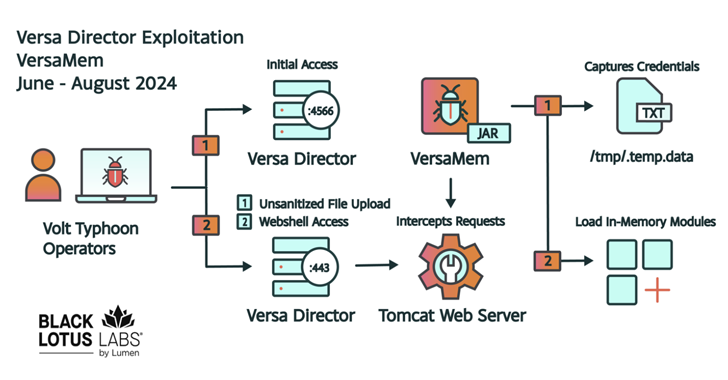

Saldırı zincirleri, esas olarak kimliği doğrulanmış bir kullanıcı olarak alt akış müşterilerinin ağlarına erişime olanak tanıyan kimlik bilgilerini ele geçirmek ve toplamak için tasarlanmış VersaMem (“VersaTest.png”) adlı özel olarak tasarlanmış bir web kabuğu sunmak için kusurun istismar edilmesiyle karakterize ediliyor ve bu da büyük ölçekli bir tedarik zinciri saldırısıyla sonuçlanıyor.

Gelişmiş JAR web kabuğunun bir diğer dikkat çekici özelliği, modüler bir yapıya sahip olması ve operatörlerin yalnızca bellekte çalışacak ek Java kodu yüklemelerine olanak sağlamasıdır.

VersaMem’in en eski örneği yüklendi 7 Haziran 2024’te Singapur’dan VirusTotal’e. 27 Ağustos 2024 itibarıyla, kötü amaçlı yazılım önleme motorlarının hiçbiri web kabuğunu kötü amaçlı olarak işaretlemedi. Tehdit aktörlerinin web kabuğunu ABD hedeflerine dağıtmadan önce ABD dışındaki kurbanlar üzerinde vahşi doğada test etmiş olabileceği düşünülüyor.

Araştırmacılar, web kabuğunun “Versa Director sunucularındaki Tomcat web sunucusu işlem belleği alanına kötü amaçlı kod enjekte etmek için Java enstrümantasyonunu ve Javassist’i kullandığını” açıkladılar.

“Bir kez enjekte edildiğinde, web kabuk kodu Versa’nın kimlik doğrulama işlevselliğini kancalar ve saldırganın kimlik bilgilerini düz metinde pasif olarak ele geçirmesine olanak tanır, bu da meşru kimlik bilgisi kullanımı yoluyla istemci altyapısının aşağı akışta tehlikeye atılmasına olanak tanır.”

“Ek olarak, web kabuğu Tomcat’in istek filtreleme işlevselliğini kancalayarak, tehdit aktörünün dosya tabanlı tespit yöntemlerinden kaçınarak ve web kabuğunu, modüllerini ve sıfırıncı günün kendisini koruyarak, tehlikeye atılan sunucuda bellek içinde keyfi Java kodu yürütmesine olanak tanır.”

Saldırı kümesinin oluşturduğu tehdide karşı gerekli önlemleri almanız, 4566 ve 4570 portlarına dışarıdan erişimi engellemeniz, PNG resim dosyalarını yinelemeli olarak aramanız ve Versa Director sunucularındaki 4566 portuna SOHO cihazlarından kaynaklanan olası ağ trafiğini taramanız önerilir.

Bronze Silhouette, Insidious Taurus, UNC3236, Vanguard Panda ve Voltzite adlarıyla da takip edilen Volt Typhoon, en az beş yıldır aktif olduğu bilinen, ABD ve Guam’daki kritik altyapı tesislerini hedef alan, gizli erişimi sürdürme ve hassas verileri sızdırma amacıyla faaliyet gösteren gelişmiş ve kalıcı bir tehdittir.

English, “Bu, Volt Typhoon’un nihai kurbanlarına sabırla ve dolaylı olarak erişmeye nasıl devam ettiğini gösteren bir vakadır,” dedi. “Burada, kimlik bilgilerini toplayıp erişebilecekleri ve ardından zincir boyunca nihai kurbanlarına doğru ilerleyebilecekleri stratejik bir bilgi kavşağına saldırmanın bir yolu olarak Versa Director sistemini hedef aldılar.”

“Volt Typhoon’un zaman içindeki evrimi bize şunu gösteriyor ki, bir işletme yüksek vasıflı bir ulus devlet aktörünün dikkatini çekemeyeceğini düşünse bile, bir ürünün hizmet etmesi amaçlanan müşteriler gerçek hedef olabilir ve bu da hepimizi endişelendiriyor.”