Uzaktan erişime yönelik yeni bir trojan Ay Zirvesi Kuzey Kore’nin devlet destekli tehdit faaliyet kümesi tarafından yeni bir kampanyanın parçası olarak kullanıldığı keşfedildi.

Cisco Talos, kötü niyetli siber saldırıyı, UAT-5394 kod adlı bir bilgisayar korsanlığı grubuna bağladı ve bu grubun Kimsuky kod adlı bilinen bir ulus-devlet aktörüyle bazı taktiksel örtüşmeler gösterdiğini söyledi.

Tehdit aktörü tarafından aktif olarak geliştirilen MoonPeak, açık kaynaklı Xeno RAT kötü amaçlı yazılımının bir çeşididir. daha önce konuşlandırılmış Dropbox, Google Drive ve Microsoft OneDrive gibi aktör kontrollü bulut hizmetlerinden yükü almak için tasarlanan kimlik avı saldırılarının bir parçası olarak.

Xeno RAT’ın bazı temel özellikleri arasında ek eklentileri yükleme, işlemleri başlatma ve sonlandırma ve bir komuta ve kontrol (C2) sunucusuyla iletişim kurma yeteneği yer alır.

Talos, iki saldırı grubu arasındaki ortak noktaların, UAT-5394’ün aslında Kimsuky (veya alt grubu) olduğunu ya da Kuzey Kore siber aygıtının Kimsuky’den ödünç aldığı araçlardan biri olan başka bir hacker ekibi olduğunu gösterdiğini söyledi.

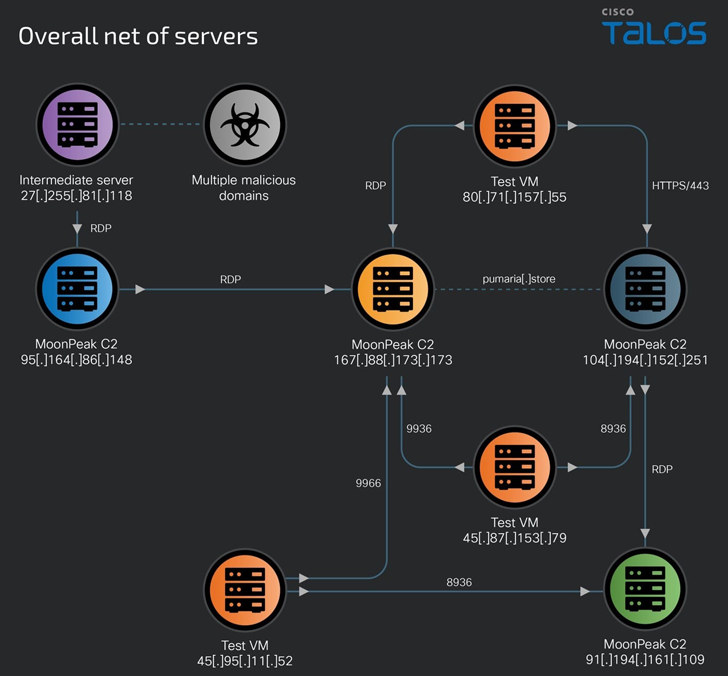

Kampanyanın gerçekleştirilebilmesi için, MoonPeak’in yeni yinelemelerini oluşturmak üzere oluşturulan C2 sunucuları, yük barındırma siteleri ve test sanal makineleri de dahil olmak üzere yeni altyapının kullanılması gerekiyor.

Talos araştırmacıları Asheer Malhotra, Guilherme Venere ve Vitor Ventura, “C2 sunucusu, daha sonra bu kampanyayı desteklemek için yeni altyapıya erişmek ve kurmak için kullanılan indirme amaçlı kötü amaçlı eserlere ev sahipliği yapıyor” dedi. söz konusu Çarşamba günkü analizde.

“Birçok durumda, tehdit aktörünün yüklerini güncellemek ve MoonPeak enfeksiyonlarından toplanan günlükleri ve bilgileri almak için mevcut sunuculara eriştiğini de gözlemledik.”

Bu değişim, meşru bulut depolama sağlayıcılarını kullanmaktan kendi sunucularını kurmaya doğru daha geniş bir dönüşümün parçası olarak görülüyor. Bununla birlikte, kampanyanın hedefleri şu anda bilinmiyor.

Burada dikkat edilmesi gereken önemli bir husus, “MoonPeak’in sürekli evriminin tehdit aktörleri tarafından kurulan yeni altyapı ile el ele gitmesi” ve kötü amaçlı yazılımın her yeni sürümünün, analizi engellemek için daha fazla karartma tekniği getirmesi ve yetkisiz bağlantıları önlemek için genel iletişim mekanizmasında değişiklikler yapmasıdır.

Araştırmacılar, “Basitçe ifade etmek gerekirse, tehdit aktörleri MoonPeak’in belirli varyantlarının yalnızca C2 sunucusunun belirli varyantlarıyla çalışmasını sağladılar” ifadelerini kullandı.

“MoonPeak örneğinde olduğu gibi yeni kötü amaçlı yazılımların tutarlı bir şekilde benimsenmesi ve evriminin zaman çizelgeleri, UAT-5394’ün cephaneliğine daha fazla araç eklemeye ve geliştirmeye devam ettiğini vurgulamaktadır. UAT-5394 tarafından yeni destekleyici altyapının kurulmasındaki hızlı hız, grubun bu kampanyayı hızla yaymayı ve daha fazla bırakma noktası ve C2 sunucusu kurmayı hedeflediğini göstermektedir.”