SaaS uygulamalarının hem kişisel hem de profesyonel yaşamlarımızda çalışma şeklimizi değiştirdiğini söylemek büyük bir keşif değil. Temel işlevlerimizi yürütmek için rutin olarak bulut tabanlı ve uzaktan uygulamalara güveniyoruz ve bunun sonucunda ağlarımızın tek gerçek çevresi bu hizmetlere giriş yaptığımız kimlikler haline geldi.

Ne yazık ki – sıklıkla olduğu gibi – daha iyi iş akışları, iş birliği ve iletişimler için olan iştahımız, bu araçları ve süreçleri ortamlarımıza bağladığımızda güvenli olduklarından emin olma isteğimizi geride bıraktı ve verilerimizin güvenliği üzerindeki kontrolümüzü devretti. Bu uygulamaların her biri, genellikle diğer satıcıların hizmetlerine güvenen verilerimize çeşitli miktarlarda izin istiyor ve bu da bir ağ değil, çoğu güvenlik ve BT ekibinin kaç SaaS uygulamasının bağlı olduğunu, ne olduklarını veya erişim izinlerini bile bilmediği kadar karmaşık hale gelen birbirine bağlı karmaşıklıkların bir yumağı yaratıyor.

Esneklik ve ölçeklenebilirlik konusundaki ortak ve anlaşılabilir isteğimiz bizi şu an bulunduğumuz noktaya getirdi: Çoğumuz, operasyonlarımız için hayati öneme sahip oldukları için SaaS uygulamaları olmadan modern işletmelerde faaliyet gösteremiyoruz, ancak kendimizi bu bulut tabanlı hizmetlere ve uygulamalara yönelik saldırılara karşı savunmasız buluyoruz.

Tehdit aktörleri “hizmet olarak” modelini herkes kadar iyi anlarlar ve genellikle karanlık web’de iştiraklerine Ransomware-as-a-Service satarlar. Bu üçüncü taraf SaaS uygulama satıcılarına saldırmanın yalnızca bir şirketin değil, birçok şirketin tacına yol açtığını anlarlar. Bir Üçüncü taraf uygulamalardan gelen saldırılarda %68 artış 2023 yılında ise SaaS kullanımının artmasıyla birlikte bu sayının daha da artacağı konusunda araştırmacılar hemfikir.

Neyse ki, dünya çapındaki BT ve güvenlik ekiplerinin uğraşmak zorunda kaldığı bu SaaS ipliği yumağının çözülmesi için atılabilecek adımlar var.

SaaS ortamınızı anlayın ve BT’yi takip edin

Çok basit görünüyor: Bir şeyi güvence altına almanız gerekiyorsa, önce onun orada olduğunu bilmeniz gerekir. Ancak bildiğimiz gibi, SaaS söz konusu olduğunda, bu asla basit değildir.

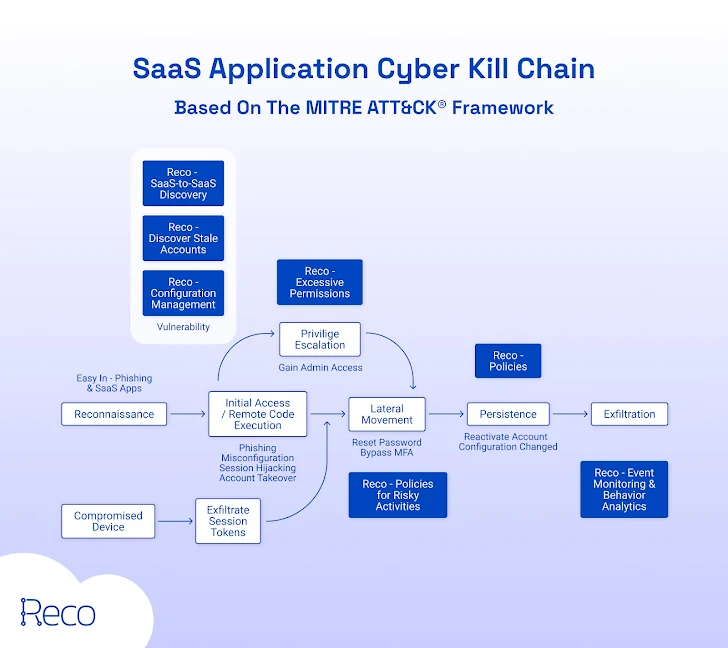

|

| Reco SaaS Uygulaması Siber Öldürme Zinciri |

Gölge BT – BT ve/veya güvenlik ekiplerinin haberi olmadan şirketin verilerine erişebilen ve yüklenen herhangi bir araç veya program – yaygın. Düşünün: Pazarlamada çalışan biri SaaS uygulaması olarak sunulan yeni bir tasarım aracını kullanmak istediğinde, oturum açar, kolay yüklemeler ve/veya indirmeler için paylaşılan dosyalarınıza erişim izni verir ve herhangi bir nedenden dolayı onay almak için BT’den geçmek istemez (çok uzun sürer, başvuru reddedilebilir, sıkı bir son tarihleri vardır, vb.). Bu uygulamalar genellikle güvenlik tarafındaki hiç kimsenin varlığından haberdar olmaması veya şüpheli davranışları gözetlememesine rağmen şirket verilerine ilişkin muazzam miktarda görünürlüğe ve izinlere sahiptir.

Sorunun kapsamını ve SaaS ortamınızın tam görünümünü elde etmenin neden önemli olduğunu anlamak için biraz kabataslak matematik yapalım.

- Çoğu işletmenin ortalama olarak ~500 iş uygulaması çevrelerine bağlılar.

- Bunlardan yaklaşık %49’u BT/güvenlik tarafından onaylanmış/onaylanmıştır. ~%51’i onaylanmamış başvurulardır.

- Her uygulama tipik olarak şu özelliklere sahiptir: Uygulama başına 9 kullanıcı

- Uygulama başına kullanıcı sayısını (9) onaylanmamış uygulama sayısıyla (~255) çarparsak, bu ortalamaya eşittir 2.295 potansiyel olarak benzersiz saldırı vektörü BT ve güvenlik ekiplerinin hiçbir fikrinin olmadığı ve tehdit aktörlerinin istismar etmeyi sevdiği.

Bu nedenle ortamınıza kaç tane uygulamanın bağlandığını, ne yaptıklarını, izinlerinin ne olduğunu ve etkinliklerini anlamak en önemli adımdır. Bu izinlerin ve denetimin sürekli olarak gerçekleşmesi gerekir: Birisinin BT’yi atlayıp yeni bir uygulama veya hizmet ekleyip verilerinize tam erişim izni vereceği zamanı asla bilemezsiniz.

Gölge uygulamalar dahil olmak üzere verilerinize bağlı tüm uygulamaları keşfedin

Verilerinize açık yolları kapatın

Uygulamalarınızı kontrol altına aldığınızda, izinlerinizi modelleme ve bu uygulamaların ve kullanıcıların aşırı izin almadığından emin olma zamanıdır. Bu, sürekli izleme gerektirir: genellikle bu uygulamalar izin yapılarını, bunu açıkça belirtmeden daha fazla erişim gerektirecek şekilde değiştirebilir.

Son zamanlarda, bulut depolama sağlayıcısı Snowflake ile ilişkili olan bir dizi yüksek profilli ihlal aslında vurgulandı savunmasız kuruluşlar nasıl genellikle bu konudadır. Ticketmaster, Santander Bank ve Advance Auto Parts, geçmişte çalınan kimlik bilgileri, üçüncü taraf bir depolama sağlayıcısının (Snowflake) bu bulut depolama kasalarının bir IDP veya MFA olmadan kurulmasına izin vermesi ve şirketlerin en iyi uygulamaları bir kenara bırakarak devasa verilerini yalnızca parolalarla korunacak şekilde ayarlaması sonucu ortaya çıkan aynı saldırıya kurban gitti.

SaaS ekosistemlerini güvence altına alma yolunda ilk adımı atmak için, şirketler esasen bunu haritalandırmalıdır: tüm bağlı uygulamaları, ilişkili kimlikleri ve eylemleri anlamak. Bu emek yoğun olabilir ve buzdağının sadece görünen kısmıdır. Ayrıca, hatalı çalışanların onaylanmamış bir uygulamanın kullanımı konusunda temize çıkacakları umudu da vardır.

|

| Reco Black Hat Sunumu |

İhlali önlemek için şirketlerin şunları yapması gerekir:

- Bilinen ve bilinmeyen tüm kullanılan SaaS uygulamaları hakkında bilgi sahibi olun, özellikle derin erişim ihtiyaçları olanlar veya tescilli/müşteri verilerini tutanlar

- Yüksek riskli uygulamaların IDP, MFA vb. yöntemlerle korunmasını sağlayın.

- Bu uygulamaların kullanıcılarının aşırı ayrıcalıklı olmadığından emin olun

- Uygulamalara ve/veya bunlar aracılığıyla gelen verilere şüpheli yollarla erişildiğinde ve/veya taşındığında uyarılın ve hızlı bir şekilde harekete geçin

Bu tür erişim, izinler ve kullanım izleme, şirketinizin herhangi bir sayıda kurum ve/veya düzenleyiciyle uyumlu kalmasına yardımcı olma ek avantajını sağlar. Verileriniz üçüncü bir taraftan gelen bir ihlal nedeniyle ihlal edilirse, uygulama ve verilere erişimi hakkında bilgi sahibi olmamak iyi karşılanmaz. Bu tür izleme, şu anda yaygın gölge BT durumumuzda gördüğümüz gibi, kullanılabilirlik pahasına da olmamalıdır.

Sonuç olarak: İşletmenizin nasıl çalıştığını güvence altına alın

Açıkçası, SaaS uygulamaları satış etkinleştirmeden veritabanı yönetimine ve yapay zeka araçlarına kadar kalıcı olacak. Heyecan verici ve bize yeni, yenilikçi yollarla ve yerlerde çalışma fırsatları açtı. Bunu kabul ettiğimizde, çevremiz haline gelen SaaS iplik yumağının çözülmesinin de zamanı geldi.

Tehdit aktörleri bu karmaşada bu başarısızlık ve bağımlılık düğümlerinden daha fazlasını buldukça, bunları daha büyük ve daha yıkıcı ihlallerle istismar etmede daha iyi hale gelecekler. Gerçekte çalışma şeklimizi güvence altına almaya ne kadar öncelik verirsek, o kadar çok şey başarabiliriz.

Not: Bu makale, Reco Güvenlik Araştırmaları Direktörü Dvir Sasson tarafından uzmanca yazılmış ve katkıda bulunulmuştur.