Siber güvenlik araştırmacıları, siber güvenlik olarak bilinen bir tehdit aktörüne ışık tuttu. Kör Kartal Kolombiya, Ekvador, Şili, Panama ve diğer Latin Amerika ülkelerindeki kurum ve kişileri ısrarla hedef alan bir örgüt.

Bu saldırıların hedefleri arasında hükümet kurumları, finans şirketleri, enerji ve petrol-gaz şirketleri de dahil olmak üzere pek çok sektör yer alıyor.

Kaspersky, “Blind Eagle, siber saldırılarının hedeflerini şekillendirmede uyum sağlama yeteneğini ve tamamen finansal amaçlı saldırılar ile casusluk operasyonları arasında geçiş yapma esnekliğini gösterdi” dedi. söz konusu Pazartesi günü yayınlanan bir raporda.

APT-C-36 olarak da bilinen Blind Eagle’ın en az 2018’den beri aktif olduğu düşünülüyor. İspanyolca konuşan şüpheli grup, AsyncRAT, BitRAT, Lime RAT, NjRAT, Quasar RAT ve Remcos RAT gibi çeşitli halka açık uzaktan erişim trojanlarını dağıtmak için mızraklı kimlik avı yemleri kullanmasıyla biliniyor.

Mart ayının başlarında eSentire, saldırganın Remcos RAT ve NjRAT’ı yaymak için Ande Loader adlı bir kötü amaçlı yazılım yükleyicisi kullandığını ayrıntılı olarak açıklamıştı.

Başlangıç noktası, meşru hükümet kurumlarını ve finans ve bankacılık kuruluşlarını taklit eden ve alıcıları taklit edilen kuruluşun resmi web sitesine yönlendirdiği iddia edilen bir bağlantıya tıklayarak acil eylemde bulunmaları konusunda aldatıcı bir şekilde uyaran bir kimlik avı e-postasıdır.

E-posta mesajlarında aynı URL’yi içeren bir PDF veya Microsoft Word eki ve bazı durumlarda aciliyet duygusunu daha da artırmak ve ona meşruiyet kazandırmak için tasarlanmış birkaç ek ayrıntı da yer alıyor.

İlk URL seti kullanıcıları, başlangıçta bir dropper barındıran aktör kontrollü sitelere yönlendirir, ancak yalnızca kurbanın grubun hedefleri arasında bulunan bir ülkeye ait olup olmadığı belirlendikten sonra. Aksi takdirde, saldırganların taklit ettiği organizasyonun sitesine yönlendirilirler.

Rus siber güvenlik sağlayıcısı, “Bu coğrafi yönlendirme, yeni kötü amaçlı sitelerin işaretlenmesini engelliyor ve bu saldırıların avlanmasını ve analizini engelliyor” dedi.

İlk dropper sıkıştırılmış bir ZIP arşivi biçiminde gelir ve bu da sabit kodlanmış uzak bir sunucudan bir sonraki aşama yükünü almaktan sorumlu bir Visual Basic Script’i (VBS) gömer. Bu sunucular resim barındırma sitelerinden Pastebin’e ve Discord ve GitHub gibi meşru hizmetlere kadar uzanabilir.

İkinci aşamadaki kötü amaçlı yazılımlar genellikle steganografik yöntemlerle gizlenir ve daha sonra başka bir kötü amaçlı sunucuyla iletişim kurarak son aşamadaki trojan’ı ele geçiren bir DLL veya .NET enjektörüdür.

Kaspersky, “Grup, genellikle meşru bir sürecin belleğinde RAT’ı çalıştırmak için süreç enjeksiyon tekniklerini kullanıyor ve bu sayede süreç tabanlı savunmalardan kaçınıyor” dedi.

“Grubun tercih ettiği teknik şudur: işleme oyulmaBu teknik, askıya alınmış durumda meşru bir işlem oluşturmak, ardından belleğini eşlemek, onu kötü amaçlı bir yük ile değiştirmek ve son olarak yürütmeyi başlatmak için işlemi sürdürmekten oluşur.”

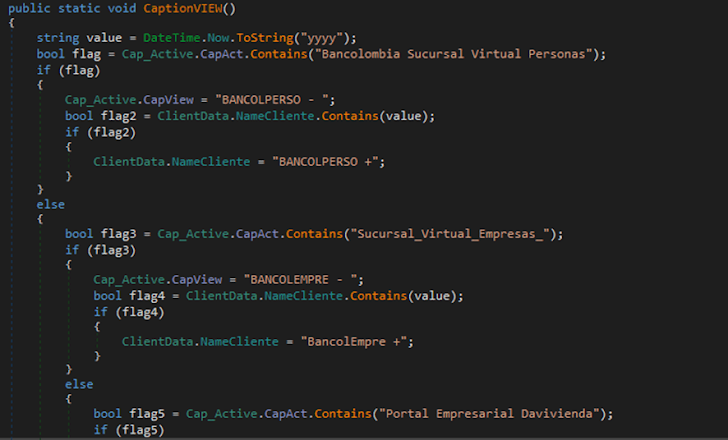

Açık kaynaklı RAT’ların değiştirilmiş sürümlerinin kullanılması, Blind Eagle’a kampanyalarını istediği gibi değiştirme, bunları siber casusluk için kullanma veya kötü amaçlı yazılımdaki önceden tanımlanmış bir dize listesiyle pencere başlıkları eşleştirildiğinde kurbanın tarayıcısından Kolombiya finansal hizmetlerine ait kimlik bilgilerini ele geçirme esnekliği sağlıyor.

Öte yandan, NjRAT’ın değiştirilmiş sürümlerinin hassas bilgileri toplamak için tuş kaydı ve ekran görüntüsü yakalama yetenekleriyle donatıldığı gözlemlendi. Ayrıca, güncellenmiş sürüm işlevselliğini artırmak için bir sunucudan gönderilen ek eklentilerin yüklenmesini destekler.

Değişiklikler saldırı zincirlerine de uzanıyor. En son Haziran 2024’te AsyncRAT, Hijack Loader adlı bir kötü amaçlı yazılım yükleyicisi aracılığıyla dağıtıldı ve bu da tehdit aktörlerinin yüksek düzeyde uyarlanabilirlik gösterdiğini gösteriyor. Ayrıca, operasyonlarını sürdürmek için yeni tekniklerin eklenmesini vurgulamaya da hizmet ediyor.

“BlindEagle’ın teknikleri ve prosedürleri ne kadar basit görünse de, etkililikleri grubun yüksek düzeyde bir faaliyeti sürdürmesini sağlıyor,” diye sonlandırdı Kaspersky. “Siber casusluk ve finansal kimlik hırsızlığı kampanyalarını sürekli olarak yürüten Blind Eagle, bölgede önemli bir tehdit olmaya devam ediyor.