Çince konuşan kullanıcılar, ValleyRAT adı verilen kötü amaçlı yazılımı dağıtan devam eden bir kampanyanın hedefi haline geldi.

“ValleyRAT, kurbanlarını izlemek ve kontrol etmek için çeşitli teknikler kullanan ve daha fazla hasara yol açmak için keyfi eklentiler dağıtan çok aşamalı bir kötü amaçlı yazılımdır,” Fortinet FortiGuard Labs araştırmacıları Eduardo Altares ve Joie Salvio söz konusu.

“Bu kötü amaçlı yazılımın bir diğer dikkat çekici özelliği, birçok bileşenini doğrudan bellekte yürütmek için yoğun bir şekilde kabuk kodu kullanması ve bu sayede kurbanın sistemindeki dosya ayak izini önemli ölçüde azaltmasıdır.”

Kampanyaya ilişkin detaylar ilk olarak Haziran 2024’te Zscaler ThreatLabz’ın kötü amaçlı yazılımın güncellenmiş bir sürümünü içeren saldırıları ayrıntılı olarak açıklamasıyla ortaya çıktı.

ValleyRAT’ın son sürümünün tam olarak nasıl dağıtıldığı henüz bilinmiyor; ancak daha önceki kampanyalarda sıkıştırılmış yürütülebilir dosyalara işaret eden URL’ler içeren e-posta mesajlarından yararlanılmıştı.

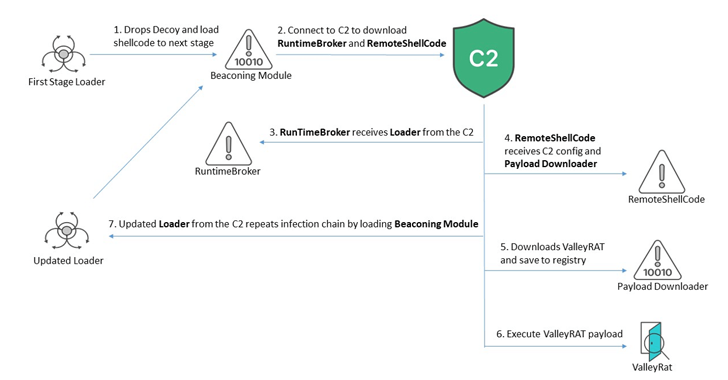

Saldırı dizisi, Microsoft Office gibi meşru uygulamaları taklit ederek bunların zararsız görünmesini sağlayan birinci aşamalı bir yükleyiciyle başlayan çok aşamalı bir süreçtir (örneğin, “工商年报大师.exe” veya “补单对接更新记录txt.exe”) ).

Yürütülebilir dosyayı başlatmak, sahte belgenin bırakılmasına ve saldırının bir sonraki aşamasına geçmek için kabuk kodunun yüklenmesine neden olur. Yükleyici ayrıca sanal bir makinede çalışmadığını doğrulamak için adımlar atar.

Kabuk kodu, iki bileşeni (RuntimeBroker ve RemoteShellcode) indirmek için bir komut ve kontrol (C2) sunucusuyla iletişim kuran bir işaretleme modülünü başlatmaktan, ana bilgisayarda kalıcılığı ayarlamaktan ve fodhelper.exe adlı meşru bir ikili dosyayı kullanarak yönetici ayrıcalıkları elde etmekten ve bir UAC atlatmaktan sorumludur.

Ayrıcalık yükseltme için kullanılan ikinci yöntem, yetkinin kötüye kullanılmasıyla ilgilidir. CMSTPLUA COM arayüzüdaha önce tehdit aktörleri tarafından benimsenen bir tekniktir Avaddon fidye yazılımı ve son Hijack Loader kampanyalarında da gözlemlendi.

Kötü amaçlı yazılımın makinede engellenmeden çalışmasını sağlamak için Microsoft Defender Antivirus’a dışlama kuralları yapılandırır ve eşleşen yürütülebilir dosya adlarına göre çeşitli antivirüsle ilgili işlemleri sonlandırır.

RuntimeBroker’ın birincil görevi, C2 sunucusundan Loader adlı bir bileşeni almaktır. Bu bileşen, birinci aşama yükleyiciyle aynı şekilde çalışır ve enfeksiyon sürecini tekrarlamak için işaretleme modülünü çalıştırır.

Loader yükü ayrıca, bir sanal alanda çalışıp çalışmadığını kontrol etmek ve Tencent WeChat ve Alibaba DingTalk gibi uygulamalarla ilgili anahtarlar için Windows Kayıt Defterini taramak gibi bazı belirgin özellikler de sergiliyor ve bu da kötü amaçlı yazılımın yalnızca Çinli sistemleri hedef aldığı hipotezini destekliyor.

Öte yandan RemoteShellcode, ValleyRAT indiricisini C2 sunucusundan almak üzere yapılandırılmıştır; bu da daha sonra sunucuya bağlanmak ve son yükü almak için UDP veya TCP soketlerini kullanır.

Silver Fox adlı bir tehdit grubuna atfedilen ValleyRAT, tehlikeye atılmış iş istasyonlarını uzaktan kontrol edebilen tam özellikli bir arka kapıdır. Ekran görüntüleri alabilir, dosyaları yürütebilir ve kurban sistemine ek eklentiler yükleyebilir.

Araştırmacılar, “Bu kötü amaçlı yazılım, farklı aşamalarda yüklenen çeşitli bileşenleri içeriyor ve bunları doğrudan bellekte yürütmek için çoğunlukla kabuk kodunu kullanıyor, bu da sistemdeki dosya izini önemli ölçüde azaltıyor” dedi.

“Kötü amaçlı yazılım sistemde bir yer edindiğinde, kurbanın faaliyetlerini izleyebilen ve tehdit aktörlerinin niyetlerini ilerletmek için keyfi eklentiler sunabilen komutları destekler.”

Gelişme, eski bir Microsoft Office güvenlik açığını (CVE-2017-0199) istismar ederek kötü amaçlı kod yürütmeyi ve GuLoader, Remcos RAT ve Sankeloader’ı dağıtmayı deneyen devam eden kötü amaçlı yazılım spam kampanyalarının ortasında geldi.

Broadcom’un sahibi olduğu Symantec, “CVE-2017-0199 hala bir XLS dosyasından uzaktan kod yürütülmesine izin vermeyi hedefliyor” dedi. söz konusu“Kampanyalar, son yükü indirmek için uzaktan bir HTA veya RTF dosyasının çalıştırılacağı bir bağlantı içeren kötü amaçlı bir XLS dosyası teslim etti.”