Büyük çaplı bir gasp kampanyası, bulut ve sosyal medya uygulamalarıyla ilişkili kimlik bilgilerini içeren, herkese açık ortam değişkeni dosyalarından (.env) yararlanarak çeşitli kuruluşları tehlikeye attı.

“Bu kampanya sırasında birden fazla güvenlik yanlışı vardı. Bunlara şunlar dahildir: Ortam değişkenlerinin açığa çıkarılması, uzun ömürlü kimlik bilgilerinin kullanılması ve en az ayrıcalıklı mimarinin olmaması,” Palo Alto Networks Unit 42 söz konusu Perşembe günü yayınlanan bir raporda.

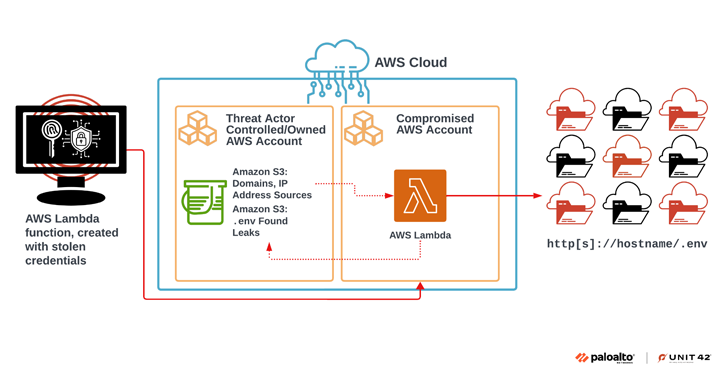

Kampanya, saldırı altyapısını etkilenen kuruluşların Amazon Web Services (AWS) ortamlarına kurması ve bunları hassas veriler için 230 milyondan fazla benzersiz hedefi taramak için bir fırlatma rampası olarak kullanması nedeniyle dikkat çekiyor.

110 bin etki alanını hedef alan kötü amaçlı faaliyetin, .env dosyalarında 90 binden fazla benzersiz değişkeni ele geçirdiği, bunlardan 7 bininin kuruluşların bulut hizmetlerine ait olduğu ve 1.500 değişkenin sosyal medya hesaplarıyla bağlantılı olduğu belirtiliyor.

“Kampanya, saldırganların bulut depolama konteynerlerinde barındırılan verileri başarılı bir şekilde fidye ödemesini içeriyordu,” dedi Unit 42. “Olay, saldırganların fidye ödemeden önce verileri şifrelemesini içermiyordu, bunun yerine verileri sızdırdılar ve fidye notunu tehlikeye atılan bulut depolama konteynerine yerleştirdiler.”

Saldırıların en dikkat çekici yanı, bulut sağlayıcılarının hizmetlerindeki güvenlik açıklarına veya yanlış yapılandırmalara dayanmaması, bunun yerine ilk erişimi elde etmek için güvenli olmayan web uygulamalarındaki .env dosyalarının yanlışlıkla açığa çıkarılmasından kaynaklanmasıdır.

Bulut ortamına başarılı bir şekilde yapılan ihlal, tehdit aktörlerinin AWS Kimlik ve Erişim Yönetimi (IAM) erişim anahtarlarını kullanarak yeni roller oluşturması ve ayrıcalıklarını artırmasıyla, etki alanını genişletmeyi amaçlayan kapsamlı keşif ve keşif adımlarının önünü açar.

Daha sonra, yönetimsel izinlere sahip yeni IAM rolü, milyonlarca etki alanı ve IP adresini içeren otomatik bir internet çapında tarama işlemini başlatmak için yeni AWS Lambda işlevleri oluşturmak için kullanılır.

Unit 42 araştırmacıları Margaret Zimmermann, Sean Johnstone, William Gamazo ve Nathaniel Quist, “Komut dosyası, tehdit aktörü tarafından istismar edilen, kamuya açık üçüncü taraf bir S3 kovasından potansiyel hedeflerin bir listesini aldı” dedi.

“Kötü niyetli lambda işlevinin yinelediği potansiyel hedeflerin listesi, kurban etki alanlarının bir kaydını içeriyordu. Listedeki her etki alanı için, kod, o etki alanında açığa çıkan tüm ortam değişken dosyalarını (yani, https://) hedef alan bir cURL isteği gerçekleştirdi.

Hedef etki alanı, açık bir ortam dosyasına ev sahipliği yapıyorsa, dosyada bulunan açık metin kimlik bilgileri çıkarılır ve başka bir tehdit aktörü tarafından kontrol edilen genel AWS S3 kovasında yeni oluşturulan bir klasörde saklanır. Kova o zamandan beri AWS tarafından devre dışı bırakıldı.

Saldırı kampanyasının, .env dosyalarının Mailgun kimlik bilgilerini içerdiği örnekleri özellikle belirlediği ve saldırganın bunları meşru alan adlarından kimlik avı e-postaları göndermek ve güvenlik korumalarını aşmak için kullanma çabası olduğunu gösterdiği tespit edildi.

Enfeksiyon zinciri, tehdit aktörünün kurbanın S3 kovasından hassas verileri çıkarıp silmesi ve karanlık web’de bilgilerin satılmasını önlemek için kurbana fidye ödemesi yönünde çağrıda bulunan bir fidye notu yüklemesiyle son buluyor.

Saldırının finansal motivasyonları, tehdit aktörünün yasadışı kripto para madenciliği için yeni Elastik Bulut Bilişim (EC2) kaynakları oluşturma girişimlerinin başarısız olmasından da anlaşılıyor.

Kampanyanın arkasında kimin olduğu henüz belli değil. Bunun nedeni, gerçek kaynaklarını gizlemek için VPN ve TOR ağının kullanılması. Ancak Birim 42, lambda işlevi ve S3 sızdırma faaliyetlerinin bir parçası olarak sırasıyla Ukrayna ve Fas’ta konumlanan iki IP adresi tespit ettiğini söyledi.

Araştırmacılar, “Bu kampanyanın arkasındaki saldırganlar muhtemelen başarılı ve hızlı bir şekilde faaliyet göstermek için kapsamlı otomasyon tekniklerinden yararlandılar,” dedi. “Bu, bu tehdit aktörü gruplarının gelişmiş bulut mimarisi süreçleri ve teknikleri konusunda hem yetenekli hem de bilgili olduğunu gösteriyor.”