Rus ve Belaruslu kâr amacı gütmeyen kuruluşlar, Rus bağımsız medyası ve Doğu Avrupa’da faaliyet gösteren uluslararası sivil toplum kuruluşları, çıkarları Rus hükümetiyle örtüşen tehdit aktörleri tarafından düzenlenen iki ayrı hedefli kimlik avı kampanyasının hedefi haline geldi.

Phish Nehri adı verilen saldırılardan birinin, Rusya Federal Güvenlik Servisi (FSB) ile bağlantıları olan düşmanca bir kolektif olan COLDRIVER’a atfedilmesine karşın, ikinci saldırı dizisinin daha önce belgelenmemiş, kod adı COLDWASTREL olan bir tehdit grubunun işi olduğu değerlendirildi.

Access Now ve Citizen Lab’ın ortak araştırmasına göre, kampanyaların hedefleri arasında sürgündeki önde gelen Rus muhalif isimler, ABD düşünce kuruluşları ve politika alanındaki yetkililer ve akademisyenler ile Ukrayna’daki eski bir ABD büyükelçisi de yer aldı.

“Her iki saldırı türü de hedef kuruluşların üyelerini daha iyi aldatmak için son derece özel olarak tasarlanmıştı,” Access Now söz konusu“Gördüğümüz en yaygın saldırı modeli, saldırıya uğramış bir hesaptan veya kurbanın tanıdığı birinin gerçek hesabına benzeyen bir hesaptan gönderilen bir e-postaydı.”

Phish Nehri, kurbanları bir PDF yem belgesindeki gömülü bir bağlantıya tıklamaya kandırmak için kişiselleştirilmiş ve oldukça makul sosyal mühendislik taktiklerinin kullanılmasını içerir; bu bağlantı onları kimlik bilgilerini toplayan bir sayfaya yönlendirir; ancak bunu yapmadan önce, otomatik araçların ikinci aşama altyapısına erişmesini önlemek için muhtemelen enfekte olmuş ana bilgisayarların parmak izlerini alır.

E-posta mesajları, kurbanların tanıdığı veya bildiği kuruluşları veya kişileri taklit eden Proton Mail e-posta hesaplarından gönderiliyor.

Citizen Lab, “Saldırganın, ‘eklenen’ dosyanın incelenmesini talep eden ilk mesaja bir PDF dosyası eklemeyi sıklıkla ihmal ettiğini gözlemledik” dedi. söz konusu“Bunun kasıtlı olduğunu ve iletişimin güvenilirliğini artırmayı, tespit riskini azaltmayı ve yalnızca ilk yaklaşıma yanıt veren hedefleri seçmeyi (örneğin bir ekin eksikliğini belirtmeyi) amaçladığını düşünüyoruz.”

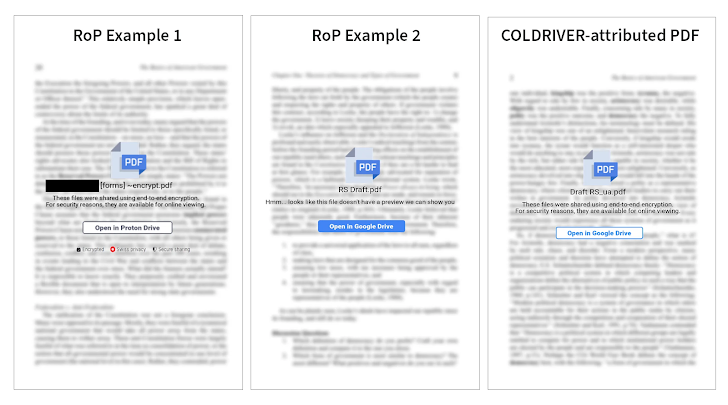

COLDRIVER’a yönelik bağlantılar, saldırıların şifrelenmiş gibi görünen PDF belgeleri kullanması ve kurbanları bağlantıya tıklayarak Proton Drive’da açmaya zorlaması gerçeğiyle destekleniyor; tehdit aktörünün geçmişte de kullandığı bir hile.

Sosyal mühendislik unsurlarından bazıları COLDWASTREL’a da uzanıyor, özellikle Proton Mail ve Proton Drive’ın hedefleri bir bağlantıya tıklamaya kandırmak ve onları sahte bir oturum açma sayfasına yönlendirmek için kullanılması (“protondrive”)[.]çevrimiçi” veya “protondrive”[.]Proton için “hizmetler”). Saldırılar ilk olarak Mart 2023’te kaydedildi.

Ancak COLDWASTREL, kimlik bilgisi toplama için benzer alan adlarının kullanımı ve PDF içeriği ve meta verilerdeki farklılıklar söz konusu olduğunda COLDRIVER’dan ayrılır. Etkinlik bu aşamada belirli bir aktöre atfedilmemiştir.

Citizen Lab, “Keşif maliyeti düşük kaldığında, kimlik avı yalnızca etkili bir teknik olmakla kalmıyor, aynı zamanda daha gelişmiş (ve pahalı) yetenekleri keşfe açmaktan kaçınırken küresel hedeflemeyi sürdürmenin bir yolu oluyor” dedi.