Google’ın 10’a yakın güvenlik açığı ortaya çıkarıldı Hızlı Paylaşım Yazılımın yüklü olduğu sistemlerde uzaktan kod yürütme (RCE) zincirini tetiklemek üzere birleştirilebilen, Android ve Windows için veri aktarım yardımcı programı.

“Quick Share uygulaması, yakınlardaki uyumlu cihazlar arasında dosya transferlerini desteklemek için kendi özel uygulama katmanı iletişim protokolünü uygular,” diyor SafeBreach Labs araştırmacıları Or Yair ve Shmuel Cohen. söz konusu The Hacker News ile paylaşılan teknik raporda.

“Protokolün nasıl çalıştığını araştırarak, Windows için Quick Share uygulamasında manipüle edebileceğimiz veya atlatabileceğimiz mantığı belirleyebildik.”

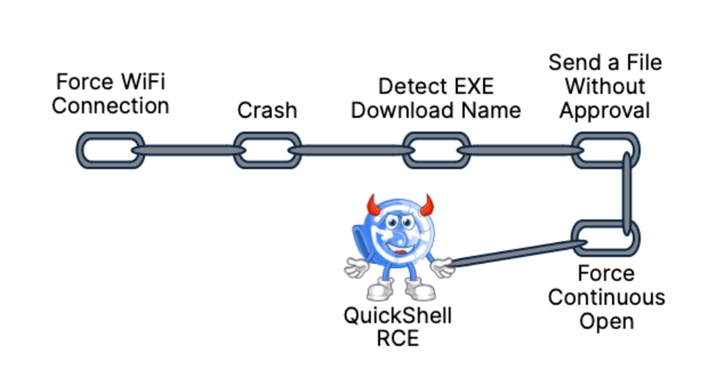

Sonuç, Windows için Quick Share’i etkileyen dokuz ve Android’i etkileyen bir olmak üzere 10 güvenlik açığının keşfidir; bunlar, Windows ana bilgisayarlarında keyfi kod çalıştırmak için “yenilikçi ve alışılmadık” bir RCE saldırı zincirine dönüştürülebilir. RCE saldırı zincirinin kod adı Hızlı Kabuk.

Eksiklikler arasında altı adet uzaktan hizmet reddi (DoS) açığı, yazılımın Android ve Windows sürümlerinde tespit edilen iki yetkisiz dosya yazma hatası, bir dizin geçişi ve bir adet zorunlu Wi-Fi bağlantısı yer alıyor.

Sorunlar Quick Share sürüm 1.0.1724.0 ve sonrasında giderildi. Google, aşağıdaki iki CVE tanımlayıcısı altındaki kusurları toplu olarak izliyor –

- CVE-2024-38271 (CVSS puanı: 5.9) – Mağdurun paylaşım için oluşturulan geçici bir Wi-Fi bağlantısına bağlı kalmasını zorlayan bir güvenlik açığı

- CVE-2024-38272 (CVSS puanı: 7.1) – Bir saldırganın Windows’ta dosya kabul iletişim kutusunu atlamasına olanak tanıyan bir güvenlik açığı

Quick Share, eskiden Nearby Share olarak bilinen, kullanıcıların Android cihazlar, Chromebook’lar ve Windows masaüstü ve dizüstü bilgisayarlar arasında yakın mesafede fotoğraf, video, belge, ses dosyası veya tüm klasörleri aktarmalarına olanak tanıyan bir eşler arası dosya paylaşım yardımcı programıdır. Her iki cihaz da Bluetooth ve Wi-Fi etkinken birbirinden 5 m (16 fit) mesafede olmalıdır.

Özetle, tespit edilen eksiklikler, onay olmaksızın cihazlara uzaktan dosya yazmak, Windows uygulamasını çökmeye zorlamak, trafiğini bir saldırganın kontrolündeki bir Wi-Fi erişim noktasına yönlendirmek ve kullanıcının klasörüne giden yolları geçmek için kullanılabilir.

Ancak daha da önemlisi, araştırmacılar hedef cihazı farklı bir Wi-Fi ağına bağlanmaya zorlama ve İndirilenler klasöründe dosya oluşturma yeteneğinin, nihayetinde uzaktan kod yürütülmesine yol açan bir dizi adım başlatmak için birleştirilebileceğini buldular.

Bulgular, ilk kez sunuldu Bugün DEF CON 32’de, Protobuf tabanlı tescilli protokolün ve sistemin temelini oluşturan mantığın daha derin bir analizinin doruk noktasıdır. Bunlar önemlidir çünkü görünüşte zararsız bilinen sorunların başarılı bir uzlaşmaya nasıl kapı açabileceğini ve diğer kusurlarla bir araya geldiğinde ciddi riskler oluşturabileceğini vurgularlar.

SafeBreach Labs bir bildiride, “Bu araştırma, çok sayıda iletişim protokolünü ve cihazını desteklemeye çalışan bir veri aktarım yardımcı programının karmaşıklığıyla ortaya çıkan güvenlik zorluklarını ortaya koyuyor,” dedi. “Ayrıca, görünürde düşük riskli, bilinen veya düzeltilmemiş güvenlik açıklarının bir araya getirilmesiyle yaratılabilecek kritik güvenlik risklerinin de altını çiziyor.”