Siber güvenlik araştırmacıları, Amazon Web Services (AWS) hizmetlerinde, başarılı bir şekilde istismar edilmesi halinde ciddi sonuçlara yol açabilecek çok sayıda kritik açık keşfetti.

Bulut güvenlik firması Aqua, The Hacker News ile paylaştığı detaylı bir raporda, “Bu güvenlik açıklarının etkisi, uzaktan kod yürütme (RCE), tam hizmet kullanıcı devralma (güçlü bir yönetim erişimi sağlayabilir), yapay zeka modüllerinin manipülasyonu, hassas verilerin ifşa edilmesi, veri sızdırılması ve hizmet reddi arasında değişmektedir” dedi.

Şubat 2024’te sorumlu bir açıklamanın ardından Amazon, Mart’tan Haziran’a kadar olan birkaç ay boyunca eksiklikleri giderdi. Bulgular sunuldu Black Hat USA 2024’te.

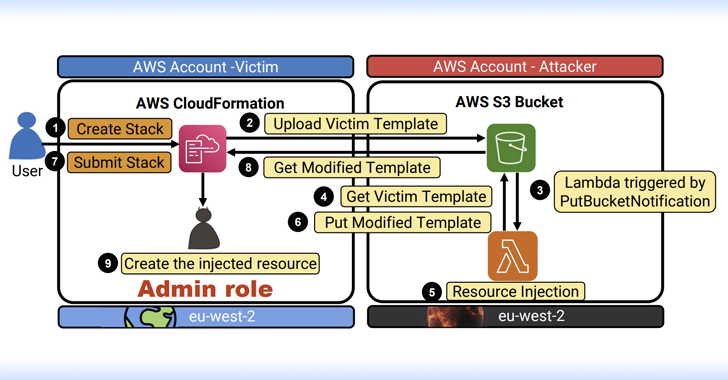

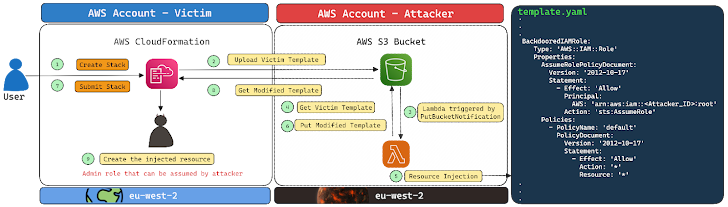

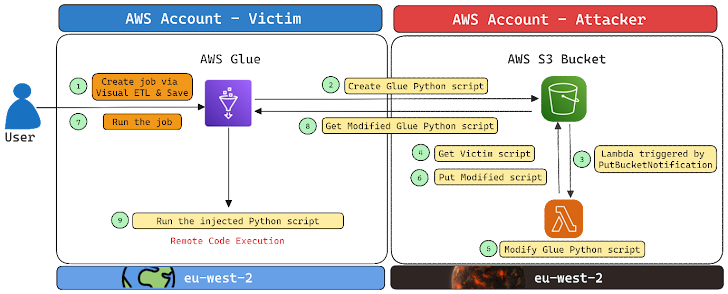

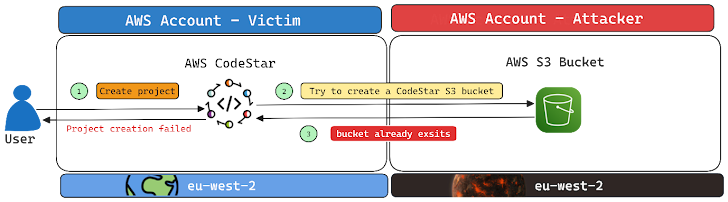

Sorunun merkezinde, Bucket Monopoly olarak adlandırılan ve Gölge Kaynak olarak adlandırılan bir saldırı vektörü yer alıyor. Bu durumda, CloudFormation, Glue, EMR, SageMaker, ServiceCatalog ve CodeStar gibi servisler kullanıldığında otomatik olarak bir AWS S3 kovası oluşturulması anlamına geliyor.

Bu şekilde oluşturulan S3 kova adı hem benzersizdir hem de önceden tanımlanmış bir adlandırma kuralına uyar (“cf-templates-{Hash}-{Region}”). Bir saldırgan, kullanılmayan AWS bölgelerinde kovalar kurmak ve meşru bir AWS müşterisinin S3 kovasının içeriğine gizli erişim elde etmek için hassas hizmetlerden birini kullanmasını beklemek için bu davranıştan yararlanabilir.

Saldırgan kontrolündeki S3 kovasına verilen izinlere dayanarak, yaklaşım DoS koşulunu tetiklemek, kod yürütmek, verileri değiştirmek veya çalmak ve hatta kullanıcının bilgisi olmadan kurban hesabı üzerinde tam kontrol elde etmek için kullanılabilir.

Saldırganlar, başarı şanslarını en üst düzeye çıkarmak için Bucket Monopoly’i kullanarak tüm kullanılabilir bölgelerde önceden talep edilmemiş kovalar oluşturabilir ve kovada kötü amaçlı kod depolayabilir. Hedeflenen kuruluş, yeni bir bölgede ilk kez güvenlik açığı olan hizmetlerden birini etkinleştirdiğinde, kötü amaçlı kod farkında olmadan yürütülür ve bu da saldırganlara kontrol yetkisi verebilecek bir yönetici kullanıcısının oluşturulmasıyla sonuçlanabilir.

|

| CloudFormation güvenlik açığına genel bakış |

Ancak saldırganın saldırıyı başarıyla başlatmak için kurbanın yeni bir bölgede ilk kez yeni bir CloudFormation yığını dağıtması gerektiğini göz önünde bulundurmak önemlidir. S3 kovasındaki CloudFormation şablon dosyasını bir sahte yönetici kullanıcısı oluşturmak için değiştirmek, kurban hesabının IAM rollerini yönetme iznine sahip olup olmadığına da bağlıdır.

|

| Glue güvenlik açığına genel bakış |

|

| CodeStar güvenlik açığına genel bakış |

Aqua, S3 kovaları için benzer bir adlandırma metodolojisine dayanan beş başka AWS hizmeti bulduğunu söyledi – {Hizmet Öneki}-{AWS Hesap Kimliği}-{Bölge} – bu sayede bunları Gölge Kaynak saldırılarına maruz bırakıyor ve sonuç olarak bir tehdit aktörünün ayrıcalıkları artırmasına ve DoS, bilgi ifşası, veri manipülasyonu ve keyfi kod yürütme gibi kötü amaçlı eylemler gerçekleştirmesine izin veriyor –

- AWS Glue: aws-glue-assets-{Hesap-Kimliği}-{Bölge}

- AWS Elastic MapReduce (EMR): aws-emr-studio -{Hesap-Kimliği}-{Bölge}

- AWS SageMaker: sagemaker-{Bölge}-{Hesap-Kimliği}

- AWS CodeStar: aws-codestar-{Bölge}-{Hesap Kimliği}

- AWS Hizmet Kataloğu: cf-templates-{Hash}-{Bölge}

Şirket ayrıca, Amazon’un aksine, AWS hesap kimliklerinin gizli olarak değerlendirilmesi gerektiğini belirtti devletler belgelerinde, benzer saldırıların düzenlenmesinde kullanılabileceğini belirtmektedir.

Aqua, “Bu saldırı vektörü yalnızca AWS hizmetlerini değil, aynı zamanda kuruluşların AWS ortamlarında kaynakları dağıtmak için kullandığı birçok açık kaynaklı projeyi de etkiliyor,” dedi. “Birçok açık kaynaklı proje, işlevlerinin bir parçası olarak otomatik olarak S3 kovaları oluşturuyor veya kullanıcılarına S3 kovaları dağıtmaları talimatını veriyor.”

“Kova adında öngörülebilir veya statik tanımlayıcılar kullanmak yerine, her bölge ve hesap için benzersiz bir karma veya rastgele tanımlayıcı oluşturmak ve bu değeri S3 kova adına dahil etmek tavsiye edilir. Bu yaklaşım, saldırganların kovanızı erken ele geçirmesine karşı koruma sağlar.”