Siber güvenlik araştırmacıları, Kanada’daki kullanıcıları hedef alan Chameleon Android bankacılık trojanının arkasındaki tehdit aktörlerinin, Müşteri İlişkileri Yönetimi (CRM) uygulaması gibi davranarak benimsediği yeni bir tekniği ortaya çıkardı.

“Chameleon, uluslararası alanda faaliyet gösteren bir Kanada restoran zincirini hedef alan bir CRM uygulaması olarak görüldü” diyor Hollandalı güvenlik şirketi ThreatFabric söz konusu Pazartesi günü yayınlanan teknik bir raporda.

Temmuz 2024’te görülen kampanya, Kanada ve Avrupa’daki müşterileri hedef aldı ve Avustralya, İtalya, Polonya ve Birleşik Krallık’taki kurban bilimi ayak izinin genişlediğini gösterdi

Kötü amaçlı yazılım içeren zararlı dropper uygulamalarında CRM ile ilgili temaların kullanılması, hedef kitlenin konaklama sektöründeki müşteriler ve İşletmeden Tüketiciye (B2C) çalışanlar olduğunu gösteriyor.

Dropper yapıları ayrıca, yan yüklenen uygulamaların tehlikeli izinler (örneğin erişilebilirlik hizmetleri) talep etmesini önlemek için Android 13 ve sonrasında Google tarafından uygulanan Kısıtlı Ayarları atlatmak için tasarlanmıştır; bu teknik daha önce SecuriDroper ve Brokewell tarafından kullanılmıştır.

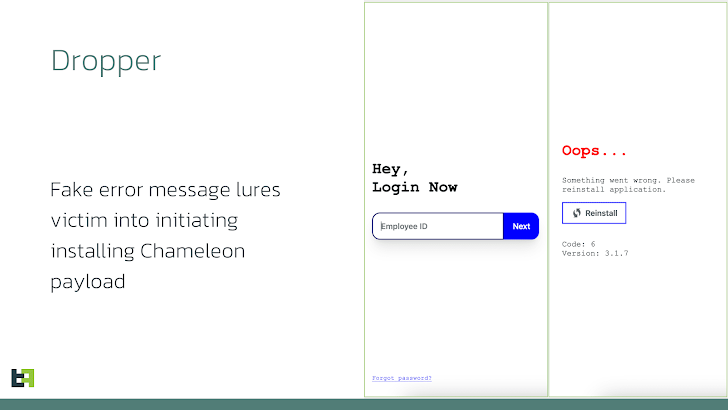

Uygulama yüklendikten sonra, bir CRM aracına ait sahte bir oturum açma sayfası görüntülüyor ve ardından kurbanları uygulamayı yeniden yüklemeleri yönünde teşvik eden sahte bir hata mesajı gösteriyor; ancak gerçekte Chameleon yükünü dağıtıyor.

Bu adım, sahte CRM web sayfasının tekrar yüklenmesiyle devam eder ve bu sefer oturum açma işlemini tamamlamaları istenir, ancak “Hesabınız henüz etkinleştirilmedi. İK departmanıyla iletişime geçin.” şeklinde farklı bir hata mesajı görüntülenir.

Chameleon, cihaz üzerinde dolandırıcılık (ODF) yapma ve kullanıcıların paralarını dolandırıcılık yoluyla aktarma yeteneğine sahipken, aynı zamanda katmanları ve geniş kapsamlı izinlerini kullanarak kimlik bilgilerini, kişi listelerini, SMS mesajlarını ve coğrafi konum bilgilerini topluyor.

“Saldırganlar kurumsal bankacılığa erişimi olan bir cihazı enfekte etmeyi başarırsa, Chameleon işletme bankacılığı hesaplarına erişir ve kuruluş için önemli bir risk oluşturur,” dedi ThreatFabric. “CRM ile ilgili rolleri olan çalışanlar için bu tür bir erişimin artan olasılığı, bu son kampanya sırasında maskelemenin seçilmesinin arkasındaki olası nedendir.”

Bu gelişme, IBM X-Force’un CyberCartel grubunun kimlik bilgilerini ve finansal verileri çalmak ve kötü amaçlı Google Chrome eklentileri aracılığıyla Caiman adlı bir Truva atını dağıtmak amacıyla yürüttüğü Latin Amerika bankacılık kötü amaçlı yazılım saldırısını ayrıntılı olarak açıklamasından haftalar sonra geldi.

Şirket, “Bu kötü amaçlı faaliyetlerin nihai amacı, kurbanın tarayıcısına zararlı bir tarayıcı eklentisi yüklemek ve Man-in-the-Browser tekniğini kullanmaktır” dedi. söz konusu.

“Bu, saldırganların hassas bankacılık bilgilerinin yanı sıra tehlikeye atılmış makine bilgileri ve talep üzerine ekran görüntüleri gibi diğer ilgili verileri yasadışı bir şekilde toplamasına olanak tanır. Güncellemeler ve yapılandırmalar, tehdit aktörleri tarafından bir Telegram kanalı aracılığıyla yayılır.”