Kuzey Kore bağlantılı tehdit aktörü olarak bilinen Aytaşı Karla karışık yağmur Windows sistemlerini enfekte etme amacıyla JavaScript paket kayıt defterine kötü amaçlı npm paketleri göndermeye devam ederek kampanyalarının kalıcılığını vurguladı.

Söz konusu paketler, harthat-api Ve harthat-haşDatadog Security Labs’a göre 7 Temmuz 2024’te yayınlandı. Her iki kütüphane de herhangi bir indirme çekmedi ve kısa bir süre sonra geri çekildi.

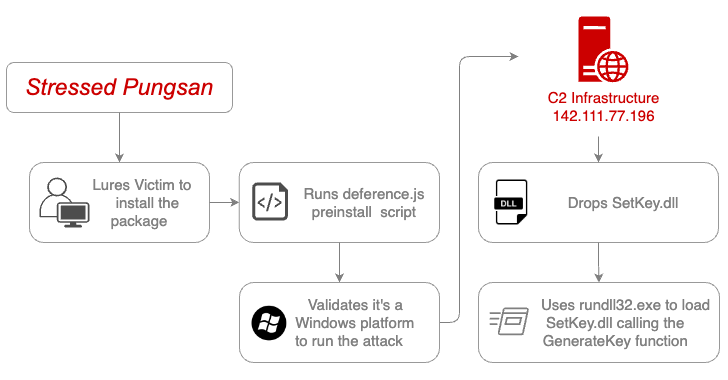

Bulut izleme firmasının güvenlik kolu, Stressed Pungsan adlı tehdit aktörüyle bağlantı kuruyor. Bu tehdit aktörü, Moonstone Sleet adı verilen yeni keşfedilen Kuzey Koreli kötü amaçlı etkinlik kümesiyle örtüşüyor.

“İsim benzese de Baret npm paketi (bir Ethereum geliştirme aracı), içeriğinde yazım yanlışı yapma niyetine dair bir işaret yok,” Datadog araştırmacıları Sebastian Obregoso ve Zack Allen söz konusu“Kötü amaçlı paket, GitHub’da bulunan ve bilinen bir depo olan “.txt” adlı koddan yeniden yararlanıyor. düğüm yapılandırması 6.000’den fazla yıldız ve 500’den fazla çatala sahip olan, npm’de config olarak bilinen

Saldırgan kolektif tarafından organize edilen saldırı zincirlerinin, sahte bir şirket adı veya serbest çalışan web siteleri altında LinkedIn üzerinden sahte ZIP arşiv dosyaları yaydığı ve olası hedefleri, sözde teknik beceri değerlendirmesinin bir parçası olarak bir npm paketini çağıran yükleri yürütmeye teşvik ettiği bilinmektedir.

“Yüklendiğinde, kötü amaçlı paket, aktör tarafından kontrol edilen bir IP’ye bağlanmak ve SplitLoader gibi ek kötü amaçlı yükler bırakmak için curl’ü kullandı,” Microsoft Mayıs 2024’te belirtti. “Başka bir olayda, Moonstone Sleet, LSASS’den kimlik bilgisi hırsızlığına yol açan kötü amaçlı bir npm yükleyicisi teslim etti.”

Checkmarx’ın daha sonraki bulguları, Moonstone Sleet’in de paketlerini npm kayıt defteri aracılığıyla yaymaya çalıştığını ortaya çıkardı.

Yeni keşfedilen paketler, package.json dosyasında belirtilen bir ön kurulum betiğini çalıştırmak üzere tasarlanmıştır; bu da, bir Windows sisteminde (“Windows_NT”) çalışıp çalışmadığını kontrol eder ve ardından harici bir sunucuyla (“142.111.77″) iletişim kurar.[.]196”) kullanarak yan yükleme yapan bir DLL dosyasını indirmek için rundll32.exe ikili.

Sahte DLL ise herhangi bir kötü amaçlı eylemde bulunmuyor. Bu durum, ya yük dağıtım altyapısının denendiğini ya da kötü amaçlı kod yerleştirilmeden önce kayıt defterine yanlışlıkla yüklendiğini gösteriyor.

Gelişme, Güney Kore Ulusal Siber Güvenlik Merkezi’nin (NCSC) uyarıldı Ülkedeki inşaat ve makine sektörlerine yönelik saldırı kampanyalarının bir parçası olarak Dora RAT ve TrollAgent (diğer adıyla Troll Stealer) gibi kötü amaçlı yazılım ailelerini dağıtmak amacıyla Andariel ve Kimsuky adlı Kuzey Koreli tehdit grupları tarafından gerçekleştirilen siber saldırılar.

Dora RAT saldırı dizisi, Andariel saldırganlarının kötü amaçlı yazılımı yaymak için yerel bir VPN yazılımının yazılım güncelleme mekanizmasındaki güvenlik açıklarından yararlanmaları nedeniyle dikkat çekicidir.