Rockwell Automation ControlLogix 1756 cihazlarında, ortak endüstriyel protokol (CIP) programlama ve yapılandırma komutlarını yürütmek için kullanılabilecek yüksek düzeyde bir güvenlik açığı ortaya çıkarıldı.

CVE tanımlayıcısı atanan kusur CVE-2024-6242CVSS v3.1 puanı 8.4’tür.

ABD Siber Güvenlik ve Altyapı Güvenlik Ajansı (CISA), “Etkilenen ürünlerde, bir tehdit aktörünün ControlLogix denetleyicisindeki Güvenilir Yuva özelliğini atlamasına olanak tanıyan bir güvenlik açığı bulunmaktadır” dedi. söz konusu bir danışmada.

“1756 şasisindeki etkilenen herhangi bir modülde istismar edilmesi durumunda, bir tehdit aktörü şasideki bir Logix kontrol cihazında kullanıcı projelerini ve/veya cihaz yapılandırmasını değiştiren CIP komutlarını yürütebilir.”

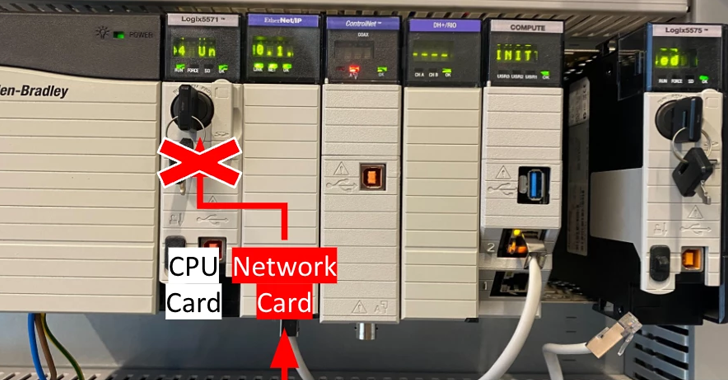

Açığı keşfedip bildiren operasyonel teknoloji güvenlik şirketi Claroty, güvenilir yuva özelliğini atlatıp programlama mantık denetleyicisi (PLC) CPU’suna kötü amaçlı komutlar göndermeyi mümkün kılan bir teknik geliştirdiğini söyledi.

Güvenilir yuva özelliği “güvenlik politikalarını uygular ve denetleyicinin ağdaki güvenilmeyen yollar üzerinden iletişimi reddetmesine olanak tanır” yerel şasi,” güvenlik araştırmacısı Sharon Brizinov söz konusu.

“Düzeltilmeden önce bulduğumuz güvenlik açığı, bir saldırganın CIP yönlendirmesini kullanarak 1756 şasisi içindeki yerel arka panel yuvaları arasında atlamasına ve CPU’yu güvenilmeyen kartlardan korumak için tasarlanmış güvenlik sınırını aşmasına olanak tanıyordu.”

Başarılı bir istismar, cihaza ağ erişimi gerektirse de saldırgan, güvenilmeyen bir ağ kartının arkasında bulunsa bile, PLC CPU’suna keyfi mantık indirmek de dahil olmak üzere üst düzey komutlar göndermek için bu açığı kullanabilir.

Sorumlu bir açıklamanın ardından eksiklik giderildi ele alinan Aşağıdaki versiyonlarda –

- ControlLogix 5580 (1756-L8z) – V32.016, V33.015, V34.014, V35.011 ve sonraki sürümlere güncelleyin.

- GuardLogix 5580 (1756-L8zS) – V32.016, V33.015, V34.014, V35.011 ve sonraki sürümlere güncelleyin.

- 1756-EN4TR – V5.001 ve sonraki sürümlere güncelleyin.

- 1756-EN2T Serisi D, 1756-EN2F Serisi C, 1756-EN2TR Serisi C, 1756-EN3TR Serisi B ve 1756-EN2TP Serisi A – V12.001 ve sonraki sürümlere güncelleme

Brizinov, “Bu güvenlik açığı, kritik kontrol sistemlerini, güvenilmeyen kasa yuvalarından kaynaklanan CIP protokolü üzerinden yetkisiz erişime maruz bırakma potansiyeline sahipti” dedi.