Siber güvenlik araştırmacıları, kötü amaçlı bir PowerShell betiğini yürütmeyi amaçlayan Microsoft OneDrive kullanıcılarını hedef alan yeni bir kimlik avı kampanyası konusunda uyarıyor.

“Bu kampanya, kullanıcıları bir PowerShell betiğini çalıştırmaya kandırmak ve böylece sistemlerini tehlikeye atmak için sosyal mühendislik taktiklerine yoğun bir şekilde güveniyor,” Trellix güvenlik araştırmacısı Rafael Pena söz konusu Pazartesi günkü analizde.

Siber güvenlik şirketi, OneDrive Pastejacking adı altında yürütülen “kurnazca” kimlik avı ve indirme kampanyasını izliyor.

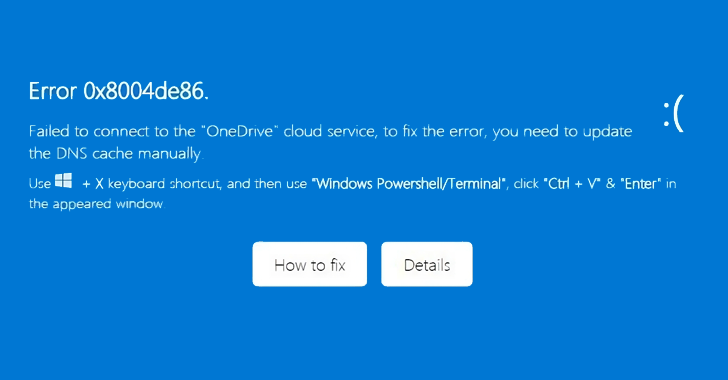

Saldırı, açıldığında OneDrive sayfasını simüle eden bir görüntü gösteren ve şu hata mesajını içeren bir HTML dosyası içeren bir e-posta aracılığıyla gerçekleşir: “‘OneDrive’ bulut hizmetine bağlanılamadı. Hatayı düzeltmek için DNS önbelleğini manuel olarak güncellemeniz gerekir.”

Mesajda ayrıca “Nasıl düzeltilir” ve “Ayrıntılar” olmak üzere iki seçenek de yer alıyor. Ayrıntılar, e-posta alıcısını Microsoft Learn’deki DNS Sorun Giderme sayfasına yönlendiriyor.

Ancak, “Nasıl düzeltilir” seçeneğine tıklandığında kullanıcıdan bir dizi adımı izlemesi isteniyor. Bu adımlar arasında Hızlı Bağlantı menüsünü açmak için “Windows Tuşu + X” tuşlarına basmak, PowerShell terminalini başlatmak ve sorunu düzelttiği varsayılan Base64 kodlu bir komutu yapıştırmak yer alıyor.

“Komuta […] Pena, “önce ipconfig /flushdns çalıştırır, sonra C: sürücüsünde ‘downloads’ adlı bir klasör oluşturur” diye açıkladı. “Ardından, bu konuma bir arşiv dosyası indirir, adını değiştirir, içeriğini çıkarır (‘script.a3x’ ve ‘AutoIt3.exe’) ve AutoIt3.exe’yi kullanarak script.a3x’i çalıştırır.”

Kampanyanın ABD, Güney Kore, Almanya, Hindistan, İrlanda, İtalya, Norveç ve İngiltere’deki kullanıcıları hedef aldığı gözlemlendi

Açıklama, ReliaQuest, Proofpoint ve McAfee Labs’ın benzer bulgularına dayanarak, bu tekniği kullanan (aynı zamanda ClickFix olarak da bilinir) kimlik avı saldırılarının giderek yaygınlaştığını gösteriyor.

Gelişme, yeni bir e-posta tabanlı sosyal mühendislik kampanyasının keşfedilmesinin ardından geldi dağıtma Discord’un İçerik Dağıtım Ağı (CDN) altyapısında barındırılan kötü amaçlı yüklerin yürütülmesine yol açan sahte Windows kısayol dosyaları.

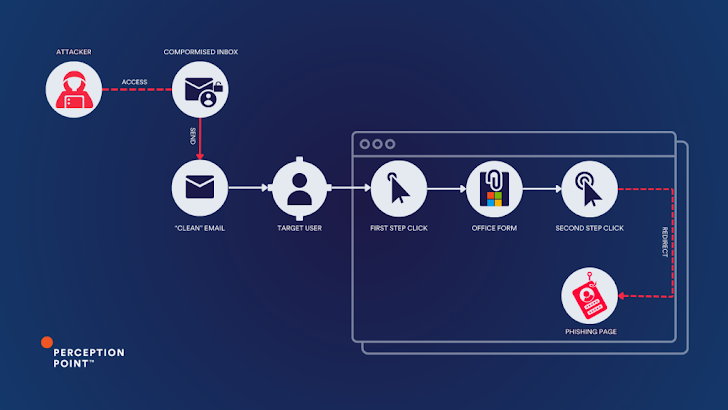

Kimlik avı kampanyalarının, daha önce ele geçirilmiş meşru e-posta hesaplarından Microsoft Office Forms’a bağlantılar içeren e-postalar göndererek, Outlook mesajlarını geri yükleme bahanesiyle hedefleri Microsoft 365 oturum açma kimlik bilgilerini ifşa etmeye teşvik ettiği de giderek daha fazla gözlemleniyor.

“Saldırganlar, Microsoft Office Forms’da meşru görünümlü formlar oluşturuyor ve formların içine kötü amaçlı bağlantılar yerleştiriyor,” Perception Point söz konusu“Bu formlar daha sonra, parolaları değiştirme veya önemli belgelere erişim gibi meşru talepler kisvesi altında, Adobe veya Microsoft SharePoint belge görüntüleyicisi gibi güvenilir platformları ve markaları taklit ederek, e-posta yoluyla hedeflere toplu olarak gönderiliyor.”

Dahası, diğer saldırı dalgaları da var kullanılmış Kurbanları, Cloudflare R2’de barındırılan kimlik avı sayfalarında kimlik bilgilerini paylaşmaları için kandırmayı amaçlayan fatura temalı yemler, daha sonra bu bilgiler bir Telegram botu aracılığıyla tehdit aktörüne sızdırılıyor.

Saldırganların, saldırılarının başarı olasılığını artırmak amacıyla kötü amaçlı yazılımları Güvenli E-posta Ağ Geçitlerinden (SEG) gizlice geçirmenin farklı yollarını sürekli olarak aramaları şaşırtıcı değildir.

Cofense’den gelen son rapora göre, kötü niyetli kişiler, Formbook bilgi hırsızını DBatLoader (diğer adıyla ModiLoader ve NatsoLoader) aracılığıyla iletmek için SEG’lerin ZIP arşiv eklerini tarama şeklini kötüye kullanıyor.

Bu, özellikle, birçok yaygın arşiv çıkarıcısının ve SEG’nin dosya başlık bilgilerini ayrıştırdığı ancak dosya biçimi hakkında daha doğru bilgiler içerebilecek dosya alt bilgisini görmezden geldiği gerçeğinden yararlanarak tespit edilmekten kaçınmak için HTML yükünü bir MPEG dosyası olarak göstermeyi içerir.

Şirket, “Tehdit aktörleri bir .ZIP arşiv eki kullandı ve SEG dosya içeriğini taradığında arşivin bir .MPEG video dosyası içerdiği tespit edildi ve engellenmedi veya filtrelenmedi” dedi. kayıt edilmiş.

“Bu ek, 7-Zip veya Power ISO gibi yaygın/popüler arşiv çıkarma araçlarıyla açıldığında, bir .MPEG video dosyası da içeriyor gibi görünüyordu, ancak oynatılmıyordu. Ancak, arşiv bir Outlook istemcisinde veya Windows Explorer arşiv yöneticisi aracılığıyla açıldığında, .MPEG dosyası (doğru bir şekilde) bir .HTML olarak algılanıyor [file].”