Siber güvenlik araştırmacıları, Android uzaktan erişim trojanını (RAT) keşfettiler. BingoMod Sadece ele geçirilen cihazlardan hileli para transferleri gerçekleştirmekle kalmayıp, aynı zamanda kötü amaçlı yazılımın izlerini silmek amacıyla cihazları da temizler.

RAT’ı Mayıs 2024’ün sonuna doğru keşfeden İtalyan siber güvenlik firması Cleafy, kötü amaçlı yazılımın aktif geliştirme aşamasında olduğunu söyledi. Android trojanını, erken sürümlerle ilişkili kaynak kodunda Romence dilindeki yorumların varlığı nedeniyle muhtemelen Romence konuşan bir tehdit aktörüne bağladı.

“BingoMod, uzaktan erişim yetenekleri sayesinde tehdit aktörlerinin (TA’lar) doğrudan enfekte cihazdan Hesap Ele Geçirme (ATO) gerçekleştirmesine olanak tanıdığından, mobil kötü amaçlı yazılımların modern RAT nesline aittir ve böylece cihaz içi dolandırıcılık (ODF) tekniğinden yararlanır,” araştırmacılar Alessandro Strino ve Simone Mattia söz konusu.

Bu tekniğin Medusa (diğer adıyla TangleBot), Copybara ve TeaBot (diğer adıyla Anatsa) gibi diğer Android bankacılık trojanlarında da gözlemlendiğini belirtmekte fayda var.

BRATA gibi BingoMod da, adli analizi engellemek için enfekte cihazdaki hileli transferin tüm kanıtlarını kaldırmak üzere tasarlanmış bir kendini imha mekanizmasını kullanmasıyla öne çıkıyor. Bu işlevsellik cihazın harici depolamasıyla sınırlı olsa da, uzaktan erişim özelliklerinin tam bir fabrika sıfırlaması başlatmak için kullanılabileceğinden şüpheleniliyor.

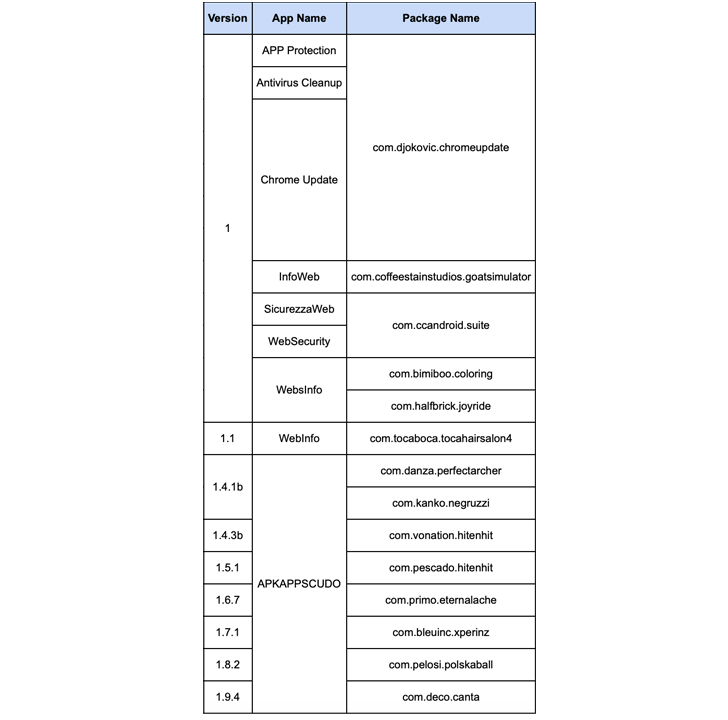

Tanımlanan uygulamalardan bazıları antivirüs araçları ve Google Chrome için bir güncelleme gibi görünüyor. Uygulama yüklendikten sonra kullanıcıdan erişilebilirlik hizmetleri izinleri vermesini istiyor ve kötü amaçlı eylemleri başlatmak için bunu kullanıyor.

Bu, ana yükü yürütmeyi ve cihaz bilgilerini toplamak için kullanıcıyı ana ekrandan kilitlemeyi içerir, bu bilgiler daha sonra saldırgan tarafından kontrol edilen bir sunucuya sızdırılır. Ayrıca, ekranda görüntülenen hassas bilgileri (örneğin, kimlik bilgileri ve banka hesap bakiyeleri) çalmak ve SMS mesajlarını engelleme izni vermek için erişilebilirlik hizmetleri API’sini kötüye kullanır.

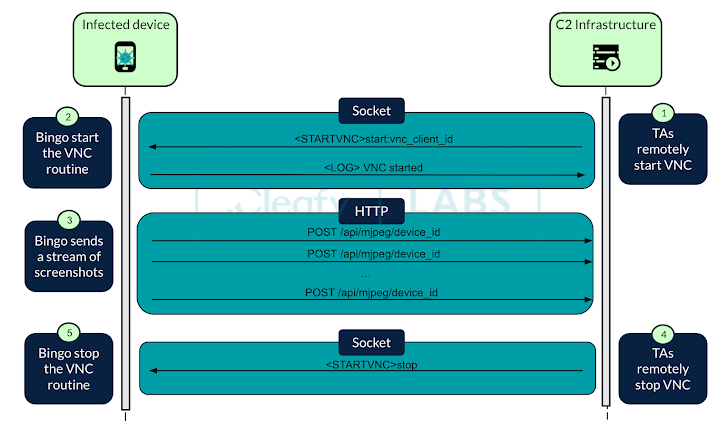

BingoMod, tehlikeye atılmış cihazlardan doğrudan para transferlerini başlatmak için, Android’in ekran görüntülerini almak üzere uzaktan 40’a kadar komut almak üzere komut ve kontrol altyapısı (C2) ile soket tabanlı bir bağlantı kurar. Medya Projeksiyon API’si ve cihazla gerçek zamanlı etkileşim kurun.

Bu aynı zamanda ODF tekniğinin, büyük ölçekte finansal dolandırıcılık yapmak için Otomatik Transfer Sistemi’nden (ATS) yararlanmak yerine, işlem başına 15.000 €’ya (~16.100 $) kadar para transferi gerçekleştirmek için canlı bir operatöre güvendiği anlamına geliyor.

Bir diğer önemli husus ise tehdit aktörünün, kod karartma tekniklerini kullanarak tespit edilmekten kaçınmaya odaklanması ve tehlikeye atılan cihazdan keyfi uygulamaları kaldırabilme yeteneği olması; bu da kötü amaçlı yazılım geliştiricilerinin gelişmiş özellikler yerine basitliğe öncelik verdiğini gösteriyor.

Araştırmacılar, “Gerçek zamanlı ekran kontrolüne ek olarak, kötü amaçlı yazılım Overlay Saldırıları ve sahte bildirimler aracılığıyla kimlik avı yetenekleri gösteriyor,” dedi. “Alışılmadık bir şekilde, overlay saldırıları belirli hedef uygulamalar açıldığında tetiklenmiyor, doğrudan kötü amaçlı yazılım operatörü tarafından başlatılıyor.”