Daha fazla insan uzaktan çalıştıkça, BT departmanlarının sistem yönetimi için VPN’lere ve uzaktan izleme ve yönetim (RMM) araçlarına güvenerek farklı şehirlere ve ülkelere dağılmış cihazları yönetmesi gerekiyor.

Ancak, herhangi bir yeni teknoloji gibi, RMM araçları da kötü amaçlı olarak kullanılabilir. Tehdit aktörleri, bir kurbanın cihazına bağlantılar kurabilir ve komutlar çalıştırabilir, verileri sızdırabilir ve tespit edilmeden kalabilir.

Bu makalede RMM istismarlarının gerçek dünya örnekleri ele alınacak ve kuruluşunuzu bu saldırılardan nasıl koruyacağınız gösterilecektir.

RMM araçları nelerdir?

RMM yazılımı ağ yönetimini basitleştirerek BT profesyonellerinin sorunları uzaktan çözmesine, yazılım yüklemesine ve cihazlara dosya yüklemesine veya cihazlardan dosya indirmesine olanak tanır.

Ne yazık ki, bu bağlantı her zaman güvenli değildir ve saldırganlar sunucularını bir kurbanın cihazına bağlamak için kötü amaçlı yazılım kullanabilirler. Ancak bu bağlantılar tespit edilmesi kolaylaştıkça, fidye yazılımı hizmeti (RaaS) gruplar yöntemlerini ayarlamak zorunda kaldılar.

Varonis’in geçen yıl araştırdığı siber olayların çoğunda RaaS çeteleri, RaaS olarak bilinen bir teknik kullandı. Topraktan Yaşamakuzaktan kontrol sağlamak, ağlarda tespit edilmeden gezinmek ve veri çalmak için meşru BT araçlarını kullanıyor.

RMM araçları saldırganların uyum sağlamasını ve tespitten kaçmasını sağlar. Bunlar ve trafikleri genellikle güvenlik kontrolleri ve uygulama beyaz listeleme gibi kurumsal güvenlik politikaları tarafından “görmezden gelinir”.

Bu taktik script kiddies’e de yardımcı oluyor; bir kez bağlandıklarında ihtiyaç duydukları her şeyin zaten kurulu ve hazır olduğunu görecekler.

Araştırmamız saldırganların RMM araçlarını manipüle etmek için kullandıkları iki ana yöntemi tespit etti:

- Mevcut RMM araçlarının kötüye kullanılması: Saldırganlar, önceden var olan RMM araçlarını kullanarak bir kuruluşun ağına ilk erişimi elde eder. Algılamayı tetiklemeden erişim elde etmek için zayıf veya varsayılan kimlik bilgilerini veya araç güvenlik açıklarını kullanırlar.

- Yeni RMM araçlarının kurulumu: Saldırganlar, önce ağa erişerek tercih ettikleri RMM araçlarını yüklerler. Kurbanları, farkında olmadan RMM aracını ağlarına yüklemeleri için kandırmak amacıyla kimlik avı e-postaları veya sosyal mühendislik teknikleri kullanırlar.

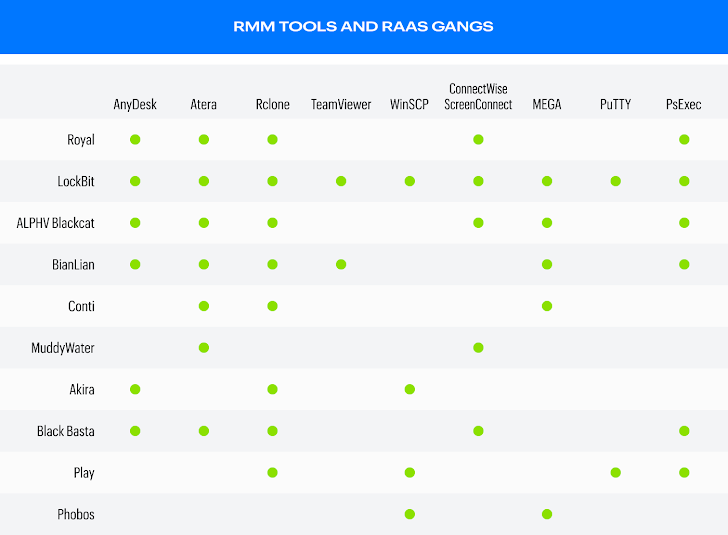

Aşağıda yaygın RMM araçları ve RaaS grupları listelenmiştir:

|

| Yaygın RMM araçları ve RaaS çeteleri |

RMM istismarlarının gerçek dünya örnekleri

Yakın zamanda yaptığımız bir soruşturmada, Yönetilen Veri Algılama ve Yanıtlama (MDDR) Bir kuruluşun verilerini analiz eden bir ekip, tehlikeye atılmış bir cihazın PowerShell geçmişinde “KiTTY” adlı bir RMM aracının kanıtlarını buldu.

Bu yazılım, uzak makinelerle telnet ve SSH oturumları oluşturmak için iyi bilinen bir araç olan PuTTY’nin değiştirilmiş bir sürümüydü. PuTTY meşru bir RMM aracı olduğundan, kuruluşun güvenlik yazılımlarından hiçbiri kırmızı bayrak kaldırmadı, bu nedenle KiTTY, dahili sunucuları bir AWS EC2 kutusuna maruz bırakmak için 443 numaralı port üzerinden ters tüneller oluşturabildi.

Varonis ekibi kapsamlı bir analiz gerçekleştirdi. KiTTY kullanılarak AWS EC2 kutusuna yapılan oturumların, ne olduğunu, nasıl yapıldığını ve en önemlisi hangi dosyaların çalındığını ortaya çıkarmada önemli olduğunu buldular.

Bu kritik kanıt soruşturmada bir dönüm noktasıydı ve tüm saldırı zincirinin izlenmesine yardımcı oldu. Ayrıca kuruluşun güvenlik açıklarını, bunların nasıl ele alınacağını ve bu saldırının potansiyel sonuçlarını ortaya koydu.

RMM araçlarını savunma stratejileri

Saldırganların RMM araçlarını kötüye kullanma olasılığını azaltmak için aşağıdaki stratejileri uygulamayı düşünün.

Bir uygulama kontrol politikası

Bir uygulama kontrol politikası uygulayarak kuruluşunuzun birden fazla RMM aracı kullanmasını kısıtlayın:

- RMM araçlarının güncellendiğinden, yamalandığından ve yalnızca MFA etkinleştirilmiş yetkili kullanıcılar tarafından erişilebilir olduğundan emin olun

- Ağ çevresindeki yasaklı RMM portları ve protokolleri üzerindeki hem gelen hem de giden bağlantıları proaktif olarak engelleyin

Bir seçenek, bir tane oluşturmaktır Windows Defender Uygulama Denetimi (WDAC) Uygulamaları yayıncılarına göre beyaz listeye alan PowerShell kullanan politika. WDAC politikalarının oluşturulmasının yönetici ayrıcalıkları gerektirdiğini ve bunları Grup Politikası aracılığıyla dağıtmanın etki alanı yönetici ayrıcalıkları gerektirdiğini unutmamak önemlidir.

Önlem olarak, zorunlu modda dağıtmadan önce politikayı denetim modunda test etmeli, böylece gerekli uygulamaların yanlışlıkla engellenmesini önlemelisiniz.

- PowerShell’i yönetici ayrıcalıklarıyla açın

- Yeni bir politika oluşturun: Yeni bir politika oluşturmak için şunları kullanabilirsiniz: Yeni-CIPolitikası cmdlet. Bu cmdlet bir dizine veya dosyaya giden bir yolu alır, tarar ve bu yoldaki tüm dosyaların (yürütülebilir dosyalar ve DLL dosyaları gibi) ağınızda çalışmasına izin veren bir politika oluşturur.

Örneğin, belirli bir uygulamanın yayıncısı tarafından imzalanan her şeye izin vermek istiyorsanız, aşağıdaki örneği takip edebilirsiniz:

New-CIPolicy -FilePath “C:PathToApplication.exe” -Level Publisher -UserPEs -Fallback Hash -Enable -OutputFilePath “C:PathToPolicy.xml”Bu komutta, -Dosya yolu uygulamaya giden yolu belirtir, -Seviye Yayıncı politikanın, uygulama ile aynı yayıncı tarafından imzalanan her şeye izin vereceği anlamına gelir ve -KullanıcıPE’leri politikanın kullanıcı modu çalıştırılabilir dosyalarını da içereceği anlamına gelir.

-Geri Dönüş Karma dosya imzalanmamışsa, politikanın buna karma değerine göre izin vereceği anlamına gelir,-Olanak vermek politikanın etkinleştirileceği anlamına gelir ve -ÇıktıDosyasıYolu Politikanın kaydedileceği yolu belirtir.

- Politikayı ikili biçime dönüştürün: WDAC politikaları ikili bir biçimde dağıtılmalıdır. Politikayı kullanarak dönüştürebilirsiniz DönüştürFrom-CIPolicy cmdlet: ConvertFrom-CIPolicy -XmlFilePath “C:Policy.xmlYol” -BinaryFilePath “C:Policy.binYol”

- Politikayı dağıtın: İlkeyi grup ilkesi yönetim konsolunu (GPMC) kullanarak dağıtabilirsiniz. Bunu yapmak için, ilkeyi dağıtmak istediğiniz her bilgisayarda .bin dosyasını \WindowsSystem32CodeIntegrity dizinine kopyalamanız gerekir. Ardından, Bilgisayar Yapılandırması → Yönetim Şablonları → Sistem Aygıtı Koruması → Windows Defender Uygulama Denetimini Dağıt ilke ayarını Etkin olarak ayarlayın ve Windows Defender Uygulama Denetimini Kullanın Cihazınızı korumaya yardımcı olmak için Uygula seçeneğini kullanın.

Sürekli izleme

Özellikle RMM araçlarıyla ilgili olarak ağ trafiğinizi ve günlüklerinizi izleyin. Şu hizmetleri uygulamayı düşünün: Varonis MDDR7/24/365 ağ izleme ve davranış analizi sağlayan.

Kullanıcı eğitimi ve farkındalığı

Çalışanlarınızı kimlik avı girişimlerini tespit etmeleri ve parolaları etkili bir şekilde yönetmeleri için eğitin, çünkü kullanıcıları manipüle etmek saldırganların ağınıza erişmesinin yaygın bir yoludur. Şüpheli etkinliklerin raporlanmasını teşvik edin ve olası riskleri belirlemek için siber güvenlik ekibinizi düzenli olarak test edin.

Hiçbir şey almadan riskinizi azaltın.

Teknoloji ilerledikçe hem savunuculara hem de saldırganlara avantaj sağlıyor ve RMM araçları kuruluşların karşı karşıya kaldığı potansiyel tehditlerin sadece bir örneği.

Varonis’te misyonumuz en önemli şeyi korumaktır: verilerinizi. Hepsi bir arada Veri Güvenliği Platformu Yapay zeka destekli otomasyonla kritik verileri sürekli olarak keşfeder ve sınıflandırır, riskleri ortadan kaldırır ve tehditleri gerçek zamanlı olarak durdurur.

Çevrenizde hangi risklerin yaygın olabileceğini merak ediyor musunuz? Bir Varonis edinin Veri Risk Değerlendirmesi Bugün.

Ücretsiz değerlendirmemiz kurulumu sadece birkaç dakika sürer ve anında değer sunar. 24 saatten kısa bir sürede, en önemli verilerin net, risk tabanlı bir görünümüne ve otomatik düzeltmeye giden net bir yola sahip olacaksınız.

Not: Bu madde ilk olarak Varonis blogunda yayınlanmıştır.