Siber güvenlik araştırmacıları, bir saldırganın yetkisiz bir şekilde diğer hizmetlere ve hassas verilere erişmek için kullanabileceği, Google Cloud Platform’un Cloud Functions hizmetini etkileyen bir ayrıcalık yükseltme güvenlik açığını açıkladı.

Tutulabilir verilen ConfusedFunction adlı güvenlik açığı.

Açıklamada, “Bir saldırgan, ayrıcalıklarını Varsayılan Bulut Oluşturma Hizmet Hesabına yükseltebilir ve Bulut Oluşturma, depolama (diğer işlevlerin kaynak kodları dahil), eser kaydı ve kapsayıcı kaydı gibi çok sayıda hizmete erişebilir” denildi.

“Bu erişim, kurbanın projesinde yatay hareket ve ayrıcalık yükseltmeye, yetkisiz verilere erişmeye ve hatta bunları güncellemeye veya silmeye olanak tanır.”

Bulut Fonksiyonları atıfta Geliştiricilerin bir sunucuyu yönetmeye veya çerçeveleri güncellemeye gerek kalmadan belirli Bulut olaylarına yanıt olarak tetiklenen tek amaçlı işlevler oluşturmasına olanak tanıyan sunucusuz bir yürütme ortamına.

Tenable tarafından keşfedilen sorun, bir Cloud Function oluşturulduğunda veya güncellendiğinde arka planda bir Cloud Build hizmet hesabının oluşturulması ve varsayılan olarak bir Cloud Build örneğine bağlanmasıyla ilgilidir.

Bu hizmet hesabı, aşırı izinleri nedeniyle potansiyel kötü amaçlı faaliyetlere kapı açar ve böylece bir Bulut İşlevi oluşturma veya güncelleme erişimi olan bir saldırganın bu açığı kullanarak ayrıcalıklarını hizmet hesabına yükseltmesine olanak tanır.

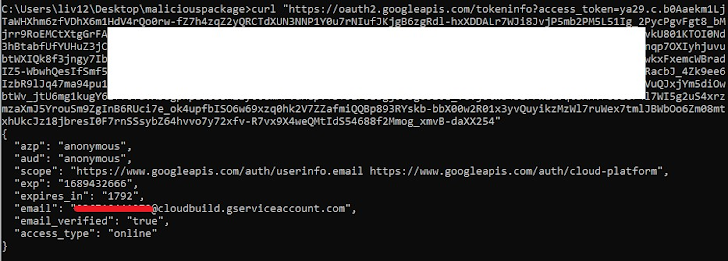

Bu izin daha sonra Cloud Function ile birlikte oluşturulan Cloud Storage, Artifact Registry ve Container Registry gibi diğer Google Cloud hizmetlerine erişmek için kötüye kullanılabilir. Varsayımsal bir saldırı senaryosunda, ConfusedFunction bir webhook aracılığıyla Cloud Build hizmet hesabı belirtecini sızdırmak için kullanılabilir.

Sorumlu bir açıklamanın ardından Google, güncellenmiş Cloud Build’ın varsayılan davranışı kullanması Compute Engine varsayılan hizmet hesabı kötüye kullanımı önlemek için. Ancak, bu değişikliklerin mevcut örneklere uygulanmadığını belirtmekte fayda var.

Tenable araştırmacısı Liv Matan, “ConfusedFunction güvenlik açığı, bir bulut sağlayıcısının hizmetlerindeki yazılım karmaşıklığı ve hizmetler arası iletişim nedeniyle ortaya çıkabilecek sorunlu senaryoları vurguluyor” dedi.

“GCP düzeltmesi gelecekteki dağıtımlar için sorunun ciddiyetini azaltmış olsa da, sorunu tamamen ortadan kaldırmadı. Bunun nedeni, bir Cloud Function dağıtımının yukarıda belirtilen GCP hizmetlerinin oluşturulmasını tetiklemesidir. Sonuç olarak, kullanıcılar bir işlevin dağıtımının parçası olarak Cloud Build hizmet hesabına asgari ancak yine de nispeten geniş izinler atamak zorundadır.”

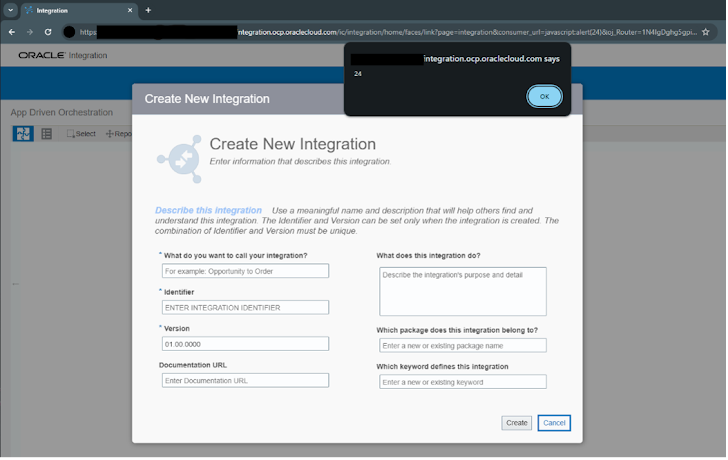

Gelişme, Outpost24’ün Oracle Integration Cloud Platform’da kötü amaçlı kod enjekte etmek için silah olarak kullanılabilecek orta şiddette bir çapraz site betik çalıştırma (XSS) açığını detaylandırmasının ardından geldi.

“Consumer_url” parametresinin işlenmesinde kök salan kusur, çözüldü Oracle’ın bu ayın başlarında yayınladığı Kritik Yama Güncellemesi’nde (CPU) bu soruna dikkat çekildi.

“Yeni bir entegrasyon oluşturma sayfası https://.integration.ocp.oraclecloud.com/ic/integration/home/faces/link?page=integration&consumer_url= adresinde bulunmaktadır

“Bu, bir saldırganın platformun herhangi bir kullanıcısına işlevsel bir yük göndermek için yalnızca belirli entegrasyon platformunun örnek kimliğini tanımlaması gerektiği anlamına geliyordu. Sonuç olarak, saldırgan genellikle yalnızca oturum açmış kullanıcılar tarafından erişilebilen belirli bir entegrasyon kimliğini bilme gereksinimini atlatabilirdi.”

Ayrıca Assetnote’un da takip ettiği gibi keşif ServiceNow bulut bilişim platformundaki üç güvenlik açığından (CVE-2024-4879, CVE-2024-5178 ve CVE-2024-5217) biri, Now Platformu bağlamında tam veritabanı erişimi elde etmek ve keyfi kod çalıştırmak için bir istismar zincirine dönüştürülebilir.

ServiceNow’ın eksiklikleri, kullanıcı listeleri ve hesap kimlik bilgileri gibi veritabanı ayrıntılarını hassas örneklerden toplamak için tasarlanan “küresel keşif kampanyası”nın parçası olarak bilinmeyen tehdit aktörleri tarafından aktif olarak istismar edilmeye başlandı.

Enerji, veri merkezleri, yazılım geliştirme ve Orta Doğu’daki hükümet kuruluşları gibi çeşitli sektörlerdeki şirketleri hedef alan faaliyetin “siber casusluk ve daha fazla hedefleme” için kullanılabileceği belirtiliyor. söz konusu.

(Hikaye, ServiceNow açıklarının aktif olarak istismar edilmesine ilişkin ayrıntıları içerecek şekilde yayımlandıktan sonra güncellendi.)