SocGholish (diğer adıyla FakeUpdates) olarak bilinen JavaScript indirici kötü amaçlı yazılımı, AsyncRAT adlı uzaktan erişim trojanının yanı sıra BOINC adlı meşru bir açık kaynaklı projeyi dağıtmak için kullanılıyor.

BOİNCBerkeley Açık Altyapı Ağ Hesaplama İstemcisi’nin kısaltması olan , açık kaynaklı bir “gönüllü hesaplama”dır platform Uygulamanın kurulu olduğu katılımcı ev bilgisayarlarını kullanarak “büyük ölçekli dağıtılmış yüksek verimli bilgi işlem” gerçekleştirmeyi amaçlayan Kaliforniya Üniversitesi tarafından sürdürülmektedir.

“Bu, bir kripto para madencisine benziyor (iş yapmak için bilgisayar kaynaklarını kullanıyor) ve aslında kullanıcıları bu amaç için tasarlanmış Gridcoin adı verilen belirli bir kripto para türüyle ödüllendirmek için tasarlanmış,” diyor Huntress araştırmacıları Matt Anderson, Alden Schmidt ve Greg Linares söz konusu Geçtiğimiz hafta yayınlanan bir raporda.

Bu kötü amaçlı kurulumlar, aktör tarafından kontrol edilen bir etki alanına (“rosettahome”) bağlanmak üzere tasarlanmıştır[.]cn” veya “rosettahome[.]”top”), esasen ana bilgisayar verilerini toplamak, yükleri iletmek ve daha fazla komut göndermek için bir komuta ve kontrol (C2) sunucusu olarak hareket eder. 15 Temmuz itibariyle, 10.032 istemci iki etki alanına bağlıdır.

Siber güvenlik firması, enfekte olmuş sunucular tarafından herhangi bir takip faaliyeti veya görev yürütülmediğini gözlemlemese de, “sunucu bağlantılarının diğer aktörler tarafından kullanılmak üzere ilk erişim vektörleri olarak satılabileceği ve potansiyel olarak fidye yazılımlarını yürütmek için kullanılabileceği” hipotezini öne sürdü.

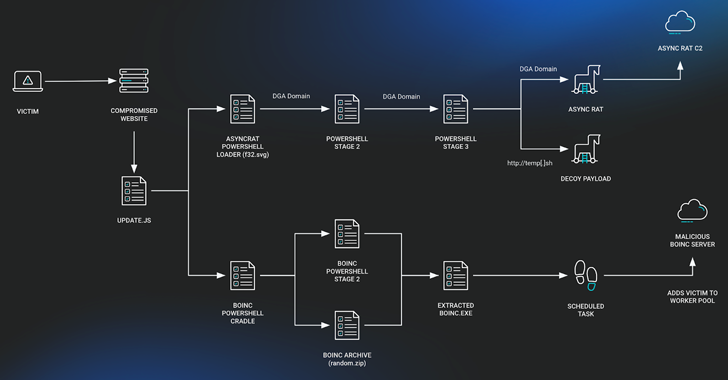

SocGholish saldırı dizileri genellikle kullanıcıların tehlikeye atılmış web sitelerine girmeleriyle başlıyor. Burada, yürütüldüğünde sızılan makinelere ek yüklerin alınmasını tetikleyen sahte bir tarayıcı güncellemesi indirmeleri isteniyor.

Bu durumda JavaScript indiricisi, biri AsyncRAT’ın dosyasız bir sürümünün dağıtımına yol açan, diğeri ise BOINC kurulumuyla sonuçlanan iki ayrı zinciri etkinleştirir.

Algılanmayı önlemek için adı “SecurityHealthService.exe” veya “trustedinstaller.exe” olarak değiştirilen BOINC uygulaması, bir PowerShell betiği aracılığıyla zamanlanmış bir görevi kullanarak kalıcılığı ayarlıyor.

BOINC’in kötü amaçlar için kötüye kullanılması, proje bakıcıları tarafından fark edilmeden kalmadı. şu anda araştırılıyor Sorunu çözmek ve “bu kötü amaçlı yazılımı yenmenin” bir yolunu bulmak. Kötüye kullanımın kanıtı en azından 26 Haziran 2024’e kadar uzanıyor.

Araştırmacılar, “Tehdit aktörünün bu yazılımı enfekte olmuş bilgisayarlara yüklemesinin motivasyonu ve amacı şu anda net değil” dedi.

“Kötü amaçlı BOINC sunucularına aktif olarak bağlanan enfekte istemciler oldukça yüksek bir risk oluşturur, çünkü motive olmuş bir tehdit aktörünün bu bağlantıyı kötüye kullanma ve ayrıcalıkları daha da artırmak veya bir ağda yatay olarak hareket ederek tüm etki alanını tehlikeye atmak için ana bilgisayarda herhangi bir sayıda kötü amaçlı komut veya yazılım yürütme potansiyeli vardır.”

Gelişme, Check Point’in kötü amaçlı yazılım geliştiricileri tarafından derlenmiş V8 JavaScript’in, statik tespitleri atlatmak ve uzaktan erişimli truva atlarını, hırsızları, yükleyicileri, kripto para madencilerini, silme yazılımlarını ve fidye yazılımlarını gizlemek için kullanımını izlediğini söylemesinin ardından geldi.

Güvenlik uzmanları ve tehdit aktörleri arasındaki devam eden savaşta, kötü amaçlı yazılım geliştiricileri saldırılarını gizlemek için yeni numaralar bulmaya devam ediyor,” diyor güvenlik araştırmacısı Moshe Marelus. “V8 kullanmaya başlamaları şaşırtıcı değil, çünkü bu teknoloji yazılım oluşturmak için yaygın olarak kullanılıyor, çünkü çok yaygın ve analiz edilmesi son derece zor.”