Siber güvenlik araştırmacıları, VMware ESXi ortamlarını hedef almak üzere tasarlanmış Play (diğer adıyla Balloonfly ve PlayCrypt) adlı bir fidye yazılımı türünün yeni bir Linux sürümünü keşfettiler.

Trend Micro araştırmacıları, “Bu gelişme, grubun saldırılarını Linux platformuna yayabileceğini, bunun da kurban havuzunun genişlemesine ve daha başarılı fidye pazarlıklarına yol açabileceğini gösteriyor” dedi. söz konusu Cuma günü yayınlanan bir raporda.

Haziran 2022’de sahneye çıkan Play, hassas verileri sızdırdıktan sonra sistemleri şifreleyen ve şifre çözme anahtarı karşılığında ödeme talep eden çift gasp taktikleriyle bilinir. Avustralya ve ABD tarafından yayınlanan tahminlere göre, Ekim 2023 itibarıyla 300’e kadar kuruluş fidye yazılımı grubunun kurbanı oldu.

Trend Micro’nun 2024’ün ilk yedi ayına ilişkin paylaştığı istatistiklere göre, en fazla mağdurun görüldüğü ülke ABD olurken, onu Kanada, Almanya, İngiltere ve Hollanda takip ediyor.

Üretim, profesyonel hizmetler, inşaat, BT, perakende, finansal hizmetler, ulaşım, medya, hukuk hizmetleri ve gayrimenkul, söz konusu dönemde Play fidye yazılımından en çok etkilenen sektörler arasında yer aldı.

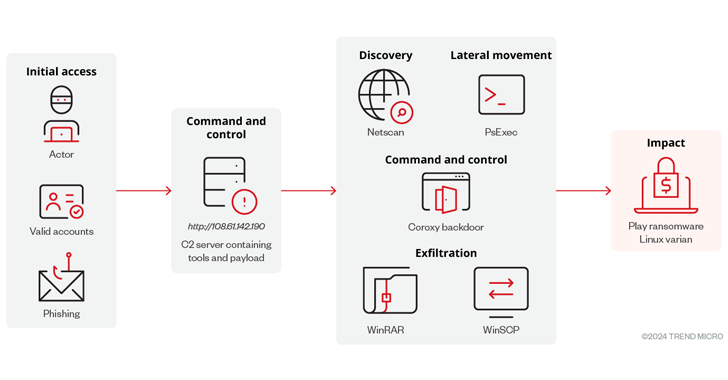

Siber güvenlik firmasının Play’in Linux versiyonuna ilişkin analizi, 108.61.142 IP adresinde barındırılan bir RAR arşiv dosyasından geliyor.[.]190), ayrıca daha önceki saldırılarda kullanıldığı belirlenen PsExec, NetScan, WinSCP, WinRAR ve Coroxy arka kapısı gibi diğer araçları da içeriyor.

“Gerçek bir enfeksiyon gözlemlenmemiş olsa da, komuta ve kontrol (C&C) sunucusu, Play fidye yazılımının şu anda saldırılarında kullandığı ortak araçları barındırıyor,” dedi. “Bu, Linux varyantının benzer taktikler, teknikler ve prosedürler (TTP’ler) kullanabileceği anlamına gelebilir.”

Fidye yazılımı örneği, yürütüldüğünde sanal makine (VM) dosyalarını (VM diski, yapılandırma ve meta veri dosyaları dahil) şifrelemeye ve bunlara “.PLAY” uzantısını eklemeye başlamadan önce bir ESXi ortamında çalıştığından emin olur. Daha sonra kök dizine bir fidye notu bırakılır.

Yapılan detaylı analizler, Play fidye yazılımı grubunun, kötü amaçlı yazılımları dağıtırken tespit edilmelerini önlemek için diğer siber suçlulara yasa dışı bağlantı kısaltma hizmeti sunan Prolific Puma tarafından satılan hizmetleri ve altyapıyı kullandığını ortaya koydu.

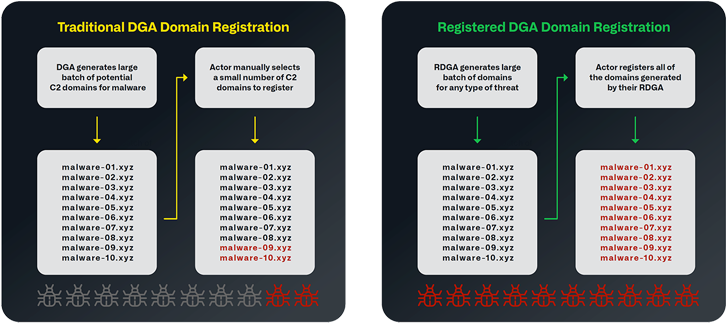

Özellikle, yeni alan adları üretmek için kayıtlı alan adı oluşturma algoritması (RDGA) adı verilen bir algoritmayı kullanıyor. Bu programatik mekanizma, VexTrio Viper ve Revolver Rabbit gibi çeşitli tehdit aktörleri tarafından kimlik avı, spam ve kötü amaçlı yazılım yayılımı için giderek daha fazla kullanılıyor.

Örneğin, Revolver Rabbit’in, yaklaşık 1 milyon dolardan fazla bir maliyetle “.bond” üst düzey alan adı (TLD) üzerinde 500.000’den fazla alan adı kaydettiği ve bunları XLoader (diğer adıyla FormBook) hırsızı kötü amaçlı yazılım için aktif ve sahte C2 sunucuları olarak kullandığı düşünülüyor.

“Bu aktörün kullandığı en yaygın RDGA deseni, her kelime veya rakamın bir tire ile ayrıldığı, beş basamaklı bir sayının izlediği bir veya daha fazla sözlük kelimesi dizisidir,” Infoblox kayıt edilmiş yakın zamanda yapılan bir analizde. “Bazen aktör sözlük kelimeleri yerine ISO 3166-1 ülke kodlarını, tam ülke adlarını veya yıllara karşılık gelen sayıları kullanır.”

RDGA’lar, tehdit aktörlerinin suç altyapılarında kullanmak üzere birden fazla alan adı oluşturmalarına (ya hepsini aynı anda ya da zaman içinde) olanak tanıması nedeniyle, geleneksel DGA’lara kıyasla tespit edilmesi ve savunulması çok daha zordur.

“RDGA’da, algoritma tehdit aktörü tarafından saklanan bir sırdır ve tüm etki alanı adlarını kaydederler,” dedi Infoblox. “Geleneksel bir DGA’da, kötü amaçlı yazılım keşfedilebilen bir algoritma içerir ve etki alanı adlarının çoğu kaydedilmez. DGA’lar yalnızca kötü amaçlı yazılım denetleyicisine bağlanmak için kullanılırken, RDGA’lar çok çeşitli kötü amaçlı faaliyetler için kullanılır.”

Son bulgular, iki siber suçlu kuruluş arasında olası bir iş birliğine işaret ediyor ve Play fidye yazılımı aktörlerinin Prolific Puma’nın hizmetleri aracılığıyla güvenlik protokollerini aşmak için adımlar attığını öne sürüyor.

Trend Micro, “ESXi ortamları, iş operasyonlarındaki kritik rolleri nedeniyle fidye yazılımı saldırıları için yüksek değerli hedeflerdir,” sonucuna vardı. “Çok sayıda VM’yi aynı anda şifrelemenin verimliliği ve içerdikleri değerli veriler, siber suçlular için kazançlarını daha da artırıyor.”