İtalya, İspanya, Tayvan, Tayland, Türkiye ve İngiltere’de küresel nakliye ve lojistik, medya ve eğlence, teknoloji ve otomotiv sektörlerinde faaliyet gösteren çeşitli kuruluşlar, üretken Çin merkezli bir “sürdürülebilir kampanyanın” hedefi haline geldi. APT41 hacker grubu.

“APT41, 2023’ten bu yana çok sayıda kurbanın ağına başarılı bir şekilde sızdı ve uzun süreli, yetkisiz erişimi sürdürdü, bu sayede uzun bir süre boyunca hassas verileri çıkarmalarına olanak sağladı,” Google’a ait Mandiant söz konusu Perşembe günü yayınlanan yeni bir raporda.

Tehdit istihbarat kuruluşu, düşmanca kolektifin, “genellikle devlet destekli misyonların kapsamı dışında kalan faaliyetlerde casusluk operasyonları için ayrılmış, kamuya açık olmayan kötü amaçlı yazılımlar” kullanması nedeniyle Çin bağlantılı aktörler arasında benzersiz olduğunu belirtti.

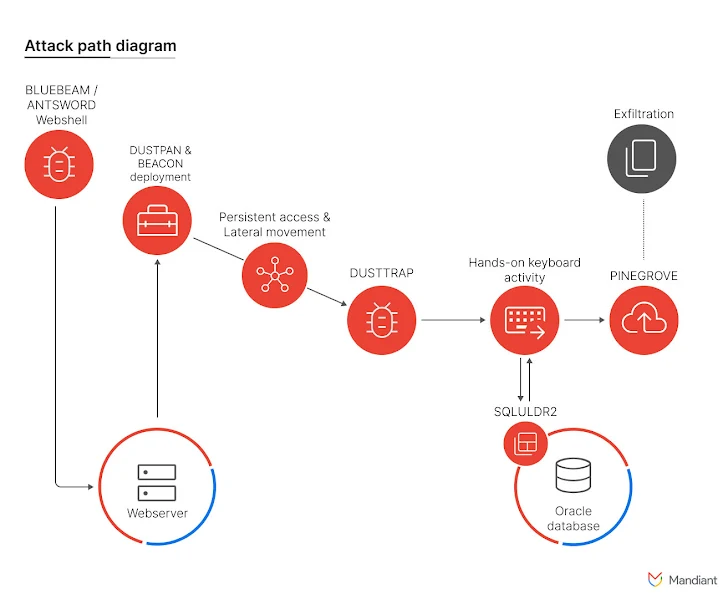

Saldırı zincirleri, kalıcılığı sağlamak, ek yükler sunmak ve ilgi duyulan verileri dışarı çıkarmak için web kabuklarının (ANTSWORD ve BLUEBEAM), özel dropper’ların (DUSTPAN ve DUSTTRAP) ve herkese açık araçların (SQLULDR2 ve PINEGROVE) kullanımını içerir.

Web kabukları, komuta ve kontrol (C2) iletişimi için Cobalt Strike Beacon’ı yüklemekten sorumlu olan DUSTPAN (diğer adıyla StealthVector) dropper’ını indirmek için bir kanal görevi görür ve ardından yanal hareket sonrası DUSTTRAP dropper’ının konuşlandırılmasını sağlar.

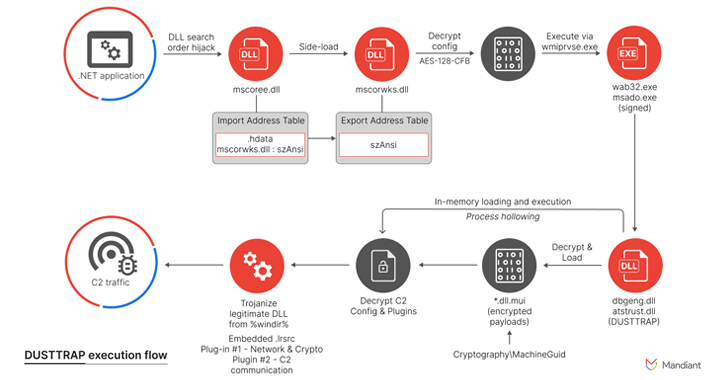

DUSTTRAP ise kötü amaçlı bir yükü şifresini çözüp bellekte yürütmek üzere yapılandırılmıştır; bu da kötü amaçlı faaliyetlerini gizlemek amacıyla saldırganın kontrolündeki bir sunucuyla veya tehlikeye atılmış bir Google Workspace hesabıyla iletişim kurmasını sağlar.

Google, tanımlanan Workspace hesaplarının yetkisiz erişimi önlemek için düzeltildiğini söyledi. Ancak kaç hesabın etkilendiğini açıklamadı.

Saldırılar ayrıca, SQLULDR2’nin Oracle Veritabanlarından yerel bir metin tabanlı dosyaya veri aktarmak için kullanılması ve PINEGROVE’un Microsoft OneDrive’ı bir sızdırma vektörü olarak kötüye kullanarak tehlikeye atılmış ağlardan büyük miktarda hassas veri iletmek için kullanılmasıyla da karakterize ediliyor.

Burada, Mandiant’ın DUSTPAN ve DUSTTRAP olarak tanımladığı kötü amaçlı yazılım ailelerinin, Zscaler ThreatLabz tarafından sırasıyla DodgeBox ve MoonWalk kod adları verilen kötü amaçlı yazılım aileleriyle örtüştüğünü belirtmekte fayda var.

Mandiant araştırmacıları, “DUSTTRAP, birden fazla bileşene sahip çok aşamalı bir eklenti çerçevesidir” diyerek, kabuk komutlarını yürütme, dosya sistemi işlemlerini gerçekleştirme, işlemleri numaralandırma ve sonlandırma, tuş vuruşlarını ve ekran görüntülerini yakalama, sistem bilgilerini toplama ve Windows Kayıt Defteri’ni değiştirme yeteneğine sahip en az 15 eklenti tespit ettiklerini eklediler.

Ayrıca uzak sunucuları araştırmak, etki alanı adı sistemi (DNS) aramaları yapmak, uzak masaüstü oturumlarını listelemek, dosya yüklemek ve Microsoft Active Directory’ye çeşitli işlemler yapmak için tasarlanmıştır.

Şirket, “Saldırı sırasında gözlemlenen DUSTTRAP kötü amaçlı yazılımı ve ilişkili bileşenleri, muhtemelen çalınmış kod imzalama sertifikalarıyla kod imzalanmıştı,” dedi. “Kod imzalama sertifikalarından biri, oyun sektöründe faaliyet gösteren bir Güney Koreli şirketle ilgili gibi görünüyor.”

GhostEmperor, Haunt’a Geri Dönüyor

Açıklama, İsrailli siber güvenlik şirketi Sygnia’nın, GhostEmperor adlı Çin bağlantılı gelişmiş bir tehdit grubu tarafından Demodex rootkit’inin bir varyantını dağıtmak için düzenlenen bir siber saldırı kampanyasının ayrıntılarını açıklamasının ardından geldi.

Hedeflere ulaşmak için kullanılan kesin yöntem henüz net değil, ancak grubun daha önce internete bakan uygulamalardaki bilinen kusurları istismar ettiği gözlemlendi. İlk erişim, nihayetinde bir çekirdek implant modülünü başlatmak için bir Kabin arşivi (CAB) dosyası bırakan bir Windows toplu komut dosyasının yürütülmesini kolaylaştırır.

İmplant, C2 iletişimlerini yönetmek ve Demodex çekirdek kök setini açık kaynaklı bir proje kullanarak kurmak için donatılmıştır. Hile motoru Windows Sürücü İmza Uygulamasını aşmak için (DSE) mekanizması.

“GhostEmperor, gizli yürütme ve kalıcılık elde etmek için çok aşamalı bir kötü amaçlı yazılım kullanıyor ve analiz sürecini engellemek için çeşitli yöntemlerden yararlanıyor,” Güvenlik araştırmacısı Dor Nizar söz konusu.