Siber güvenlik araştırmacıları, güvenlik açıklarını ortaya çıkardı SAP AI Çekirdeği Erişim belirteçlerini ve müşteri verilerini ele geçirmek için kullanılabilecek tahmini yapay zeka (AI) iş akışları oluşturmak ve dağıtmak için bulut tabanlı platform.

Beş zafiyet toplu olarak şu şekilde adlandırıldı: SAP’li bulut güvenlik firması Wiz tarafından.

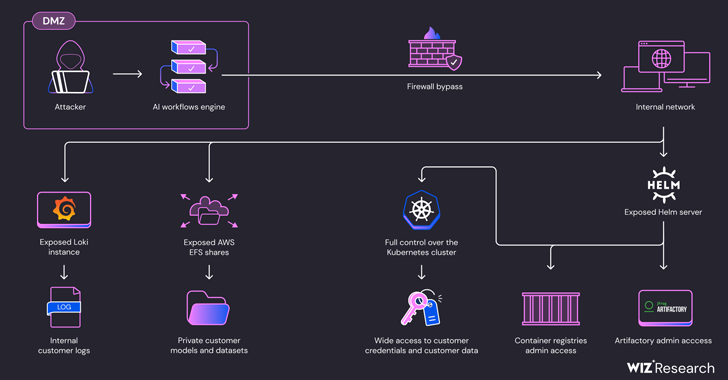

“Bulduğumuz güvenlik açıkları, saldırganların müşterilerin verilerine erişmesine ve dahili eserleri kirletmesine, ilgili hizmetlere ve diğer müşterilerin ortamlarına yayılmasına olanak tanımış olabilir,” güvenlik araştırmacısı Hillai Ben-Sasson söz konusu The Hacker News ile paylaşılan bir raporda.

25 Ocak 2024 tarihinde yapılan sorumlu açıklamanın ardından, zayıflıklar SAP tarafından 15 Mayıs 2024 tarihi itibarıyla giderildi.

Özetle, söz konusu kusurlar, Amazon Web Services (AWS), Microsoft Azure ve SAP HANA Cloud gibi bulut ortamlarında müşterilerin özel eserlerine ve kimlik bilgilerine yetkisiz erişim sağlanmasını mümkün kılıyor.

Bunlar ayrıca SAP’nin dahili konteyner kayıt defterindeki Docker görüntülerini, Google Konteyner Kayıt Defterindeki SAP’nin Docker görüntülerini ve SAP’nin dahili Artifactory sunucusunda barındırılan eserleri değiştirmek için de kullanılabilir ve bu da SAP AI Core hizmetlerine yönelik bir tedarik zinciri saldırısına yol açabilir.

Ayrıca, Helm paket yöneticisi sunucusunun hem okuma hem de yazma işlemlerine açık olması avantajından yararlanılarak, SAP AI Core’un Kubernetes kümesinde küme yöneticisi ayrıcalıkları elde etmek için erişim silah olarak kullanılabilir.

“Bu erişim seviyesini kullanarak, bir saldırgan doğrudan diğer müşterilerin Pod’larına erişebilir ve modeller, veri kümeleri ve kod gibi hassas verileri çalabilir,” diye açıkladı Ben-Sasson. “Bu erişim ayrıca saldırganların müşterilerin Pod’larına müdahale etmesine, AI verilerini kirletmesine ve modellerin çıkarımlarını manipüle etmesine olanak tanır.”

Wiz, sorunların platformun yeterli izolasyon ve koruma mekanizmaları olmadan kötü amaçlı yapay zeka modelleri ve eğitim prosedürleri çalıştırmayı mümkün kılmasından kaynaklandığını söyledi.

Sonuç olarak, bir tehdit aktörü SAP AI Core’da normal bir AI uygulaması oluşturabilir, ağ kısıtlamalarını aşabilir ve AWS Elastic File System (EFS) paylaşımlarındaki yanlış yapılandırmalardan yararlanarak AWS belirteçlerini elde etmek ve müşteri koduna ve eğitim veri kümelerine erişmek için Kubernetes Pod’un dahili ağını araştırabilir.

Ben-Sasson, “Yapay zeka eğitimi, tanımı gereği keyfi kod çalıştırmayı gerektirir; bu nedenle, güvenilmeyen kodun dahili varlıklardan ve diğer kiracılardan uygun şekilde ayrıldığından emin olmak için uygun koruma önlemleri alınmalıdır” dedi.

Bulgular, Netskope’un üretken yapay zekanın işletmelerde giderek daha fazla kullanılmasının, kuruluşları riski azaltmak için engelleme kontrolleri, veri kaybı önleme (DLP) araçları, gerçek zamanlı koçluk ve diğer mekanizmaları kullanmaya yönelttiğini ortaya koymasının ardından geldi.

Şirket, “Düzenlenen veriler (kuruluşların korumakla yükümlü olduğu yasal veriler), üretken yapay zeka (genAI) uygulamalarıyla paylaşılan hassas verilerin üçte birinden fazlasını oluşturuyor ve bu da işletmeler için maliyetli veri ihlalleri riski oluşturuyor” dedi. söz konusu.

Bunlar ayrıca, Nisan 2024’ten bu yana yapay zeka ve oyun odaklı kuruluşlara odaklanan NullBulge adlı yeni bir siber suç tehdit grubunun ortaya çıkmasını da takip ediyor. Bu grup, hassas verileri çalmayı ve yeraltı forumlarında ele geçirilmiş OpenAI API anahtarlarını satmayı amaçlıyor ve kendilerinin yapay zekaya karşı “dünya çapındaki sanatçıları koruyan” bir hacktivist ekip olduğunu iddia ediyor.

“NullBulge, GitHub ve Hugging Face’deki herkese açık depoların kodlarını silahlandırarak yazılım tedarik zincirini hedef alıyor ve kurbanların kötü amaçlı kütüphaneleri içe aktarmasına veya oyun ve modelleme yazılımları tarafından kullanılan mod paketleri aracılığıyla bunu yapmasına yol açıyor,” SentinelOne güvenlik araştırmacısı Jim Walter söz konusu.

“Grup, sızdırılan LockBit Black oluşturucusu kullanılarak oluşturulan LockBit yüklerini teslim etmeden önce AsyncRAT ve XWorm gibi araçlar kullanıyor. NullBulge gibi gruplar, bilgi hırsızı enfeksiyonlarının sürekli etkisi ile birleşen düşük giriş bariyerli fidye yazılımlarının devam eden tehdidini temsil ediyor.”