Çin bağlantılı bir tehdit aktörü APT17 9002 RAT olarak bilinen bir zararlı yazılımın bir çeşidi kullanılarak İtalyan şirketlerini ve hükümet kuruluşlarını hedef aldığı gözlemlendi.

İtalyan siber güvenlik şirketi TG Soft, geçen hafta yayınladığı analizde, iki hedefli saldırının 24 Haziran ve 2 Temmuz 2024 tarihlerinde gerçekleştiğini belirtti.

Şirket, “24 Haziran 2024’teki ilk kampanya bir Office belgesi kullanırken, ikinci kampanya bir bağlantı içeriyordu” dedi. kayıt edilmiş“Her iki kampanya da kurbanı, 9002 RAT’ın bir varyantını iletmek için İtalyan hükümet benzeri bir alan adının bağlantısından bir Skype for Business paketi yüklemeye davet etti.”

APT17 ilk olarak 2013 yılında Google’a ait Mandiant (o zamanki adıyla FireEye) tarafından siber casusluk operasyonlarının bir parçası olarak belgelendi. VekilKöpek Ve Geçici Hidra Microsoft’un Internet Explorer’ındaki sıfırıncı gün açıklarını kullanarak ilgi duyulan hedeflere saldırı düzenleyen.

Aurora Panda, Bronze Keystone, Dogfish, Elderwood, Helium, Hidden Lynx ve TEMP.Avengers adlarıyla da bilinir, ayrıca Webworm adlı başka bir tehdit grubuyla bazı ortak araçlara sahiptir.

9002 FAREdiğer adıyla Hydraq ve McRAT, siber silah ile ilgili seçenek Aurora Operasyonunda seçilmiş Google ve diğer büyük şirketler 2009 yılında. Daha sonra 2013 yılında başka bir kampanyada da kullanıldı. Güneş dükkanı saldırganların çeşitli web sitelerine kötü amaçlı yönlendirmeler yerleştirdiği.

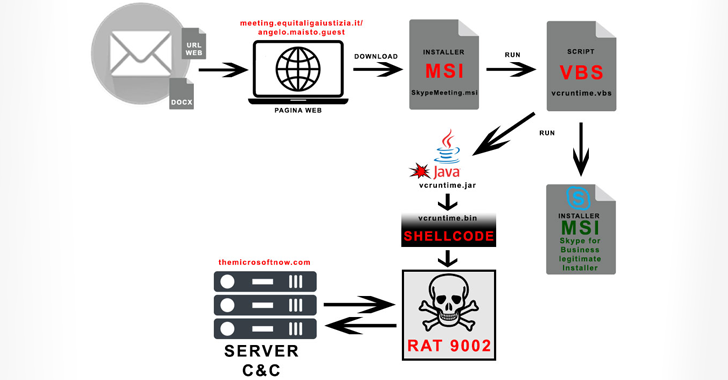

Son saldırı zincirleri, alıcıları Skype Kurumsal için bir MSI yükleyicisini (“SkypeMeeting.msi”) indirmeye yönlendiren bir bağlantıya tıklamaları için kandırmak amacıyla hedefli kimlik avı tuzaklarının kullanılmasını içeriyor.

MSI paketini başlatmak, Visual Basic Script (VBS) aracılığıyla bir Java arşivi (JAR) dosyasının yürütülmesini tetiklerken, aynı zamanda Windows sistemine meşru sohbet yazılımını yükler. Java uygulaması, sırayla, 9002 RAT’ı başlatmaktan sorumlu kabuk kodunu şifresini çözer ve yürütür.

A modüler trojan9002 RAT, ağ trafiğini izleme, ekran görüntüsü alma, dosyaları numaralandırma, işlemleri yönetme ve ağ keşfini kolaylaştırmak için uzak bir sunucudan alınan ek komutları çalıştırma gibi özelliklerle birlikte gelir.

TG Soft, “Kötü amaçlı yazılımın disksiz versiyonlarıyla da sürekli olarak güncellendiği görülüyor” dedi. “Siber aktör tarafından ihtiyaç duyulduğunda etkinleştirilen ve böylece müdahale olasılığını azaltan çeşitli modüllerden oluşuyor.”