MuddyWater olarak bilinen İran ulus devlet aktörü, yakın zamanda gerçekleştirdiği bir saldırı kampanyasının parçası olarak daha önce hiç görülmemiş bir arka kapı kullanırken gözlemlendi. Bu saldırı, kalıcı erişimi sağlamak için meşru uzaktan izleme ve yönetim (RMM) yazılımı dağıtmak gibi bilinen taktiğinden uzaklaşıyor.

Bu, kötü amaçlı yazılım türüne kod adı veren Check Point ve Sekoia adlı siber güvenlik şirketlerinin bağımsız bulgularına göre. Böcek Uykusu Ve ÇamurluÇürüksırasıyla.

“Önceki kampanyalarla karşılaştırıldığında, MuddyWater bu sefer enfeksiyon zincirini değiştirdi ve doğrulayıcı olarak meşru Atera uzaktan izleme ve yönetim aracına (RRM) güvenmedi,” Sekoia söz konusu The Hacker News ile paylaşılan bir raporda. “Bunun yerine, yeni ve belgelenmemiş bir implant kullandıklarını gözlemledik.”

Kampanyanın bazı unsurları ilk paylaşıldı İsrailli siber güvenlik şirketi ClearSky tarafından 9 Haziran 2024’te yapıldı. Hedef ülkeler arasında Türkiye, Azerbaycan, Ürdün, Suudi Arabistan, İsrail ve Portekiz gibi ülkeler yer alıyor.

MuddyWater (diğer adlarıyla Boggy Serpens, Mango Sandstorm ve TA450), İran İstihbarat ve Güvenlik Bakanlığı’na (MOIS) bağlı olduğu değerlendirilen devlet destekli bir tehdit unsurudur.

Grubun düzenlediği siber saldırılar oldukça tutarlıydı ve Atera Agent, RemoteUtilities, ScreenConnect, SimpleHelp ve Syncro gibi çeşitli RMM araçlarını iletmek için e-posta mesajlarındaki hedefli kimlik avı tuzaklarından yararlanıyordu.

Nisan ayının başlarında HarfangLab, Ekim 2023’ün sonundan bu yana İsrail, Hindistan, Cezayir, Türkiye, İtalya ve Mısır’daki işletmelere Atera Agent teslim eden MuddyWater kampanyalarında bir artış fark ettiğini söyledi. Hedeflenen sektörler arasında havayolları, BT şirketleri, telekomünikasyon, ilaç, otomotiv üretimi, lojistik, seyahat ve turizm yer alıyor.

Fransız siber güvenlik firması, “MuddyWater, devam eden saldırı kampanyalarının bir parçası olarak ticari e-posta hesaplarına erişim sağlamaya büyük önem veriyor” dedi. kayıt edilmiş o zaman.

“Bu ihlal edilen hesaplar değerli kaynaklar olarak hizmet ediyor ve grubun hedef odaklı kimlik avı çabalarının güvenilirliğini ve etkinliğini artırmasını, hedeflenen kuruluşlar içinde kalıcılık sağlamasını ve meşru ağ trafiğine karışarak tespit edilmekten kaçınmasını sağlıyor.”

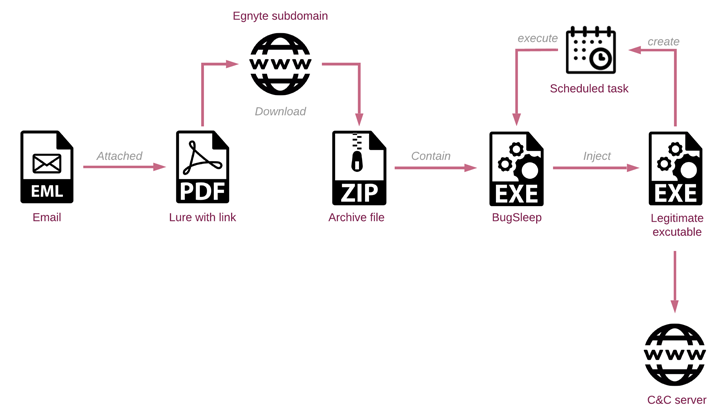

Son saldırı zincirleri de farklı değil; meşru şirketlere ait ele geçirilmiş e-posta hesapları, tehdit aktörü tarafından daha önce Atera Agent’ı yaymak için kötüye kullanılan bir Egnyte alt etki alanına doğrudan bir bağlantı veya PDF eki içeren hedefli kimlik avı mesajları göndermek için kullanılıyor.

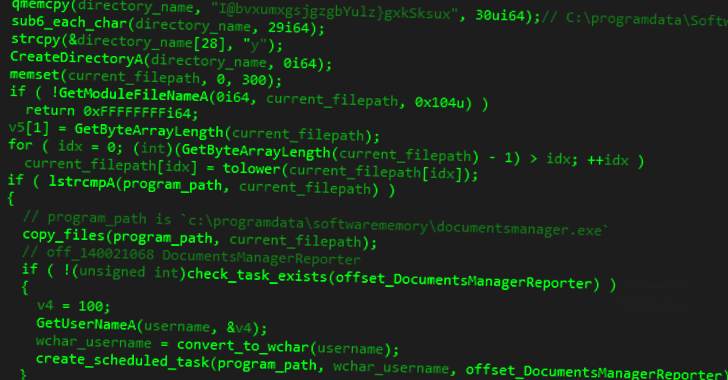

BugSleep, diğer adıyla MuddyRot, tehlikeye atılmış ana bilgisayara/ana bilgisayardan keyfi dosyaları indirme/yükleme, ters bir kabuk başlatma ve kalıcılık ayarlama yetenekleriyle donatılmış, C’de geliştirilmiş bir x64 implantıdır. Komuta ve kontrol (C2) sunucusuyla iletişimler, 443 numaralı bağlantı noktasındaki ham bir TCP soketi üzerinden gerçekleşir.

Sekoia, “C2’ye gönderilecek ilk mesaj, ana bilgisayar adı ve kullanıcı adının eğik çizgiyle birleştirilmesiyle oluşan kurban ana bilgisayar parmak izidir,” dedi. “Kurban ‘-1’ alırsa, program durur, aksi takdirde kötü amaçlı yazılım C2’den yeni bir emir beklemek için sonsuz bir döngüye girer.”

MuddyWater’ın neden özel bir implant kullanmaya başladığı henüz netlik kazanmadı ancak güvenlik sağlayıcıları tarafından RMM araçlarının daha fazla izlenmesinin bunda rol oynamış olabileceği düşünülüyor.

“MuddyWater’ın Orta Doğu’da, özellikle İsrail’de artan faaliyeti, bölgedeki çok çeşitli hedeflere karşı faaliyet göstermeye devam eden bu tehdit aktörlerinin kalıcı doğasını vurguluyor,” Check Point söz konusu.

“Tutarlı bir şekilde kimlik avı kampanyaları kullanmaları ve artık BugSleep adlı özel bir arka kapı kullanmaları, tekniklerinde, taktiklerinde ve prosedürlerinde (TTP’ler) dikkate değer bir gelişmeye işaret ediyor.”