Siber güvenlik araştırmacıları, Python dilinin GitHub depolarına, Python Paket Endeksi’ne (PyPI) ve Python Yazılım Vakfı’nın (PSF) depolarına üst düzey erişim sağlayabilecek, yanlışlıkla sızdırılmış bir GitHub belirteci keşfettiklerini söyledi.

GitHub Personal Access Token’ı bulan JFrog, sırrın Docker Hub’da barındırılan herkese açık bir Docker konteynerinde sızdırıldığını söyledi.

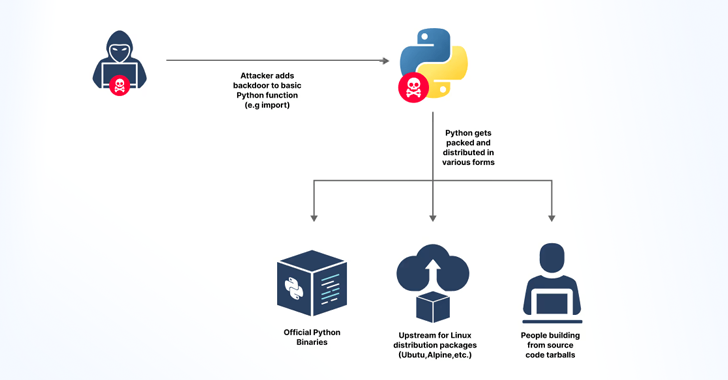

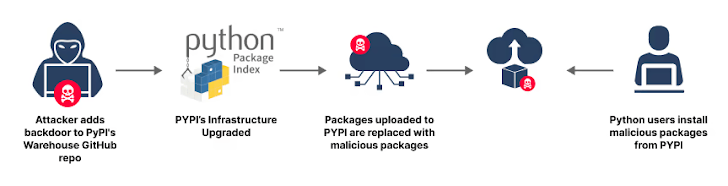

Yazılım tedarik zinciri güvenlik şirketi, “Bu durum istisnai bir durumdu çünkü yanlış ellere geçmesi durumunda ortaya çıkabilecek olası sonuçları abartmak zordur; kötü amaçlı kodlar PyPI paketlerine (tüm Python paketlerini kötü amaçlı olanlarla değiştirmeyi düşünün) ve hatta Python dilinin kendisine enjekte edilebilirdi” dedi. söz konusu.

Bir saldırgan, Python programlama dilinin çekirdeğiyle veya PyPI paket yöneticisiyle ilişkili kaynak kodunu zehirleyerek büyük ölçekli bir tedarik zinciri saldırısı düzenlemek için yönetici erişimini varsayımsal olarak silahlandırabilirdi.

JFrog, kimlik doğrulama belirtecinin bir Docker konteynerinin içinde, yanlışlıkla temizlenmemiş derlenmiş bir Python dosyasında (“build.cpython-311.pyc”) bulunduğunu belirtti.

28 Haziran 2024’te sorumlu bir açıklama yapılmasının ardından, PyPI Admin Ee Durbin’e bağlı GitHub hesabı için verilen token derhal iptal edildi. Sırrın vahşi doğada istismar edildiğine dair bir kanıt yok.

PyPI, token’ın 3 Mart 2023’ten önce bir tarihte çıkarıldığını ve güvenlik kayıtlarının 90 günden sonra ulaşılamaması nedeniyle kesin tarihin bilinmediğini belirtti.

“Cabotage-app5’i yerel olarak geliştirirken, kod tabanının derleme kısmında çalışırken, sürekli olarak GitHub API hız sınırlarıyla karşılaşıyordum,” Durbin açıklanmış.

“Bu oran sınırlamaları anonim erişim için geçerlidir. Üretimde sistem bir GitHub Uygulaması olarak yapılandırılırken, yerel dosyalarımı bir localhost GitHub Uygulaması yapılandırmak yerine tembellik ederek kendi erişim belirtecimi içerecek şekilde değiştirdim. Bu değişikliklerin uzaktan yapılması asla amaçlanmamıştı.”

Açıklama, Checkmarx’ın PyPI’da kurbanların izni veya bilgisi olmadan hassas bilgileri bir Telegram botuna sızdırmak için tasarlanmış bir dizi kötü amaçlı paketi ortaya çıkarmasının ardından geldi.

Söz konusu paketler (testbrojct2, proxyfullscraper, proxyalhttp ve proxyfullscrapers) tehlikeye atılan sistemi tarayarak .py, .php, .zip, .png, .jpg ve .jpeg gibi uzantılarla eşleşen dosyaları arıyor.

“Telegram botu, Irak merkezli çok sayıda siber suç operasyonuyla bağlantılı”, Checkmarx araştırmacısı Yehuda Gelb söz konusuBotun mesaj geçmişinin 2022’ye kadar uzandığı belirtiliyor.

“Bot aynı zamanda sosyal medya manipülasyon hizmetleri sunan bir yeraltı pazar yeri olarak da işlev görüyor. Finansal hırsızlıkla ilişkilendirildi ve kurbanların verilerini sızdırarak onları istismar ediyor.”