Siber güvenlik araştırmacıları, analiz çabalarını engellemek için yeni karartma teknikleriyle birlikte gelen HardBit adı verilen bir fidye yazılımı türünün yeni bir versiyonuna ışık tuttu.

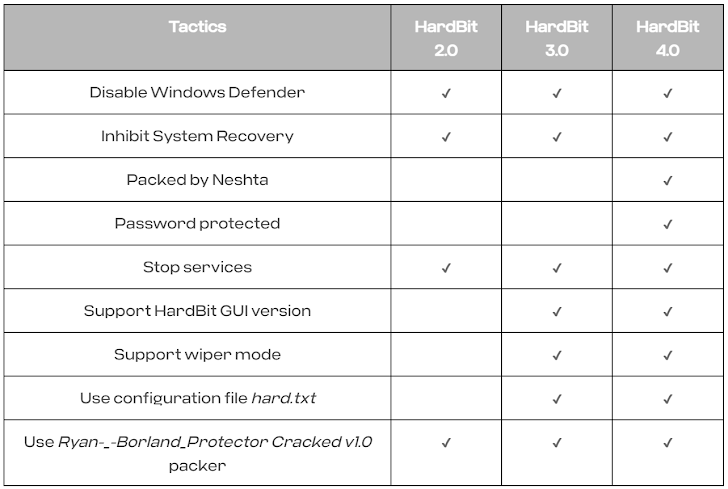

“Önceki sürümlerden farklı olarak, HardBit Ransomware grubu 4.0 sürümünü parola korumasıyla geliştirdi,” diyor Cybereason araştırmacıları Kotaro Ogino ve Koshi Oyama. söz konusu Bir analizde.

“Fidye yazılımının düzgün bir şekilde yürütülebilmesi için parolanın çalışma zamanı sırasında sağlanması gerekir. Ek karartma, güvenlik araştırmacılarının kötü amaçlı yazılımı analiz etmesini engeller.”

HardBit, hangi ilk ortaya çıktı Ekim 2022’de, diğer fidye yazılımı gruplarına benzer şekilde, çift gasp taktikleri yoluyla yasadışı gelir elde etmeyi amaçlayan finansal amaçlı bir tehdit aktörü olarak faaliyet göstermektedir.

Tehdit grubunu öne çıkaran şey, bir veri sızıntısı sitesi işletmemesi ve bunun yerine gelecekte ek saldırılar düzenlemekle tehdit ederek kurbanları ödeme yapmaya zorlamasıdır. Birincil iletişim modu Tox anlık mesajlaşma hizmeti üzerinden gerçekleşir.

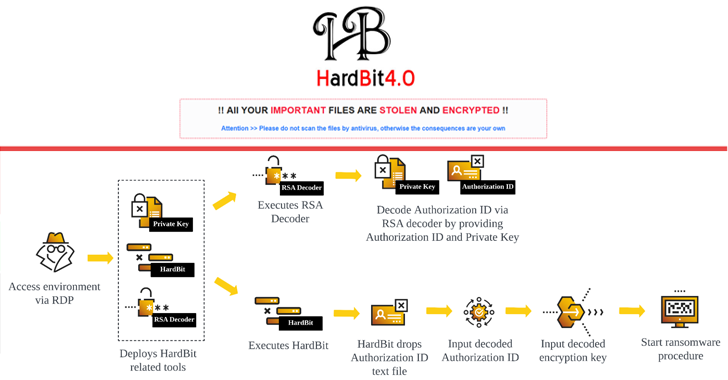

Hedef ortamlara sızmak için kullanılan kesin ilk erişim vektörü henüz net değil, ancak bunun RDP ve SMB servislerine yönelik kaba kuvvet saldırılarını içerdiğinden şüpheleniliyor.

Takip adımları, Mimikatz ve NLBrute gibi araçları kullanarak kimlik bilgisi hırsızlığı yapmayı ve Advanced Port Scanner gibi yardımcı programlar aracılığıyla ağ keşfi yapmayı kapsıyor ve saldırganların RDP aracılığıyla ağ üzerinde yatay olarak hareket etmelerine olanak sağlıyor.

“Kurban bir ana bilgisayarı tehlikeye attıktan sonra, HardBit fidye yazılımı yükü yürütülür ve kurban verilerini şifrelemeden önce ana bilgisayarın güvenlik duruşunu azaltan bir dizi adım gerçekleştirir,” Varonis kayıt edilmiş Geçtiğimiz yıl HardBit 2.0 hakkında yazdığı teknik yazıda.

Mağdur bilgisayarların şifrelenmesi, bilinen bir dosya enfeksiyon virüsü olan HardBit kullanılarak dağıtılan HardBit kullanılarak gerçekleştirilir. NeştaNeshta’nın geçmişte tehdit grupları tarafından Big Head fidye yazılımını dağıtmak için de kullanıldığını belirtmekte fayda var.

HardBit ayrıca Microsoft Defender Antivirus’ü devre dışı bırakmak ve faaliyetlerinin potansiyel olarak tespit edilmesini önlemek ve sistem kurtarmayı engellemek için süreçleri ve hizmetleri sonlandırmak üzere tasarlanmıştır. Daha sonra ilgi duyulan dosyaları şifreler, simgelerini günceller, masaüstü duvar kağıdını değiştirir ve sistemin birim etiketini “HardBit Tarafından Kilitlendi” dizesiyle değiştirir.

Operatörlere komut satırı veya GUI sürümleri biçiminde sunulmasının yanı sıra, fidye yazılımının başarılı bir şekilde yürütülebilmesi için bir yetkilendirme kimliğine ihtiyacı vardır. GUI türü ayrıca dosyaları geri alınamaz bir şekilde silmek ve diski temizlemek için bir silme modunu destekler.

Cybereason, “Tehdit aktörleri çözülen yetkilendirme kimliğini başarıyla girdikten sonra, HardBit hedef makinelerdeki dosyaları şifrelemek için bir şifreleme anahtarı ister ve fidye yazılımı prosedürüne geçer” dedi.

“Silme modu özelliğinin HardBit Ransomware grubu tarafından etkinleştirilmesi gerekiyor ve bu özellik muhtemelen operatörlerin satın alması gereken ek bir özellik. Operatörlerin silme moduna ihtiyacı varsa, operatörün silme modunu etkinleştirmek için yetkilendirme kimliğini içeren HardBit ikili dosyasının isteğe bağlı yapılandırma dosyası olan hard.txt’yi dağıtması gerekir.”

Gelişme, siber güvenlik firması Trellix’in detaylı Ivanti Sentry’deki (CVE-2023-38035) güvenlik açıklarından yararlanarak AnyDesk ve Splashtop gibi meşru uzak masaüstü araçlarını kullanarak dosya şifreleyen kötü amaçlı yazılımı yüklediği gözlemlenen bir CACTUS fidye yazılımı saldırısı.

Fidye yazılımı faaliyeti 2024’te “yükseliş trendinde kalmaya” devam ediyor ve fidye yazılımı aktörleri 2024’ün ilk çeyreğinde 962 saldırı olduğunu iddia ediyor, bu sayı bir önceki yıla göre bildirilen 886 saldırıdan fazla. Symantec, LockBit, Akira ve BlackSuit’in bu dönemde en yaygın fidye yazılımı aileleri olarak ortaya çıktığını söyledi.

Palo Alto Networks’ün 2024 Ünite 42 Olay Müdahale raporuna göre, ortanca zaman uzlaşmadan veri sızdırmaya kadar geçen süre 2021’de dokuz günden geçen yıl iki güne düştü. Bu yıl vakaların neredeyse yarısında (%45) 24 saatin biraz altındaydı.

Broadcom’a ait şirket, “Mevcut kanıtlar, kamuya açık uygulamalardaki bilinen güvenlik açıklarının istismarının fidye yazılımı saldırılarının başlıca kaynağı olmaya devam ettiğini gösteriyor” dedi. söz konusu“Kendi Güvenlik Açığı Olan Sürücünüzü Getirin (BYOVD), özellikle güvenlik çözümlerini devre dışı bırakmanın bir yolu olarak, fidye yazılımı grupları arasında tercih edilen bir taktik olmaya devam ediyor.”