Telefon gözetleme operasyonu mSpy’da meydana gelen veri ihlali, son on yılda telefon casus yazılım uygulamasına erişim satın alan milyonlarca müşterisinin yanı sıra uygulamanın arkasındaki Ukraynalı şirketi de ifşa etti.

Bilinmeyen saldırganlar, Mayıs 2024’te mSpy’dan milyonlarca müşteri destek bileti, kişisel bilgiler, desteğe gönderilen e-postalar ve kişisel belgeler de dahil olmak üzere ekler çaldı. Casus yazılım sağlayıcılarına yönelik saldırılar giderek daha yaygın hale gelse de, bu durumda hizmeti kullanan müşterilerle ilgili olarak genellikle verilerde yer alan son derece hassas kişisel bilgiler nedeniyle dikkat çekici olmaya devam ediyor.

Saldırı, casus yazılım üreticisinin Zendesk destekli müşteri destek sisteminden çalınan 2014 yılına ait müşteri hizmetleri kayıtlarını kapsıyordu.

mSpy, çocukları takip etmenin veya çalışanları gözetlemenin bir yolu olarak kendini tanıtan bir telefon gözetleme uygulamasıdır. Çoğu casus yazılım gibi, aynı zamanda insanların rızası olmadan onları gözetlemek için de yaygın olarak kullanılır. Bu tür uygulamalara “takip yazılımı” da denir çünkü romantik ilişkilerdeki kişiler genellikle bunları rızaları veya izinleri olmadan partnerlerini gözetlemek için kullanırlar.

mSpy uygulaması, casus yazılımı yerleştiren kişinin, genellikle daha önce kurbanın telefonuna fiziksel erişimi olan birinin, telefonun içeriğini gerçek zamanlı olarak uzaktan görüntülemesine olanak tanıyor.

Telefon casus yazılımlarında yaygın olduğu gibi, mSpy’ın müşteri kayıtları, TechCrunch’ın bağımsız olarak elde ettiğimiz veri incelemesine göre, eşlerinin, akrabalarının veya çocuklarının telefonlarını gizlice izlemek için yardım isteyen kişilerin e-postalarını içeriyor. Bu e-postaların ve mesajların bazıları, birkaç kıdemli ABD askeri personelinden, görevdeki bir ABD federal temyiz mahkemesi hakiminden, bir ABD hükümet departmanının bekçisinden ve uygulamayı denemek için ücretsiz lisans arayan bir Arkansas ilçe şerif ofisinden gelen müşteri desteği taleplerini içeriyor.

Birkaç milyon müşteri hizmetleri bileti toplandıktan sonra bile, sızdırılan Zendesk verilerinin yalnızca mSpy’ın müşteri desteği için ulaşan genel müşteri tabanının bir kısmını temsil ettiği düşünülüyor. mSpy müşterilerinin sayısının çok daha yüksek olması muhtemel.

Ancak ihlalin üzerinden bir aydan fazla zaman geçmesine rağmen mSpy’ın sahibi olan Ukrayna merkezli Brainstack şirketi, ihlali henüz kabul etmedi veya kamuoyuna açıklamadı.

Veri ihlali bildirim sitesi Have I Been Pwned’ı işleten Troy Hunt, sızdırılan veri setinin tamamının bir kopyasını ele geçirdi ve sitesinin geçmiş veri ihlalleri kataloğuna mSpy müşterilerine ait yaklaşık 2,4 milyon benzersiz e-posta adresi ekledi.

Hunt, TechCrunch’a yaptığı açıklamada, sızdırılan verilerden bilgi almak için Have I Been Pwned abonelerinden birkaçıyla iletişime geçtiğini ve sızdırılan verilerin doğru olduğunun kendisine teyit edildiğini söyledi.

TechCrunch’ın yakın zamanda derlediği listeye göre mSpy, son aylarda hacklenen en son telefon casus yazılımı operasyonudur. mSpy’daki ihlal, casus yazılım üreticilerinin verilerini güvende tutma konusunda güvenilemeyeceğini bir kez daha gösteriyor; bu, müşterilerinin veya kurbanlarının verileri olabilir.

Milyonlarca mSpy müşteri mesajı

TechCrunch, sızdırılan veri setini (100 gigabayttan fazla Zendesk kaydı) analiz etti. Veri setinde milyonlarca bireysel müşteri hizmetleri bileti ve bunlara karşılık gelen e-posta adresleri ile bu e-postaların içerikleri yer alıyordu.

Bazı e-posta adresleri, bir mSpy müşterisi tarafından hedef alınan habersiz kurbanlara ait. Veriler ayrıca, bazı gazetecilerin şirketin 2018’deki bilinen son ihlalinin ardından yorum almak için şirketle iletişime geçtiğini gösteriyor. Ve birkaç durumda, ABD kolluk kuvvetleri görevlileri mSpy’a celp ve yasal talepler sundu veya sunmaya çalıştı. Kısa bir e-posta alışverişinin ardından bir vakada, bir mSpy temsilcisi, bir adam kaçırma ve cinayet davasında iddia edilen bir suç şüphelisi olan bir mSpy müşterisinin faturalandırma ve adres bilgilerini bir FBI ajanına verdi.

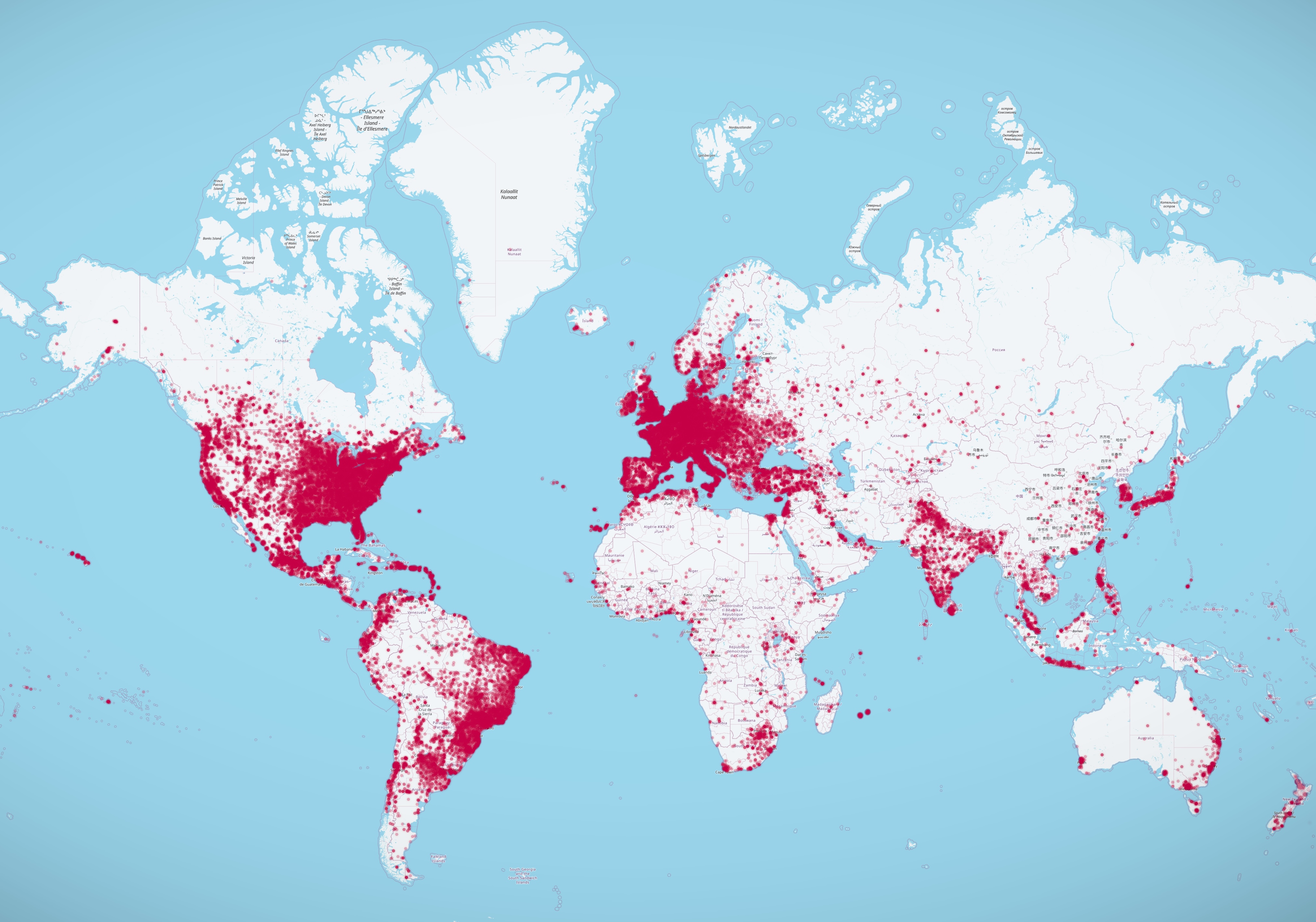

Veri setindeki her bilet, mSpy ile iletişime geçen kişiler hakkında bir dizi bilgi içeriyordu. Çoğu durumda, veriler ayrıca göndericinin cihazının IP adresine göre yaklaşık konumlarını da içeriyordu.

TechCrunch, mSpy’ın müşterileriyle iletişime geçenlerin nerede olduğunu, veri setinden tüm konum koordinatlarını çıkararak ve verileri çevrimdışı bir haritalama aracına çizerek analiz etti. Sonuçlar, mSpy’ın müşterilerinin Avrupa, Hindistan, Japonya, Güney Amerika, Birleşik Krallık ve Amerika Birleşik Devletleri’nde büyük kümeler halinde dünyanın her yerinde bulunduğunu gösteriyor.

Casus yazılım satın almak başlı başına yasa dışı değildir, ancak birinin izni olmadan casus yazılım kullanarak casusluk yapmak yasa dışıdır. ABD savcıları casus yazılım üreticilerine suçlama geçmişte, federal yetkililer ve eyalet gözlemcileri casus yazılım şirketlerini gözetleme sektöründen yasakladılar, casus yazılımın yarattığı siber güvenlik ve gizlilik risklerini gerekçe gösterdiler. Casus yazılım yerleştiren müşteriler ayrıca kovuşturmayla da karşı karşıya kalabilir dinleme yasalarını ihlal ettiği için.

Sızdırılan Zendesk verilerindeki e-postalar, mSpy ve operatörlerinin müşterilerin casus yazılımı ne için kullandığının, kişinin bilgisi olmadan telefonları izlemek de dahil olmak üzere, son derece farkında olduğunu gösteriyor. Bazı taleplerde, müşterilerin eşleri öğrendikten sonra mSpy’ı eşlerinin telefonundan nasıl kaldıracaklarını sordukları belirtiliyor. Veri seti ayrıca, casus yazılımın herhangi bir kullanımının yasal bir süreci takip edip etmediği belirsiz olduğundan, ABD hükümet yetkilileri ve kurumları, polis departmanları ve yargı tarafından mSpy kullanımıyla ilgili soruları da gündeme getiriyor.

Verilere göre, e-posta adreslerinden biri, ABD’nin Alabama, Georgia ve Florida eyaletlerindeki On Birinci Daire Temyiz Mahkemesi’nde görevli temyiz yargıcı Kevin Newsom’a ait. Newsom, resmi hükümet e-postasını kullanarak mSpy’dan geri ödeme talebinde bulundu.

ABD On Birinci Daire Temyiz Mahkemesi’nin işyeri ilişkileri direktörü Kate Adams, TechCrunch’a şunları söyledi: “Yargıç Newsom’un kullanımı tamamen bir aile meselesini ele almak için kişisel kapasitesine dayanıyordu.” Adams, yargıcın mSpy kullanımı veya Newsom’un gözetlenmesinin konusunun rızası olup olmadığıyla ilgili belirli soruları yanıtlamayı reddetti.

Veri seti ayrıca ABD yetkilileri ve kolluk kuvvetlerinin ilgisini de gösteriyor. Federal ajansın gözetiminden sorumlu bir gözetmen olan Sosyal Güvenlik İdaresi Müfettişlik Ofisi’ndeki bir çalışandan gelen bir e-posta, bir mSpy temsilcisine gözetmen kurumun “kullanıp kullanamayacağını” sordu [mSpy] “Bazı cezai soruşturmalarımızla birlikte” nasıl olduğunu belirtmeden.

TechCrunch’a ulaşan Sosyal Güvenlik İdaresi müfettişinin sözcüsü, çalışanın kurum adına mSpy hakkında bilgi edinmesinin nedenini açıklamadı.

Arkansas County şerif departmanı, mahalledeki ebeveynlere yazılımın demolarını sağlamak için mSpy’ın ücretsiz denemelerini talep etti. O çavuş, TechCrunch’ın mSpy ile iletişime geçmeye yetkili olup olmadıklarına ilişkin sorusuna yanıt vermedi.

mSpy’ın arkasındaki şirket

Bu, şirketin 2010 yılında faaliyete geçmesinden bu yana bilinen üçüncü mSpy veri ihlali. mSpy, en uzun süredir devam eden telefon casus yazılım operasyonlarından biri ve bu kadar çok müşteri edinmesinin sebeplerinden biri de bu.

mSpy’ın operatörleri, boyutuna ve erişimine rağmen, kamuoyunun gözünden gizli kaldı ve şimdiye kadar büyük ölçüde incelemeden kaçtı. Casus yazılım üreticilerinin, birçok ülkede yasadışı olan küresel bir telefon gözetim operasyonu yürütmenin getirdiği yasal ve itibar risklerinden şirketi korumak için çalışanlarının gerçek dünya kimliklerini gizlemesi alışılmadık bir durum değildir.

Ancak mSpy’ın Zendesk verilerinin ihlali, ana şirketinin Brainstack adlı Ukrayna merkezli bir teknoloji şirketi olduğunu ortaya çıkardı.

Brainstack’in web sitesi mSpy’dan bahsetmiyor. Kamuya açık iş ilanlarına benzer şekilde, Brainstack yalnızca belirtilmemiş bir “ebeveyn kontrolü” uygulaması üzerindeki çalışmalarından bahsediyor. Ancak dahili Zendesk veri dökümü, Brainstack’in mSpy’nin operasyonlarına kapsamlı ve yakın bir şekilde dahil olduğunu gösteriyor.

TechCrunch, sızdırılan Zendesk verilerinde Brainstack e-posta adreslerine sahip düzinelerce çalışan hakkında bilgi içeren kayıtlar buldu. Bu çalışanların çoğu, müşteri sorularına ve geri ödeme taleplerine yanıt vermek gibi mSpy müşteri desteğiyle ilgileniyordu.

Sızdırılan Zendesk verilerinde Brainstack çalışanlarının gerçek isimleri ve bazı durumlarda telefon numaralarının yanı sıra, mSpy müşteri taleplerine yanıt verirken kendi kimliklerini gizlemek için kullandıkları sahte isimler de yer alıyor.

TechCrunch’ın kendileriyle iletişime geçmesi üzerine, iki Brainstack çalışanı sızdırılan kayıtlarda isimlerinin bulunduğunu doğruladı ancak Brainstack ile çalışmalarını tartışmayı reddetti.

Brainstack CEO’su Volodymyr Sitnikov ve kıdemli yönetici Kateryna Yurchuk, yayınlanmadan önce yorum talep eden birden fazla e-postaya yanıt vermedi. Bunun yerine, ismini vermeyen bir Brainstack temsilcisi, raporlamamıza itiraz etmedi ancak şirket yöneticilerine yönelik bir dizi soruya yanıt vermeyi reddetti.

mSpy’ın Zendesk örneğinin nasıl veya kim tarafından tehlikeye atıldığı belli değil. İhlal ilk olarak İsviçre merkezli hacker maia arson crimew tarafından ifşa edildi ve veriler daha sonra kamu yararına sızdırılan veri kümelerini endeksleyen kâr amacı gütmeyen bir şeffaflık kolektifi olan DDoSecrets’a sunuldu.

Yorum için ulaşılan Zendesk sözcüsü Courtney Blake, TechCrunch’a şunları söyledi: “Şu anda Zendesk’in platformunda bir tehlike yaşandığına dair bir kanıtımız yok.” ancak mSpy’ın casus yazılım operasyonlarını desteklemek için Zendesk’i kullanmasının hizmet şartlarını ihlal edip etmediğini söylemedi.

Sözcü, “Kullanıcı İçeriği ve Davranış Politikamızı korumaya ve ihlal iddialarını uygun şekilde ve belirlenmiş prosedürlerimize uygun şekilde araştırmaya kararlıyız” dedi.

Siz veya tanıdığınız birinin yardıma ihtiyacı varsa, Ulusal Aile İçi Şiddet Yardım Hattı (1-800-799-7233), aile içi şiddet ve istismar mağdurlarına 7/24 ücretsiz, gizli destek sağlar. Acil bir durumdaysanız, 911’i arayın. Stalkerware’e Karşı Koalisyon Telefonunuzun casus yazılım tarafından tehlikeye atıldığını düşünüyorsanız kaynaklara sahipsiniz.