Avustralya, Kanada, Almanya, Japonya, Yeni Zelanda, Güney Kore, İngiltere ve ABD’den siber güvenlik kuruluşları, Çin bağlantılı bir siber casusluk grubu hakkında ortak bir duyuru yayınladı. APT40kamuoyuna açıklandıktan birkaç saat veya gün sonra yeni ortaya çıkan güvenlik açıklarına yönelik istismarları kendi çıkarları için kullanma yeteneği konusunda uyarıda bulundu.

“APT 40 daha önce Avustralya ve Amerika Birleşik Devletleri de dahil olmak üzere çeşitli ülkelerdeki kuruluşları hedef aldı” diyor ajanslar. söz konusu“Önemli bir şekilde, APT 40, hedefleme, keşif ve istismar operasyonları için zafiyet kavram kanıtlarını (PoC’ler) hızla dönüştürme ve uyarlama yeteneğine sahiptir.”

Bronze Mohawk, Gingham Typhoon (eski adıyla Gadolinium), ISLANDDREAMS, Kryptonite Panda, Leviathan, Red Ladon, TA423 ve TEMP.Periscope olarak da bilinen muhalif kolektifin en azından 2013’ten beri aktif olduğu ve Asya-Pasifik bölgesindeki varlıkları hedef alan siber saldırılar gerçekleştirdiği biliniyor. Haikou’da konuşlu olduğu değerlendiriliyor.

ABD ve müttefikleri, Temmuz 2021’de grubu resmen Çin Devlet Güvenlik Bakanlığı’na (MSS) bağlı olmakla suçladı ve bilgisayar korsanlığı ekibinin birkaç üyesini, ticari sırların, fikri mülkiyetin ve yüksek değerli bilgilerin çalınmasını kolaylaştırmak için farklı sektörlere yönelik uzun yıllar süren bir kampanya düzenlemekle suçladı.

Son birkaç yıldır APT40, ScanBox keşif çerçevesini sağlayan saldırı dalgalarıyla ve WinRAR’daki bir güvenlik açığının (CVE-2023-38831, CVSS puanı: 7,8) BOXRAT adı verilen bir arka kapıyı açmak için Papua Yeni Gine’yi hedef alan bir kimlik avı kampanyasının parçası olarak kullanılmasıyla ilişkilendirildi.

Daha sonra Mart ayının başlarında Yeni Zelanda hükümeti, tehdit aktörünü 2021’de Parlamento Danışmanlık Ofisi ve Parlamento Hizmetleri’nin tehlikeye atılmasıyla ilişkilendirdi.

Yazar kuruluşlar, “APT40, Log4j, Atlassian Confluence ve Microsoft Exchange gibi yaygın olarak kullanılan genel yazılımlardaki, ilişkili güvenlik açığının altyapısını hedef alan yeni istismarları tespit ediyor” dedi.

“APT40, yazar ajanslarının ülkelerindeki ağlar da dahil olmak üzere, ilgi duyulan ağlara karşı düzenli olarak keşifler yürütür ve hedeflerini tehlikeye atma fırsatları arar. Bu düzenli keşif, grubun ilgi duyulan ağlardaki savunmasız, kullanım ömrü dolmuş veya artık bakımı yapılmayan cihazları tespit etmesini ve istismarları hızla devreye sokmasını sağlar.”

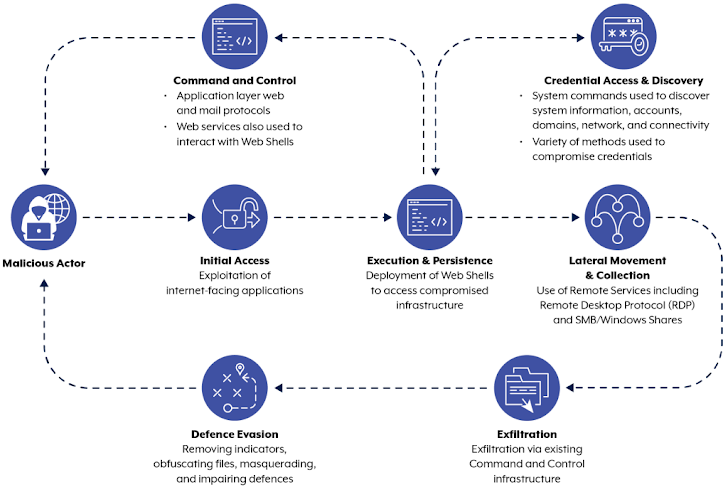

Devlet destekli bilgisayar korsanlığı ekibinin kullandığı meslekler arasında, kurbanın ortamına erişimi sürdürmek ve kalıcılığı sağlamak için web kabukları konuşlandırması ve komuta ve kontrol (C2) amaçlarıyla Avustralya web sitelerini kullanması dikkat çekiyor.

Ayrıca, kötü amaçlı trafiği yeniden yönlendirmek ve tespit edilmekten kaçınmak amacıyla saldırı altyapısının bir parçası olarak küçük ofis/ev ofisi (SOHO) yönlendiricileri de dahil olmak üzere güncel olmayan veya yama uygulanmamış cihazları da kullandığı gözlemlendi; bu, Volt Typhoon gibi diğer Çin merkezli grupların kullandığı operasyonel tarza benzer.

Saldırı zincirleri ayrıca kimlik bilgilerini çalmak ve ilgi duyulan bilgileri sızdırmak için uzak masaüstü protokolünü (RDP) kullanarak keşif, ayrıcalık yükseltme ve yanal hareket etkinlikleri yürütmeyi içerir.

Bu tür tehditlerin oluşturduğu riskleri azaltmak için, yeterli günlük kaydı mekanizmalarının uygulanması, çok faktörlü kimlik doğrulamanın (MFA) zorunlu kılınması, güçlü bir yama yönetim sisteminin uygulanması, kullanım ömrü dolan ekipmanların değiştirilmesi, kullanılmayan hizmetlerin, bağlantı noktalarının ve protokollerin devre dışı bırakılması ve hassas verilere erişimi engellemek için ağların segmentlere ayrılması önerilir.