Güvenlik araştırmacıları, şirketin yürüttüğü kripto para madenciliği operasyonuna ilişkin daha fazla bilgi edindi. 8220 Çete Oracle WebLogic Sunucusundaki bilinen güvenlik kusurlarından yararlanarak.

“Tehdit aktörü, DLL yansıtıcı ve işlem enjeksiyonu kullanarak dosyasız yürütme teknikleri kullanıyor ve bu da kötü amaçlı yazılım kodunun yalnızca bellekte çalışmasına ve disk tabanlı tespit mekanizmalarından kaçınmasına olanak tanıyor,” diyor Trend Micro araştırmacıları Ahmed Mohamed Ibrahim, Shubham Singh ve Sunil Bharti. söz konusu bugün yayınlanan yeni bir analizde.

Siber güvenlik firması, Oracle WebLogic Server’daki güvenlik açıklarını silah olarak kullandığı bilinen Water Sigbin adlı finansal amaçlı aktörü takip ediyor. CVE-2017-3506, CVE-2017-10271Ve CVE-2023-21839 İlk erişim için madenci yükünü çok aşamalı yükleme tekniği yoluyla bırakın.

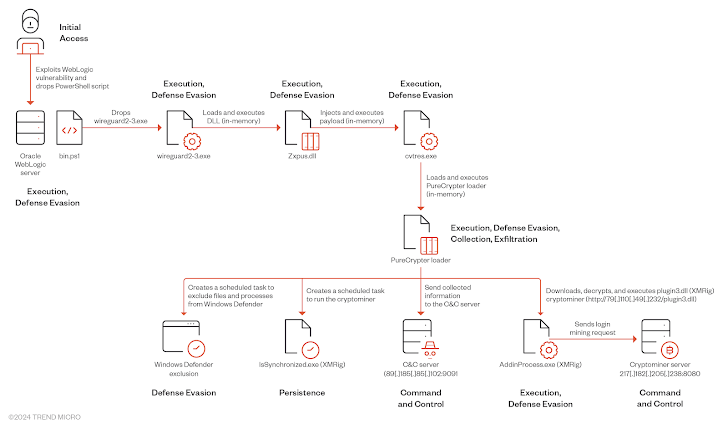

Başarılı bir dayanağı, meşru WireGuard VPN uygulamasını taklit eden ancak gerçekte başka bir ikili programı (“cvtres.exe”) başlatan birinci aşama yükleyiciyi (“wireguard2-3.exe”) bırakmaktan sorumlu PowerShell betiğinin konuşlandırılması izler. “) bir DLL (“Zxpus.dll”) aracılığıyla belleğe aktarılır.

Enjekte edilen yürütülebilir dosya, PureCrypter yükleyicisini (“Tixrgtluffu.dll”) yüklemek için bir kanal görevi görür; bu yükleyici, donanım bilgilerini uzak bir sunucuya sızdırır ve madenciyi çalıştırmak için zamanlanmış görevler oluşturmanın yanı sıra kötü amaçlı dosyaları Microsoft Defender Antivirus’ten hariç tutar. .

Buna karşılık, komuta ve kontrol (C2) sunucusu, XMRig yapılandırma ayrıntılarını içeren şifrelenmiş bir mesajla yanıt verir, ardından yükleyici, saldırgan tarafından kontrol edilen bir etki alanından madenciyi “Eklentiİşlemi.exemeşru bir Microsoft ikili dosyası.

Gelişme, QiAnXin XLab ekibinin en azından Şubat 2024’ten beri Tsunami DDoS botnet’ini ve PwnRig madencilik programını sağlamak için 8220 Çetesi tarafından kullanılan k4spreader adlı yeni bir yükleyici aracını ayrıntılı olarak açıklamasının ardından geldi.

Şu anda geliştirilme aşamasında olan ve kabuk sürümüne sahip olan kötü amaçlı yazılım, aşağıdaki gibi güvenlik açıklarından yararlanıyor: Apache Hadoop İPLİK, JPatronve Oracle WebLogic Server hassas hedeflere sızmak için.

Şirket, “k4spreader, sistem kalıcılığı, kendisinin indirilmesi ve güncellenmesi ve diğer kötü amaçlı yazılımların çalıştırılması için serbest bırakılması da dahil olmak üzere cgo’da yazılmıştır” söz konusuAyrıca güvenlik duvarını devre dışı bırakmak, rakip botnetleri (örneğin kinsing) sonlandırmak ve operasyonel durumu yazdırmak için de tasarlandığını ekledi.