Europol Perşembe günü yaptığı açıklamada, IcedID, SystemBC, PikaBot, SmokeLoader, Bumblebee ve TrickBot gibi çeşitli kötü amaçlı yazılım yükleme operasyonlarıyla ilişkili altyapıyı, kod adı verilen koordineli bir yasa uygulama çabasının bir parçası olarak kapattığını söyledi. Oyunsonu Operasyonu.

Europol, “Eylemler, Yüksek Değerli Hedefleri tutuklayarak, suç altyapılarını çökerterek ve yasa dışı gelirleri dondurarak suç hizmetlerini aksatmaya odaklandı.” söz konusu Bir açıklamada. “Kötü amaçlı yazılım […] fidye yazılımı ve diğer kötü amaçlı yazılımlarla saldırıları kolaylaştırdı.”

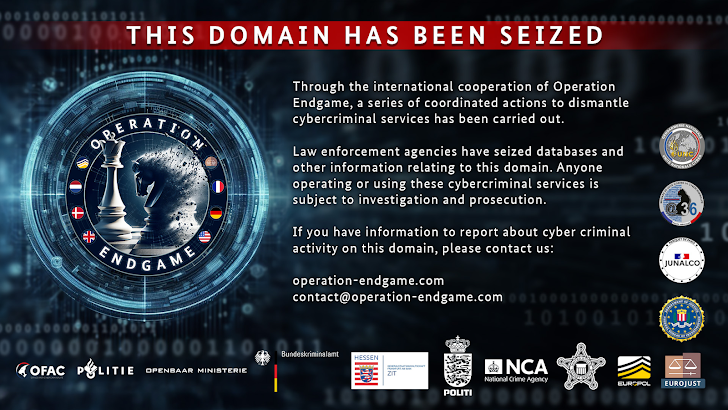

27 Mayıs ile 29 Mayıs tarihleri arasında gerçekleştirilen eylem, dünya çapında 100’den fazla sunucunun kapatılması ve biri Ermenistan’da olmak üzere dört kişinin tutuklanmasıyla sonuçlandı. Ukrayna’da üçErmenistan, Hollanda, Portekiz ve Ukrayna’daki 16 lokasyondaki aramaları takip ediyor.

Europol’e göre sunucular Bulgaristan, Kanada, Almanya, Litvanya, Hollanda, Romanya, İsviçre, Ukrayna, Birleşik Krallık ve ABD’de bulunuyordu. 2.000’den fazla alan adına kolluk kuvvetleri tarafından el konuldu.

Ana şüphelilerden birinin fidye yazılımı dağıtmak için suç altyapı sitelerini kiralayarak en az 69 milyon Euro (74,6 milyon $) elde ettiği iddia ediliyor.

Eurojust, “Sözde ‘çukurlaştırma’ teknikleri veya kötü amaçlı yazılımın arkasındaki operatörlerin sistemlerine erişim sağlayan araçların kullanımı yoluyla, araştırmacılar botnet’leri engellemeyi ve kaldırmayı başardılar.” söz konusu.

Ayrı ayrı, Alman yetkililer öyle tutuklanmayı isteyen Amacı TrickBot kötü amaçlı yazılımını yaymak olan bir suç örgütüyle bağlantılı yedi kişiden oluşan bir grup. Sekizinci kişinin SmokeLoader’ın arkasındaki grubun elebaşlarından biri olduğundan şüpheleniliyor.

ABD Federal Soruşturma Bürosu’na (FBI) göre, kötü amaçlı yazılım grupları tahmini dünya çapında milyonlarca bilgisayara bulaştı. Bu, “yalnızca milyonlarca dolara mal olmakla kalmayıp, aynı zamanda kritik bakım çevrimiçi sistemi nedeniyle insanların hayatlarını endişe verici bir şekilde riske atan” isimsiz bir hastane ağından oluşuyordu.

Kurumsal güvenlik Proofpoint, The Hacker News’e, botnet altyapısı ve kötü amaçlı yazılım eserlerinin iç işleyişi hakkında kolluk kuvvetleriyle bilgi paylaştığını ve “tehdit aktörlerinin sunucularını nasıl kurduklarına ilişkin kalıpları tanımladığını” söyledi.

Damlalık olarak da bilinen yükleyiciler, fidye yazılımı çeşitleri de dahil olmak üzere ele geçirilen sistemlere ilk erişim sağlamak ve ek yükler dağıtmak için tasarlanmış kötü amaçlı yazılımlardır. Bunlar genellikle kimlik avı kampanyaları, güvenliği ihlal edilmiş siteler yoluyla veya popüler yazılımlarla paketlenerek yayılır.

Europol, “Damlalıklar güvenlik yazılımı tarafından algılanmayı önleyecek şekilde tasarlandı” dedi. “Kodlarını gizlemek, diske kaydetmeden bellekte çalıştırmak veya yasal yazılım süreçlerini taklit etmek gibi yöntemler kullanabilirler.”

“Ek kötü amaçlı yazılım dağıtıldıktan sonra, damlalık ya pasif kalabilir ya da tespitten kaçınmak için kendini kaldırabilir ve yükün amaçlanan kötü amaçlı etkinlikleri gerçekleştirmesine neden olabilir.”

Ajans, yayından kaldırma işlemini Ermenistan, Bulgaristan, Danimarka, Fransa, Almanya, Litvanya, Hollanda, Portekiz, Romanya, İsviçre, Ukrayna, Birleşik Krallık ve ABD’den yetkililerin dahil olduğu botnet’lere karşı şimdiye kadarki en büyük operasyon olarak nitelendirdi.

Secureworks Karşı Tehdit Birimi (CTU) Tehdit İstihbaratı başkan yardımcısı Don Smith, The Hacker News ile paylaşılan bir açıklamada, “Kolluk kuvvetleri, yükleyici ekosistemine karşı etkileyici bir operasyonla etkileyici kaldırma operasyonlarına devam ediyor” dedi.

“Bu operasyonlar tek tek önemliydi; bir arada, kötü niyetli aktörlerin mahkemelerin erişimi dışında olmasına rağmen botnet’lerinin ve altyapılarının erişilemeyeceğini, tehlikeye atılabileceğini ve çevrimdışına alınabileceğini gösteriyorlar.”

“Bu organize suç çetelerinin bazılarının özüne asla inemeyeceğiz, ancak ölçeklenme yeteneklerini, yayılma yeteneklerini azaltarak etkilerini en aza indirebilirsek, o zaman bu iyi bir şeydir.”

(Hikaye yayınlandıktan sonra Proofpoint ve Secureworks’ün ek yorumlarıyla güncellendi.)