Brezilyalı bankacılık kurumları, Windows tabanlı AllaKore uzaktan erişim truva atının (RAT) özel bir versiyonunu dağıtan yeni bir kampanyanın hedefi. AllaSenha.

Kötü amaçlı yazılım “özellikle Brezilya banka hesaplarına erişmek için gereken kimlik bilgilerini çalmayı amaçlıyor.” [and] Fransız siber güvenlik şirketi HarfangLab, Azure bulutunu komuta ve kontrol (C2) altyapısı olarak kullanıyor” dedi. söz konusu teknik analizde.

Kampanyanın hedefleri arasında Banco do Brasil, Bradesco, Banco Safra, Caixa Econômica Federal, Itaú Unibanco, Sicoob ve Sicredi gibi bankalar yer alıyor. İlk erişim vektörü, kesin olarak doğrulanmasa da, kimlik avı mesajlarında kötü amaçlı bağlantıların kullanıldığına işaret ediyor.

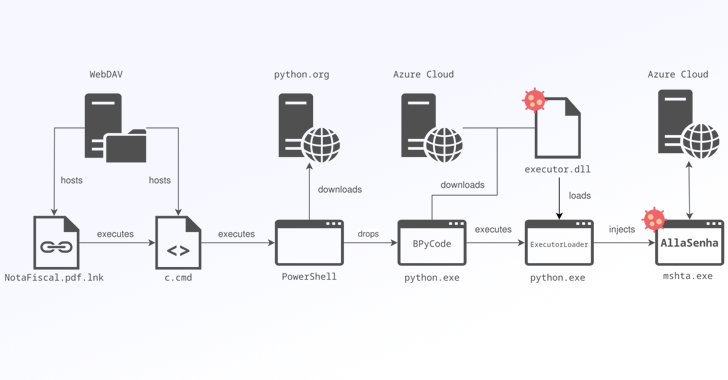

Saldırının başlangıç noktası, en az Mart 2024’ten beri bir WebDAV sunucusunda barındırılan bir PDF belgesi (“NotaFiscal.pdf.lnk”) gibi görünen kötü amaçlı bir Windows kısayol (LNK) dosyasıdır. Faaliyetin arkasındaki aktörler daha önce yükleri barındırmak için Autodesk A360 Drive ve GitHub gibi meşru hizmetleri kötüye kullanmıştı.

LNK dosyası başlatıldığında, alıcıya sahte bir PDF dosyası açmak ve aynı anda aynı WebDAV sunucu konumundan “c.cmd” adlı bir BAT yükünü almak üzere tasarlanmış bir Windows komut kabuğunu çalıştırır.

BPyCode başlatıcısı olarak adlandırılan dosya, Base64 kodlu bir PowerShell komutunu başlatır ve bu komut daha sonra Python ikili dosyasını resmi www.python adresinden indirir.[.]BPyCode kod adlı bir Python betiğini çalıştırmak için org web sitesini ziyaret edin.

BPyCode, dinamik bağlantı kitaplığı (“executor.dll”) için indirici işlevi görür ve onu bellekte çalıştırır. DLL, bir alan oluşturma algoritması (DGA) aracılığıyla oluşturulan alan adlarından birinden alınır.

“Oluşturulan ana bilgisayar adları, ilişkili olanlarla eşleşiyor gibi görünüyor Microsoft Azure İşlevleri şirket, bu durumda operatörlerin hazırlama altyapılarını kolayca dağıtmalarına ve döndürmelerine olanak tanıyan sunucusuz bir altyapı” dedi.

Özellikle, BPyCode bir turşu dosyası üç dosya içerir: İkinci bir Python yükleyici betiği, aşağıdakileri içeren bir ZIP arşivi: PythonMemoryModule paketive “executor.dll”yi içeren başka bir ZIP arşivi.

Daha sonra yeni Python yükleyici komut dosyası, PythonMemoryModule kullanılarak belleğe ExecutorLoader olarak da adlandırılan Borland Delphi tabanlı bir kötü amaçlı yazılım olan executor.dll’yi yüklemek için başlatılır. ExecutorLoader’ın görevi öncelikle AllaSenha’yı meşru bir mshta.exe sürecine enjekte ederek kodunu çözmek ve yürütmektir.

AllaSenha, web tarayıcılarından çevrimiçi bankacılık hesabı kimlik bilgilerini çalmanın yanı sıra, iki faktörlü kimlik doğrulama (2FA) kodlarını yakalamak ve hatta bir kurbanı, tarafından başlatılan sahte bir işlemi onaylamak için bir QR kodunu taramaya kandırmak için katman pencereleri görüntüleme yeteneğiyle birlikte gelir. Saldırganlar.

“Tüm AllaSenha örnekleri […] HarfangLab, orijinal dosya adı olarak Access_PC_Client_dll.dll’yi kullandıklarını belirtti. “Bu ad, özellikle KL Gorki AllaKore ve ServerSocket bileşenlerini birleştiren bir bankacılık kötü amaçlı yazılımı projesi.

İlk LNK dosyası ve AllaSenha örnekleriyle ilişkili kaynak kodun daha ayrıntılı analizi, bert1m adlı Portekizce konuşan bir kullanıcının muhtemelen kötü amaçlı yazılımın geliştirilmesiyle bağlantılı olduğunu ortaya çıkardı; ancak bu aşamada bu kullanıcının kötü amaçlı yazılımı çalıştırdığına dair hiçbir kanıt yok. araçlar da.

HarfangLab, “Latin Amerika’da faaliyet gösteren tehdit aktörleri, siber suç kampanyaları açısından özellikle verimli bir kaynak gibi görünüyor” dedi.

“Banka bilgilerini çalmak için neredeyse yalnızca Latin Amerikalı bireyleri hedef alan bu aktörler, genellikle Brezilya’daki yan kuruluşlar veya çalışanlar tarafından işletilen, ancak dünyanın her yerindeki şirketlere ait olan bilgisayarların güvenliğini ihlal ediyor.”

Bu gelişme, Forcepoint’in, kurbanların finansal bilgilerini çalmak amacıyla Casbaneiro (diğer adıyla Metamorfo ve Ponteiro) adlı başka bir Latin Amerika odaklı bankacılık truva atını HTML ekleri aracılığıyla dağıtan ayrıntılı malspam kampanyalarıyla birlikte geliyor.

Güvenlik araştırmacısı Prashant Kumar, “E-posta yoluyla dağıtılan kötü amaçlı yazılım, kullanıcıyı eke tıklamaya teşvik ediyor” söz konusu. “Ek, bir dizi etkinlik gerçekleştiren ve veri güvenliğinin ihlal edilmesine yol açan kötü amaçlı kod içeriyor.”

Anatsa Android Bankacılık Truva Atı Google Play Store’a Sızdı

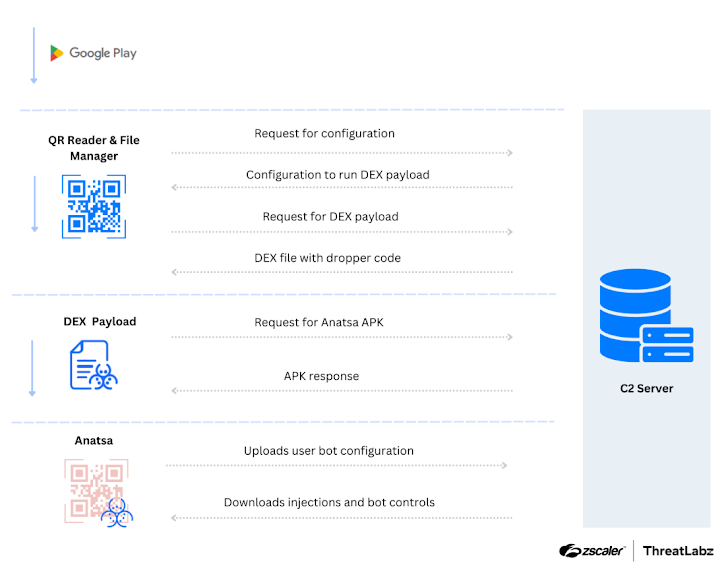

Bankacılık truva atı saldırılarının hedefi olan yalnızca Windows değil; Zscaler ThreatLabz, Anatsa’yı (diğer adıyla TeaBot ve yürümeye başlayan çocuk) sunmak için Google Play mağazasına yüklenen sahte uygulamalardan yararlanan bir Android bankacılık kötü amaçlı yazılım kampanyasının ayrıntılarını açıkladı.

Bu temiz damlalıklı uygulamalar, PDF okuyucular, QR kod okuyucular ve çevirmenler gibi görünüşte zararsız üretkenlik ve yardımcı uygulamalar gibi görünüyor ve kötü amaçlı yazılımı uzak bir sunucudan alıp dağıtmak için bu Şubat ayının başlarında ThreatFabric tarafından ortaya çıkarılan aynı enfeksiyon zincirini kullanıyor. tespitten kaçınmak için bir uygulama güncellemesi.

Daha sonra Google tarafından kullanımdan kaldırılan uygulamalar aşağıda listelenmiştir:

- com.appandutilitytools.fileqrutility (QR Okuyucu ve Dosya Yöneticisi)

- com.ultimatefilesviewer.filemanagerwithpdfsupport (PDF Okuyucu ve Dosya Yöneticisi)

Sensor Tower’da mevcut olan istatistiklere göre, PDF Okuyucu ve Dosya Yöneticisi Kurulmuş QR kod okuyucu uygulaması 500 ila 1.000 kez arasında herhangi bir yerde kurulumlar 50.000 ila 100.000 aralığında.

Araştırmacılar Himanshu Sharma ve Gajanan Khond, “Kurulduktan sonra Anatsa, hassas bankacılık bilgilerini ve finansal bilgileri küresel finansal uygulamalardan sızdırıyor.” söz konusu. “Bunu, verileri gizli bir şekilde ele geçirmesine ve toplamasına olanak tanıyan kaplama ve erişilebilirlik tekniklerini kullanarak başarıyor.”

Zscaler, geçtiğimiz birkaç ay içinde Play Store’da toplamda 5,5 milyondan fazla kuruluma sahip olan ve Joker, Facestealer, Anatsa, Coper ve diğer reklam yazılımları gibi çeşitli kötü amaçlı yazılım ailelerini yaymak için kullanılan 90’dan fazla kötü amaçlı uygulama tespit ettiğini söyledi.