Microsoft, Fas merkezli bir siber suç grubuna dikkat çekiyor Fırtına-0539 Son derece karmaşık e-posta ve SMS kimlik avı saldırıları yoluyla yapılan hediye kartı sahtekarlığı ve hırsızlığının arkasında bu var.

Şirket, “Onların öncelikli motivasyonu hediye kartlarını çalmak ve bunları internette indirimli fiyatla satarak kâr elde etmektir” dedi söz konusu En son Siber Sinyaller raporunda. “Tehdit aktörünün belirli şirketlerden günde 100.000 dolara kadar hırsızlık yaptığına dair bazı örnekler gördük.”

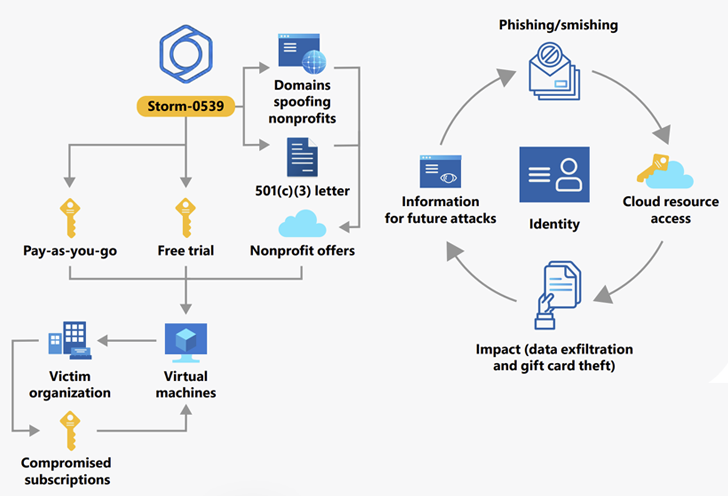

Storm-0539, Microsoft tarafından ilk olarak Aralık 2023’ün ortalarında ortaya çıkarıldı ve bunun, yıl sonu tatil sezonu öncesinde, ortadaki düşman (AitM) kimlik avı sayfaları aracılığıyla kurbanların kimlik bilgilerini ve oturum belirteçlerini çalmaya yönelik sosyal mühendislik kampanyalarıyla bağlantısı olduğu ortaya çıktı.

Atlas Lion olarak da adlandırılan ve en az 2021’in sonlarından bu yana aktif olan çetenin, kimlik doğrulamayı atlamak ve kalıcı erişim elde etmek, yükseltilmiş ayrıcalıklar elde etmek ve sahte yaratarak hediye kartıyla ilgili hizmetleri tehlikeye atmak için kendi cihazlarını kaydettirmek için ilk erişimi kötüye kullandığı biliniyor. Dolandırıcılığı kolaylaştırmak için hediye kartları.

Saldırı zincirleri ayrıca kurbanın bulut ortamına gizli erişim sağlayacak şekilde tasarlanmış olup, tehdit aktörünün kapsamlı keşif yapmasına ve nihai hedeflerine ulaşmak için altyapıyı silahlandırmasına olanak tanır. Kampanyanın hedefleri arasında büyük perakendeciler, lüks markalar ve tanınmış fast food restoranları yer alıyor.

Operasyonun nihai hedefi, bu kartlarla ilişkili değeri kullanmak, hediye kartlarını karaborsadaki diğer tehdit aktörlerine satmak veya hediye kartlarını nakde çevirmek için para katırlarını kullanmaktır.

Hediye kartı portallarının cezai olarak hedeflenmesi, daha önce satış noktası (PoS) cihazlarında kötü amaçlı yazılım kullanarak ödeme kartı verilerini çalan tehdit aktörünün taktiksel bir evrimine işaret ediyor.

Windows üreticisi, Mart ve Mayıs 2024 arasında Storm-0539 saldırı aktivitesinde %30’luk bir artış gözlemlediğini belirterek, saldırganların “bir kuruluşun hediye kartı verme süreçleri üzerinde keşif yapmak” için bulut hakkındaki derin bilgilerinden yararlandıklarını açıkladı.

Bu ayın başında ABD Federal Soruşturma Bürosu (FBI) bir tavsiye yayınladı [PDF] Çok faktörlü kimlik doğrulamayı (MFA) atlamak için karmaşık bir kimlik avı kiti kullanan perakende şirketlerinin hediye kartı departmanlarını hedef alan grup tarafından gerçekleştirilen smishing saldırılarına karşı uyarı.

FBI, “Bir örnekte, bir şirket, sistemlerinde Storm-0539’un sahte hediye kartı faaliyetini tespit etti ve sahte hediye kartlarının oluşturulmasını önlemek için değişiklikler başlattı” dedi.

“Storm-0539 aktörleri, yok etme saldırılarına devam etti ve kurumsal sistemlere yeniden erişim elde etti. Daha sonra aktörler, kullanılmayan hediye kartlarını bulmak için taktiklerini değiştirdiler ve hediye kartlarını kullanmak için ilişkili e-posta adreslerini Storm-0539 aktörleri tarafından kontrol edilen adreslerle değiştirdiler. “

Tehdit aktörünün faaliyetlerinin, hediye kartı departmanı personelinin oturum açma bilgilerini çalmanın ötesine geçtiğini, çabalarının aynı zamanda güvenli kabuk (SSH) şifrelerini ve anahtarlarını ele geçirmeyi de kapsadığını ve bunların daha sonra finansal kazanç için satılabileceğini veya sonraki saldırılar için kullanılabileceğini belirtmekte fayda var. .

Storm-0539 tarafından benimsenen başka bir taktik, ilk erişim elde edildikten sonra kimlik avı mesajlarını yaymak için meşru şirket içi posta listelerinin kullanılmasını gerektirir ve bu da saldırılara bir orijinallik cilası ekler. Ayrıca yeni web siteleri kurmak için bulut hizmet platformlarında ücretsiz denemeler veya öğrenci hesapları oluşturulduğu da tespit edildi.

Bulut hizmet sağlayıcılarına meşru kar amacı gütmeyen kuruluşların kimliğine bürünmek de dahil olmak üzere bulut altyapısının kötüye kullanılması, finansal motivasyona sahip grupların, operasyonlarını kamufle etmek ve fark edilmeden kalmak için devlet destekli gelişmiş aktörlerin taktik kitaplarından bir sayfa ödünç aldıklarının bir işaretidir.

Microsoft, hediye kartı veren şirketlere, şüpheli girişleri izleyerek hediye kartı portallarını yüksek değerli hedefler olarak değerlendirmeleri konusunda çağrıda bulunuyor.

Şirket, “Kuruluşlar ayrıca MFA’yı, diğerlerinin yanı sıra IP adresi konum bilgisi veya cihaz durumu gibi ek kimlik odaklı sinyaller kullanılarak kimlik doğrulama isteklerinin değerlendirildiği koşullu erişim politikalarıyla tamamlamayı düşünmelidir.” dedi.

“Storm-0539 operasyonları, aktörün meşru güvenliği ihlal edilmiş e-postaları kullanması ve hedeflenen şirket tarafından kullanılan meşru platformların taklit edilmesi nedeniyle ikna edicidir.”

Bu gelişme, Enea’nın Amazon S3, Google Cloud Storage, Backblaze B2 ve IBM Cloud Object Storage gibi bulut depolama hizmetlerinden yararlanarak SMS tabanlı hediye kartı dolandırıcılığı yapan ve hassas verileri yağmalamak amacıyla kullanıcıları kötü amaçlı web sitelerine yönlendiren suç kampanyalarının ayrıntılarını ortaya çıkarmasıyla gerçekleşti. bilgi.

Enea araştırmacısı Manoj Kumar, “Bulut depolama alanına bağlanan URL, orijinal gibi görünen ve dolayısıyla güvenlik duvarı kısıtlamalarını atlayabilen metin mesajları aracılığıyla dağıtılıyor.” söz konusu.

“Mobil kullanıcılar, iyi bilinen bulut platformu etki alanlarını içeren bu bağlantılara tıkladıklarında, depolama paketinde depolanan statik web sitesine yönlendirilirler. Bu web sitesi daha sonra kullanıcıları otomatik olarak gömülü spam URL’lere veya JavaScript kullanılarak dinamik olarak oluşturulmuş URL’lere iletir veya yönlendirir. , bunların hepsi kullanıcının haberi olmadan.”

Enea, Nisan 2023’ün başlarında, meşru Google adresi olan “google.com/amp” kullanılarak oluşturulan ve daha sonra dolandırıcılık URL’sini gizlemek için kodlanmış karakterlerle birleştirilen URL’leri içeren kampanyaları da ortaya çıkardı.

Kumar, “Bu tür bir güven, görünüşte meşru URL’lerin arkasına saklanarak mobil aboneleri kandırmaya çalışan kötü niyetli aktörler tarafından istismar ediliyor.” işaret etti. “Saldırgan teknikleri, aboneleri sahte beyanlarla web sitelerine çekmeyi ve kredi kartı bilgileri, e-posta veya sosyal medya kimlik bilgileri ve diğer kişisel veriler gibi hassas bilgileri çalmayı içerebilir.”