Bölgedeki mülteci ve ikmal hareketi hakkında istihbarat elde etme girişimi olarak görülen, Avrupa devlet kurumlarına odaklanan ulus devlet destekli yeni bir kimlik avı kampanyasının ayrıntıları ortaya çıkarıldı.

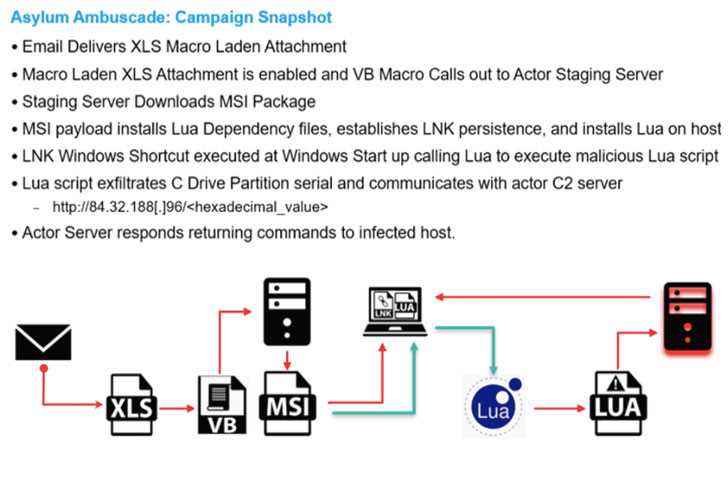

Kötü niyetli e-postaları ilk kez 24 Şubat 2022’de tespit eden kurumsal güvenlik şirketi Proofpoint, sosyal mühendislik saldırılarını “İltica Ambuscade“

Araştırmacılar Michael Raggi ve Zydeca Cass, “E-posta, NATO Güvenlik Konseyi’nin 23 Şubat 2022’deki Acil Toplantısı ile ilgili sosyal mühendislik temalarını kullanan kötü niyetli bir makro eki içeriyordu.” dedim Salı günü yayınlanan bir raporda.

“E-posta ayrıca SunSeed adlı kötü niyetli Lua kötü amaçlı yazılımını indirmeye çalışan ve Avrupa’daki ulaşım ve nüfus hareketini yönetmekle görevli Avrupa hükümet personelini hedef alan kötü niyetli bir ek içeriyordu.”

Bulgular bir danışma Geçen hafta, hassas kişisel bilgileri çalmak amacıyla askeri personelini ZIP dosya ekleriyle hedef alan kimlik avı mesajları konusunda uyaran Ukrayna Devlet Özel İletişim ve Bilgi Koruma Servisi (DSSZZI) tarafından yayınlandı.

Proofpoint, yeni gözlemlenen kampanyayı belirli bir tehdit aktörüne atfetmeyi reddetti, ancak iki saldırı dizisinin zaman çizelgesindeki örtüşmelerin, kullanılan kimlik avı cazibelerinin ve kurbanoloji kalıplarının UNC1151 adlı bir Belarus ulus-devlet grubununkiyle uyumlu olduğunu kaydetti. (aka TA445 veya Ghostwriter).

Asylum Ambuscade’in dikkate değer yönlerinden biri, güvenliği ihlal edilmiş bir Ukraynalı silahlı servis üyesinin e-posta hesabının, SunSeed’i virüslü ana bilgisayarlara dağıtan makro etkin bir XLS dosyası içeren kötü amaçlı yazılım yüklü e-posta mesajlarını yayınlamak için olası kullanımıdır. bu saldırıların devamı

“Bu kimlik avı kampanyasında kullanılan sosyal mühendislik cazibeleri çok zamanındaydı. NATO Güvenlik Konseyi toplantısı 23 Şubat 2022’de Rus hükümetinin Ukraynalıları hedef alan bir ‘öldürme listesi’ hakkında bir haber dolaşmaya başladı. Batılı medya kuruluşları 21 Şubat 2022’de” dedi araştırmacılar.

SunSeed, kendi adına, yürütme için sonraki aşama yüklerini almak için aktör kontrollü bir sunucu ile iletişim kuran bir indirici olarak işlev görür.

Sunnyvale merkezli siber güvenlik şirketi, saldırıların özellikle Avrupa’daki ulaşım, mali ve bütçe tahsisi, yönetim ve nüfus hareketi ile ilgili sorumluluklarla görevlendirilmiş kişileri belirlediğini kaydetti.

Açıklama, Rusya’nın Ukrayna’ya yönelik yoğun askeri işgalinin ardından geldi. polarize bilgisayar korsanları, siber suçlular, beyaz şapkalı araştırmacılar ve teknoloji şirketlerinin çatışmada taraf seçmesiyle siber uzay.

Bugün erken saatlerde yayınlanan ayrı bir güncellemede, Ukrayna Bilgisayar Acil Müdahale Ekibi (CERT-UA) tarif Bir “bilgi ve psikolojik savaş” olarak devam eden gelişmeler, ülkedeki insanları tanınmayan cihazlar için hesaplarını dikkatlice izlemeye, iki faktörlü kimlik doğrulamayı açmaya ve uçtan uca şifreli mesajlaşma uygulamalarını kullanmaya çağırıyor.

Dahası, e-posta güvenlik şirketi Avanan dedim 27 Şubat’tan itibaren Rusya kaynaklı, en azından bazıları ABD ve Avrupa’da bulunan imalat, uluslararası nakliye ve nakliye şirketlerini hedef alan e-posta kaynaklı saldırılarda sekiz kat artışa tanık oldu.

Araştırmacılar, “Devam eden Rusya-Ukrayna savaşı ışığında, TA445 gibi vekil aktörlerin eylemleri, Ukrayna’dan gelen mültecilerin hareketi ve Rus hükümeti için önemli konularda istihbarat toplamak için Avrupa hükümetlerini hedef almaya devam edecek.” Dedi.