Verileri silen kötü amaçlı yazılım çağrıldı Asit Dökme SentinelOne’dan elde edilen yeni bulgular, Ukrayna’daki dört telekom sağlayıcısını hedef alan saldırılarda kullanılmış olabileceğini gösteriyor.

Siber güvenlik firması ayrıca kötü amaçlı yazılım ile acidRain arasındaki bağlantıları da doğruladı ve bunu Rus askeri istihbaratıyla ilişkili tehdit faaliyet kümeleriyle ilişkilendirdi.

Güvenlik araştırmacıları Juan Andres Guerrero-Saade ve Tom Hegel, “AcidPour’un genişletilmiş yetenekleri, ağ oluşturma, IoT, büyük depolama (RAID’ler) ve muhtemelen Linux x86 dağıtımlarını çalıştıran ICS cihazları dahil olmak üzere gömülü cihazları daha iyi devre dışı bırakmasına olanak tanıyacak” dedi. söz konusu.

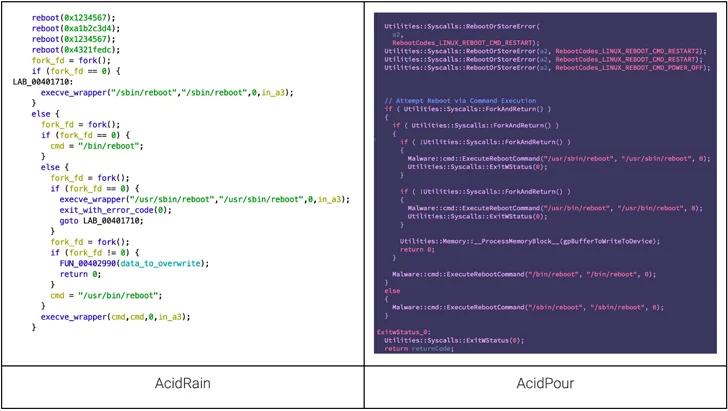

AsitPour, 2022’nin başlarında Rusya-Ukrayna savaşının başlangıcında Viasat KA-SAT modemlerini çalışır hale getirmek ve Ukrayna’nın askeri iletişimini felce uğratmak için kullanılan bir silecek olan acidRain’in bir çeşididir.

Aynı zamanda x86 mimarisi üzerinde çalışan Linux sistemlerini hedef alırken ikincisinin özelliklerini de temel alır. AsitRain ise MIPS mimarisi için derlendi.

AsitRain’in daha genel olduğu yerde, AsitPour gömülü aygıtları, Depolama Alanı Ağlarını (SAN’lar), Ağa Bağlı Depolama (NAS) aygıtlarını ve özel RAID dizilerini hedeflemek için mantık içerir.

Bununla birlikte, yeniden başlatma çağrılarının kullanımı ve özyinelemeli dizin silme için kullanılan yöntem söz konusu olduğunda her iki tür de örtüşmektedir. Aynı zamanda, VPNFilter olarak bilinen Sandworm’a bağlı başka bir kötü amaçlı yazılımla ortak noktalara sahip olan IOCTL tabanlı cihaz silme mekanizması da aynıdır.

Araştırmacılar, “AcidPour’un en ilginç yönlerinden biri, Industroyer 2 gibi önemli kötü amaçlı yazılımların yanı sıra Ukraynalı hedeflere karşı yaygın olarak kullanılan pragmatik CaddyWiper’ı anımsatan kodlama stilidir” dedi.

C tabanlı kötü amaçlı yazılım, yürütmenin başlangıcında diskin üzerine yazan ve aynı zamanda cihaz türüne bağlı olarak alternatif bir silme yaklaşımı kullanan bir kendi kendini silme işleviyle birlikte gelir.

AsitPour’un, Sandworm ile ilişkili ve çarpıcı bir geçmişe sahip olan UAC-0165 olarak takip edilen bir bilgisayar korsanlığı ekibine atfedildiği belirtiliyor. Ukrayna kritik altyapısı.

Ukrayna Bilgisayar Acil Durum Müdahale Ekibi (CERT-UA), Ekim 2023’te, saldırganın geçen yılın Mayıs ve Eylül ayları arasında ülkedeki en az 11 telekomünikasyon hizmet sağlayıcısını hedef alan saldırılara karıştığını tespit etti.

“[AcidPour] Hegel, The Hacker News’e şunları söyledi: “Aktörün savaş boyunca sürekli olarak acidRain/AcidPour ile ilgili araçları kullanmış olması muhtemeldir. Bu perspektifteki bir boşluk, kamuoyunun genellikle oldukça sınırlı ve eksik olan siber saldırılara ilişkin içgörü düzeyine işaret ediyor.”

Sandworm ile bağlar, Solntsepyok (diğer adıyla Solntsepek veya SolntsepekZ) olarak bilinen bir tehdit aktörünün, Ukrayna’daki dört farklı telekomünikasyon operatörüne sızdığını ve 13 Mart 2024’te, yani keşfedilmesinden üç gün önce hizmetlerini kesintiye uğrattığını iddia etmesiyle daha da güçleniyor. Asit Dökün.

Ukrayna Devlet Özel İletişim Servisi’ne (SSSCIP) göre Solntsepyok, aynı zamanda faaliyet gösteren Rusya Federasyonu Silahlı Kuvvetleri Genelkurmay Başkanlığı (GRU) ile muhtemelen bağları olan bir Rus ileri kalıcı tehdididir (APT). Kum kurdu.

Solntsepyok’un Mayıs 2023 gibi erken bir tarihte Kyivstar’ın sistemlerine sızmakla suçlandığını da belirtmekte fayda var. İhlal, Aralık ayının sonlarında ortaya çıktı.

Şu anda en son saldırılarda LiquidPour’un kullanılıp kullanılmadığı belli olmasa da, keşif, tehdit aktörlerinin yıkıcı saldırılar düzenlemek ve önemli operasyonel etki yaratmak için taktiklerini sürekli olarak geliştirdiklerini gösteriyor.

Araştırmacılar, “Bu ilerleme, yalnızca bu tehdit aktörlerinin teknik yeteneklerindeki bir gelişmeyi değil, aynı zamanda takip eden etkileri en üst düzeye çıkaracak, kritik altyapıyı ve iletişimi bozacak hedefleri seçmeye yönelik hesaplı yaklaşımlarını da ortaya koyuyor” dedi.